Bezpieczeństwo systemu IMS

IMS (IP Multimedia Subsystem) to zestaw specyfikacji umożliwiający oferowanie usług multimedialnych za pośrednictwem protokołu IP . Umożliwia to włączenie wszelkiego rodzaju usług, takich jak głos, multimedia i dane, na dostępnej platformie za pośrednictwem dowolnego łącza internetowego (stacjonarnego lub mobilnego).

Pochodzenie IMS

Pierwotnie zdefiniowany przez 4G.IP (zbiór firm należących do sektora telekomunikacyjnego), to 4G (3rd Generation Partnership Project) definitywnie przyjął definicję IMS jako elementu standaryzacji systemu 4G w sieciach UMTS (Universal Mobile Telecommunications System) , określone w wersji 5 i 6.

Architektura

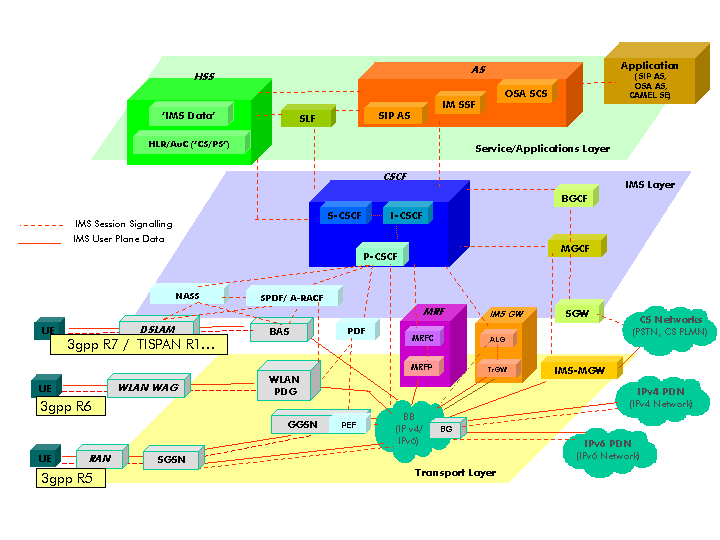

Można go podzielić na trzy warstwy:

Aplikacja

Gdzie są AS (Application Servers), MRF (Media Resource Function) i HSS (Home Subscriber Server).

- AS wykorzystywał do sygnalizacji protokół SIP (Session Initiation Protocol), używany do nawiązywania sesji multimedialnych, takich jak rozmowy audio i wideo przez Internet. Usługi oferowane przez operatorów telefonii są hostowane i uruchamiane na AS.

- HSS to urządzenia podobne do HLR technologii GSM , w których przechowywane są dane uwierzytelniające użytkownika.

Kontrola

Utworzony przez różne podsystemy, wśród których znajduje się rdzeń IMS.

Inne ważne urządzenia w tej warstwie to CSCF (Call Session Control Function), która obejmuje trzy podsystemy: P-CSCF (Proxy CSCF), S-CSCF (Serving CSCF) i I-CSCF (Interrogating CSCF). Te podsystemy są zasadniczo odpowiedzialne za: przetwarzanie i kierowanie sygnalizacji; kontrolować zasoby podsystemu transportowego, rejestrować i uwierzytelniać użytkowników; dostarczanie usług IMS poprzez przekierowanie serwerów aplikacji sygnalizacyjnych oraz generowanie zapisów rozliczeniowych.

MRF (Media Resources Function) zapewnia funkcje związane z mediami, takie jak manipulowanie mediami oraz odtwarzanie tonów i ogłoszeń. Każdy MRF dzieli się na MRFC (Media Resources Function Controller) i MRFP (Media Resources Function Processor). MRFC jest węzłem płaszczyzny sygnalizacyjnej, który interpretuje informacje pochodzące z AS i S-CSCF w celu sterowania MRFP. MRFP jest węzłem płaszczyzny mediów, służy do miksowania strumieni mediów źródłowych lub procesowych.

Transport

Składa się z UE (User Equipment), sieci dostępowej, NASS (Network Attachment Subsystem) i RACS (Resource Admission Control Subsystem). Transport sieci odbywa się za pomocą IPv6 lub IPv4, co pozwala na implementację QoS , zintegrowane zabezpieczenia, autokonfigurację…

Bezpieczeństwo

Po zapoznaniu się trochę z tym, czym jest IMS i jakie urządzenia działają, wchodzimy w specyfikacje IMS dotyczące bezpieczeństwa.

Z punktu widzenia standaryzacji istnieje jedynie mechanizm uwierzytelniania i kontroli dostępu, określony w TS 33.203 3GPP (Access Security for IP-Based Services) i potocznie nazywany AKA (Authentication and Key Agreement ) . Istnieje jednak wiele innych mechanizmów uwierzytelniania i kontroli dostępu, zdefiniowanych w celu zaspokojenia potrzeb odziedziczonych terminali i umożliwienia szybszego wdrożenia. Najczęstsze to:

- Wczesny IMS 3GPP dla dostępu mobilnego. Są to te, których wdrożenia IMS z góry na Twój czas nie są całkowicie zgodne ze specyfikacjami, więc mechanizmy bezpieczeństwa nie mają zastosowania. Przykłady obejmują IPv4 jako urządzenia 2G .

- Uwierzytelnianie szyfrowane TISPAN i Packet Cable.

- Uwierzytelnianie NASS-IMS nierozłączne TISPAN dla sieci stacjonarnych. Jest to metoda uwierzytelniania, w której ma na celu ponowne wykorzystanie warstwy uwierzytelniania w sieci IMS. Został opracowany przez TISPAN dla sieci stacjonarnych, w których terminal użytkownika nie posiada ISIM (IP Multimedia Services Identity Module). Bezpieczeństwo tego mechanizmu jest praktycznie takie samo jak w przypadku sieci dostępowej.

- Uwierzytelnianie szyfrowane za pomocą protokołu TLS firmy Packet Cable .

Istniejąca różnorodność mechanizmów uwierzytelniania stosowanych w sieciach powoduje problemy związane z interoperacyjnością, istnieniem sieci o różnych poziomach bezpieczeństwa, najbardziej dostosowanym doborem metody podczas rejestracji klienta itp. W tym zakresie 3GPP opracowało rekomendację TR 33.803 do pomoc w wyborze najodpowiedniejszej metody uwierzytelniania.

AKA (uwierzytelnianie i umowa klucza)

Bezpieczeństwo w IMS opiera się na tajnym kluczu o długim czasie trwania, współdzielonym między ISIM a AUC (Centrum uwierzytelniania) sieci lokalnej.

- ISIM: jest to aplikacja działająca na karcie inteligentnej UICC (Universal Integrated Circuit Card), która zawiera parametry identyfikacji i uwierzytelnienia użytkownika IMS.

- AUC: Associate w tym przypadku do HSS. Zawiera informacje wymagane do wykonania usług uwierzytelniania i szyfrowania. Przechowuje algorytmy uwierzytelniania i szyfrowania oraz generuje niezbędne klucze dla każdej usługi.

AKA służy do ustalania zarówno kluczy szyfrujących ( 3DES lub AES - CBC ), jak i kluczy integralności ( HMAC - MD5 lub HMAC- SHA-1 ).

- ISIM ↔ HSS: Wymagane do wzajemnego uwierzytelnienia. Zarówno HSS, jak i ISIM przechowują tajny klucz i prywatną identyfikację (IMPI) powiązaną z tym kluczem.

- UA ↔ P-CSCF: Zapewnia bezpieczne połączenie między UE a siecią.

- I/S-CSCF ↔ HSS: Ustanawia powiązanie bezpieczeństwa dla przesyłania informacji między I/S-CSCF a HSS.

- P-CSCF ↔ I/S-CSCF: To powiązanie zabezpieczeń ma zastosowanie tylko wtedy, gdy P-CSCF nie znajduje się w sieci domowej.

- I-CSCF ↔ S-CSCF: Zapewnia bezpieczeństwo między węzłami SIP w sieci.

Proces rejestracji

Zanim użytkownik uzyska dostęp do usług IP Multimedia, musi zarejestrować co najmniej jeden IMPU (IP Multimedia Public Identity), taki jak numer telefonu. Następnie sieć IMS musi uwierzytelnić IMPI (IP Multimedia Private Identity) w aplikacji. Proces rejestracji jest inicjowany przez wysłanie przez terminal IMS komunikatu SIP REGISTER do P-CSCF skierowanego do jego IMPI i IMPU. Ta wiadomość dociera do P-CSCF i przekazuje wiadomość do I-CSCF. I-CSCF wysyła żądanie uwierzytelnienia komunikatu DIAMETER użytkownika, który wysłał komunikat REJESTR, DIAMETER UAR do HSS, który odpowiada innym komunikatem DIAMETER UAA i równolegle do I-CSCF informuje o kierunku S-CSCF przypisanym do użytkownika. Następnie I-CSCF przekazuje komunikat rejestracyjny do S-CSCF, który z kolei wysyła komunikat DIAMETER MAR zawierający IMPI, który jest używany przez HSS do obliczenia wektora uwierzytelnienia (AV) i generuje pięciokrotność < RAND, AUTN, XRES , CK, IK > i przywraca S-CSCF do pięciokrotnej wartości poprzez wiadomość DIAMETER MAA. Ten komunikat wskazuje, że sieć żąda, aby terminal użył swoich algorytmów bezpieczeństwa w celu uwierzytelnienia. Następnie S-CSCF wysyła komunikat SIP 401 Unauthorized wraz z czterema z pięciu parametrów składających się na AV do I-CSCF, który przekazuje komunikat do P-CSCF. Ponownie P-CSCF przekazuje komunikat do UE, ale pozostawia mu tylko dwa parametry, RAND i AUTN. Ponieważ terminal ma ten sam tajny klucz, który ma odpowiedni HSS, użytkownik może obliczyć AUTN. Jeśli jest to zgodne z otrzymanym z sieci, sieć jest uważana za legalną. UE oblicza również swoją odpowiedź RES, która jest wysyłana do innego komunikatu SIP REGISTER z IMPI i ARPU. Ta wiadomość dociera do P-CSCF, który przekazuje dalej I-CSCF. Po tym, jak I-CSCF wysyła UAR DIAMETER do HSS, który odpowiada adresem S-CSCF poprzez komunikat DIAMETER UAA. Następnie I-CSCF przekazuje wiadomość rejestracyjną z RES do S-CSCF. Ten ostatni wysyła komunikat DIAMETER SAR do HSS, który odpowiada komunikatem DIAMETER SAA. Jeżeli parametr RES przesłany przez użytkownika jest równy XRES wyliczył HSS podczas pierwszej próby rejestracji, to HSS uwierzytelnia użytkownika komunikatem DIAMETER SAA. Na koniec S-CSCF wysyła komunikat SIP 200 OK do P-CSCF, który przesyła go dalej do użytkownika. Procesy bezpieczeństwa są zawsze wykonywane przez sieć domową, nawet jeśli użytkownik jest w roamingu.

Zapewniona jest obsługa poufności komunikatów SIP między UE a P-CSCF.

Bezpieczeństwo dostępu do IMS dla SIP

Zgodnie ze specyfikacjami 3GPP, uwierzytelnianie użytkownika musi opierać się na Digest AKA, nieco analogicznym do uwierzytelniania dostępu UMTS (Universal Mobile Telecommunications System), ale dla SIP. Specyfikacja 3GPP TS 33.203 narażona na sygnalizację między agentem użytkownika a P-CSCF powinna być oparta na IPsec ESP (Encapsulating Security Payload) w trybie transportowym. Jednak użycie IPSec w tym trybie nie nadawało się do użytku w sieciach stacjonarnych. Problem leżał na skrzyżowaniu IPsec NAT (Network Address Translation), więc TISPAN (telekomunikacja i konwergencja Internetu oraz protokoły dla zaawansowanych sieci) wybrał tryb UDP (User Datagram Protocol) hermetyzacji IPsec.

GAA (ogólna architektura uwierzytelniania)

Wszystkie mechanizmy bezpieczeństwa, które widzieliśmy, są używane w sieciach dostępowych i domenach IMS. Istnieje jednak możliwość rozszerzenia powyższych mechanizmów uwierzytelniania w aplikacji lub usłudze za pomocą tzw. GAA .

GAA jest architekturą uwierzytelniania, która umożliwia rozszerzenie istniejących mechanizmów uwierzytelniania w warstwie/usłudze aplikacji IMS.

GAA wykorzystuje dwa mechanizmy uwierzytelniania. Jeden opiera się na posiadaniu współdzielonego między komunikującymi się podmiotami sekretu (GBA-Generic Bootstrapping Architecture) pochodzącego z kluczy używanych w uwierzytelnianiu AKA, a drugi oparty jest na kryptografii asymetrycznej (klucz publiczny i prywatny) oraz certyfikatach cyfrowych lub PKI ( SSC – Wsparcie dla Certyfikatów Subskrybenta).

Spośród dwóch typów implementacji najczęściej używany jest oparty na współdzielonych tajemnicach. Wielką zaletą GAA/GBA jest to, że umożliwia tworzenie powiązań bezpieczeństwa między agentem użytkownika a różnymi aplikacjami. Partnerstwa te polegają przede wszystkim na współdzieleniu klucza (wspólnego sekretu), który umożliwia późniejsze uwierzytelnianie agenta użytkownika względem aplikacji oraz, w razie potrzeby, innych zabezpieczeń, takich jak gwarancja poufności i integralności informacji (poprzez szyfrowanie i podpis cyfrowy ), niezaprzeczalność (podpis cyfrowy) itp. Problem z tymi mechanizmami polega na sposobie uzgodnienia tego wspólnego sekretu. Jak wspomniałem wcześniej, sekret pochodzi z kluczy uwierzytelniających używanych w AKA.

Wprowadzono nowy element sieciowy o nazwie BSF (Bootstrapping Server Function). Ten BSF ma interfejs z HSS. UE działa AKA z HSS przez BSF. Serwer aplikacji o nazwie NAF (Network Application Function) może pobrać ten klucz sesyjny z BSF wraz z informacjami o profilu abonenta. Zatem aplikacje serwera NAF i UE współdzielą tajny klucz, który może być następnie wykorzystany do aplikacji zabezpieczającej, w szczególności do uwierzytelnienia UE i NAF na początku sesji aplikacji (ewentualnie dla integralności i/lub ochrony poufności). Komunikacja między UE a BSF oraz między NAF a BSF i HSS jest niezależna od aplikacji.

Uwierzytelnianie i certyfikaty oparte na kryptografii asymetrycznej

Alternatywą dla wykorzystania współdzielonych sekretów do uwierzytelniania jest zastosowanie kryptografii asymetrycznej. Oznacza to, że podmiot, który chce zostać uwierzytelniony, musi posiadać parę kluczy (publiczny i prywatny) oraz walidującą parę kluczy certyfikatu cyfrowego. Po uzyskaniu klucza i certyfikatu UE może ich używać do składania podpisów cyfrowych. Główną wadą tego typu uwierzytelniania jest to, że potrzebujesz infrastruktury PKI, a operacje na kluczach asymetrycznych wymagają większego nakładu obliczeniowego.

Jeśli klient chce korzystać z technologii szyfrowania asymetrycznego, potrzebny jest cyfrowy certyfikat wydany przez urząd certyfikacji (Urząd certyfikacji). Certyfikat wiąże klucz publiczny z tożsamością ich odpowiednich właścicieli. Jeżeli abonent mobilny chce mieć i używać pary kluczy (prywatny i publiczny), certyfikat musi być preinstalowany lub abonent musi mieć możliwość wygenerowania lub uzyskania pary kluczy, a także dynamicznego uzyskania jednego certyfikatu cyfrowego . Aby dynamicznie uzyskać certyfikat cyfrowy, UE powinna wysłać do PKI wniosek o certyfikat obiektu, a portal PKI musi uwierzytelnić żądanie certyfikatu. Para kluczy i certyfikat cyfrowy mogą być również wykorzystywane do zapewnienia integralności i ochrony, ale nie wchodzą one w zakres GAA.

Liberty Alliance i SSO (jednokrotne logowanie)

Liberty Alliance to grupa firm zajmujących się tworzeniem specyfikacji związanych z aplikacjami do uwierzytelniania, prywatności i zarządzania tożsamością użytkowników online. Jedną z obsługiwanych koncepcji jest SSO (Single Sign On), w którym użytkownik musi uwierzytelnić się tylko raz, aby uzyskać dostęp do różnych aplikacji lub usług.

3GPP wprowadziło zalecenie dotyczące połączenia GAA/GBA i SSO oraz mechanizmów uwierzytelniania zdefiniowanych przez Liberty Alliance i SAML v2.0. W ten sposób możliwe jest skorzystanie z silnego uwierzytelnienia opartego na AKA, mechanizmach zdefiniowanych przez Liberty Alliance i SAML v2.0 SSO do zapewnienia. Jednak największa wada GAA/GBA jest przeznaczona dla agentów użytkownika, które mają jakąś kartę wsparcia. OMA , na przykład oparte na HTTP Digest z poświadczeniami użytkownika, dla terminali, które nie mają karty ISIM.

Ataki

Podsłuch sieciowy

Łamanie poufności. Bez ochrony SSL/TLS lub IPSec atakującemu będzie łatwo przechwycić sygnalizację SIP i ruch RTP (Real-time Transport Protocol) za pomocą narzędzi takich jak Wireshark . Kolejny atak na poufność można przeprowadzić za pomocą narzędzi skanujących w celu zebrania poufnych i cennych informacji o komponentach IMS, systemach operacyjnych i topologii sieci.

Przejęcie sesji

Ukierunkowana integralność sesji. Osoba atakująca może wstawić złośliwe pakiety do sesji, a nawet zastąpić część ruchu. Na przykład atakujący może wysłać SIP Re-Invite w celu zmodyfikowania parametrów sesji.

DoS (odmowa usługi)

Atak na dostępność. Atakujący wysyła dużą liczbę datagramów w krótkim czasie, powodując pogorszenie wydajności lub całkowite zatrzymanie usług. Przykłady obejmują powódź TCP SYN, powódź UDP...

Wykrywanie P-CSCF

Dotyczy integralności i dostępności. P-CSCF jest punktem wejścia do UE. DHCP (Dynamic Host Control Protocol) i DNS (Domain Name System) są powszechnie używane do wykrywania P-CSCF. Atakujący może przerwać proces zatruwania pamięci podręcznej wykrywania P-CSCF DNS dla nazwy domeny lub adresu IP, który jest zwracany do UE. W rezultacie UE nie może zostać zarejestrowana w sieci lub jest zarejestrowana na fałszywym serwerze.

Nadużycie usługi

Wpływ na dostępność i integralność IMS. Upoważnieni użytkownicy mogą korzystać z usług w większym stopniu niż oczekiwano lub uzyskiwać dostęp do usług, które nie są dla nich dozwolone.

Oszustwa związane z opłatami drogowymi

Atak na księgowość. Atakujący może sfałszować UE i wysłać żądanie Bye do CSCF. CSCF pomyśli, że sesja dobiegła końca i przestanie rozliczać się w tym momencie, gdy UE nie zwolni strumieni mediów. Oznacza to, że UE kontynuuje wymianę przepływów bez liczenia. Zagrożenie to nazywa kradzieżą mediów i wykorzystuje słabość braku skutecznej kontroli strumieni mediów.

Pozyskiwanie uprawnień

Uwierzytelnianie ataku. Atakujący może uzyskać uwierzytelnienie hasłem dzięki złamaniu lub innym metodom. Zasadniczo UE nie ma używanej karty SIM, jak wspomniano powyżej, HTTP Digest. Ta metoda opiera się na nazwie użytkownika i haśle, co zwykle nie jest wysokim poziomem bezpieczeństwa. HTTP Digest wymienia kilka ataków, takich jak brutalna siła lub atak powtórkowy.

Złagodzone

Aby złagodzić te ataki na sieć IMS, które muszą zostać spełnione:

- Dostęp abonencki do sieci IMS z silnym uwierzytelnianiem.

- Bezpieczeństwo sieci: przepływ wymieniany między klientami a serwerami aplikacji musi być zabezpieczony.

- Systemy i aplikacje muszą być zabezpieczone.

Zobacz też

- 4G

- Miękki przełącznik

- Głos przez IP

- Mobilny VoIP

- PROSTY

- 3GPP Long Term Evolution , UMB (wysiłki sieci 4G, które będą wykorzystywać technologie takie jak IMS)

- Mobilne łącze szerokopasmowe

- Udostępnianie wideo peer-to-peer

- Udostępnij wideo

- Udostępnianie obrazu

- Sieć dostępu do łączności IP

- Tekst przez IP

- Telefonia multimedialna

- Ciągłość połączeń głosowych

- Naciśnij i mów

- IMPY

- Bogaty pakiet komunikacyjny

- Menedżer interakcji możliwości usług

- http://www.etsi.org/deliver/etsi_tr/133900_133999/133919/06.02.00_60/tr_133919v060200p.pdf

- http://www.3gpp.org/

- http://edadmovil.wordpress.com/casos-de-desarrollo/implementacion-ims/funcionamiento-ims/

- https://web.archive.org/web/20131213060910/http://departamento.pucp.edu.pe/ingenieria/images/documentos/seccion_telecomunicaciones/IMS/Capitulo%207%20QoS%20y%20Seguridad.pdf

- https://web.archive.org/web/20131218095643/http://blog.s21sec.com/2008/12/ims-introduccin.html

- http://www.efort.com/media_pdf/IMS_ESP.pdf