ISO/IEC 20248

ISO/IEC 20248 Automatic Identification and Data Capture Techniques – Data Structures – Digital Signature Meta Structure to międzynarodowa standardowa specyfikacja opracowywana przez ISO/IEC JTC 1/SC 31 /WG 2. To opracowanie jest rozszerzeniem SANS 1368, który jest aktualnie opublikowana specyfikacja. ISO/IEC 20248 i SANS 1368 to równoważne specyfikacje standardowe. SANS 1368 to południowoafrykańska norma krajowa opracowana przez South African Bureau of Standards .

Norma ISO/IEC 20248 [oraz SANS 1368] określa metodę, zgodnie z którą dane przechowywane w kodzie kreskowym i/lub znaczniku RFID są strukturyzowane i podpisywane cyfrowo . Celem standardu jest zapewnienie otwartej i interoperacyjnej metody, między usługami i nośnikami danych, w celu weryfikacji oryginalności i integralności danych w przypadku użycia offline . Struktura danych ISO/IEC 20248 jest również nazywana „DigSig”, co odnosi się do małego podpisu cyfrowego o liczbie bitów.

Norma ISO/IEC 20248 zapewnia również skuteczną i interoperacyjną metodę wymiany komunikatów danych w Internecie rzeczy [IoT] i usługach machine-to-machine [M2M], umożliwiając inteligentnym agentom w takich usługach uwierzytelnianie komunikatów danych i wykrywanie manipulacji danymi.

Opis

ISO/IEC 20248 można postrzegać jako specyfikację aplikacji X.509 podobną do S/MIME . Klasyczne podpisy cyfrowe są zwykle zbyt duże (rozmiar podpisu cyfrowego to zazwyczaj ponad 2 tys. bitów), aby zmieściły się w kodach kreskowych i znacznikach RFID przy zachowaniu pożądanej wydajności odczytu. Podpisy cyfrowe ISO/IEC 20248, w tym dane, są zwykle mniejsze niż 512 bitów. Certyfikaty cyfrowe X.509 w ramach infrastruktury klucza publicznego (PKI) są wykorzystywane do dystrybucji kluczy i opisów danych. Ta metoda zapewnia otwarte, weryfikowalne dekodowanie danych przechowywanych w kodzie kreskowym i/lub znaczniku RFID do oznakowanej struktury danych; Na przykład JSON i XML .

ISO/IEC 20248 odnosi się do potrzeby weryfikacji integralności fizycznych dokumentów i przedmiotów. Standard przeciwdziała kosztom weryfikacji usług online i złośliwego oprogramowania typu urządzenie-serwer , zapewniając metodę weryfikacji struktury danych na wielu urządzeniach i offline. Przykładami dokumentów i przedmiotów są zaświadczenia o wykształceniu i lekarskim , świadectwa podatkowe i udziałowe/ akkcyjne , licencje , zezwolenia, umowy, bilety , czeki , dokumenty graniczne, dokumenty urodzenia/zgonu/tożsamości , tablice rejestracyjne pojazdów , sztuka, wino, kamienie szlachetne i medycyna.

DigSig zapisany w kodzie QR lub znaczniku RFID komunikacji bliskiego zasięgu (NFC) można łatwo odczytać i zweryfikować za pomocą smartfona z aplikacją zgodną z normą ISO/IEC 20248. Aplikacja musi przejść do trybu online tylko raz, aby uzyskać odpowiedni certyfikat DigSig, po czym może w trybie offline zweryfikować wszystkie DigSig wygenerowane za pomocą tego certyfikatu DigSig.

DigSig zapisany w kodzie kreskowym można skopiować bez wpływu na weryfikację danych. Na przykład; można skopiować świadectwo urodzenia lub świadectwo szkolne zawierające kod kreskowy DigSig. Skopiowany dokument można również zweryfikować pod kątem poprawności informacji oraz wystawcy informacji. Kod kreskowy DigSig zapewnia metodę wykrywania manipulowania danymi.

DigSig przechowywany w tagu RFID/NFC umożliwia wykrywanie skopiowanych i naruszonych danych, dzięki czemu można go wykorzystać do wykrycia oryginalnego dokumentu lub przedmiotu. W tym celu wykorzystywany jest unikalny identyfikator znacznika RFID.

Koperta DigSig

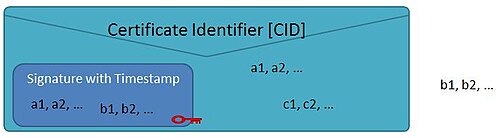

Norma ISO/IEC 20248 nazywa metastrukturę podpisu cyfrowego kopertą DigSig. Struktura koperty DigSig zawiera identyfikator certyfikatu DigSig, podpis cyfrowy i znacznik czasu. Pola można umieścić w kopercie DigSig na 3 sposoby; Rozważmy kopertę DigSig{a, b , c } , która zawiera zestawy pól a , b i c .

- a pola są podpisane i dołączone do koperty DigSig. Wszystkie informacje (podpisana wartość pola i wartość pola są przechowywane w AIDC) są dostępne do weryfikacji, kiedy struktura danych jest odczytywana z AIDC (kod kreskowy i/lub RFID).

- b pola są podpisane, ale NIE są zawarte w kopercie DigSig — w AIDC przechowywana jest tylko podpisana wartość pola. Dlatego wartość b musi zostać zebrana przez weryfikatora przed przeprowadzeniem weryfikacji. Jest to przydatne do powiązania przedmiotu fizycznego z kodem kreskowym i/lub znacznikiem RFID, który ma być używany jako zabezpieczenie przed fałszerstwem mierzyć; na przykład numer plomby butelki wina może być b . Weryfikator musi wprowadzić numer plomby, aby pomyślnie przeprowadzić weryfikację, ponieważ nie jest on zapisany w kodzie kreskowym na butelce. W przypadku zerwania pieczęci numer pieczęci może również ulec zniszczeniu i stać się nieczytelny; weryfikacja nie może się zatem odbyć, ponieważ wymaga podania numeru plomby. Plomba zastępcza musi zawierać ten sam numer plomby; użycie hologramów i innych technik może uniemożliwić wygenerowanie nowego skopiowanego numeru plomby. Podobnie unikalny identyfikator znacznika, znany również jako TID w ISO/IEC 18000 , może być użyty w ten sposób, aby udowodnić, że dane są przechowywane na właściwym tagu. W tym przypadku TID jest b . Przesłuchujący odczyta kopertę DigSig z pamięci wymiennego znacznika, a następnie odczyta niezmienny unikalny TID, aby umożliwić weryfikację. Jeśli dane zostały skopiowane z jednego znacznika do drugiego, proces weryfikacji podpisanego TID zapisanego w kopercie DigSig odrzuci TID skopiowanego znacznika.

- c pola NIE są podpisane, ale zawarte w kopercie DigSig — w AIDC przechowywana jest tylko wartość pola. C _ pola NIE można zatem zweryfikować, ale wyodrębnić z AIDC. Wartość tego pola można zmienić bez wpływu na integralność podpisanych pól.

Ścieżka danych DigSig

Zazwyczaj dane przechowywane w DigSig pochodzą z danych strukturalnych; JSON lub XML. Nazwy pól danych strukturalnych są odwzorowywane bezpośrednio w opisie danych DigSig [DDD]. Pozwala to generatorowi DigSig na cyfrowe podpisywanie danych, przechowywanie ich w kopercie DigSig i kompaktowanie koperty DigSig w celu dopasowania do najmniejszego możliwego rozmiaru bitów. Koperta DigSig jest następnie programowana w znaczniku RFID lub drukowana w symbolice kodu kreskowego.

Weryfikator DigSig odczytuje kopertę DigSig z kodu kreskowego lub znacznika RFID. Następnie identyfikuje odpowiedni certyfikat DigSig, którego używa do wyodrębnienia pól z koperty DigSig i uzyskania pól zewnętrznych. Następnie Weryfikator przeprowadza weryfikację i udostępnia pola jako dane strukturalne np. JSON lub XML.

Przykłady

Przykład kodu QR

Poniższe przykłady certyfikatów edukacyjnych wykorzystują format koperty URI -RAW DigSig. Format URI umożliwia ogólnemu czytnikowi kodów kreskowych odczytanie DigSig, po czym można go zweryfikować online przy użyciu URI zaufanego wystawcy DigSig. Często aplikacja na smartfony zgodna z normą ISO/IEC 20248 (aplikacja) będzie dostępna do pobrania na tej stronie internetowej, gdzie po DigSig można ją zweryfikować w trybie offline. Uwaga: zgodna aplikacja musi być w stanie zweryfikować DigSig od dowolnego zaufanego wydawcy DigSig.

Przykład certyfikatu uniwersyteckiego ilustruje wielojęzyczną obsługę SANS 1368.

Przykład RFID i QR

W tym przykładzie tablica rejestracyjna pojazdu jest wyposażona w etykietę RFID ISO/IEC 18000-63 (Typ 6C) i wydrukowana z kodem kreskowym QR. Tablicę można zweryfikować offline za pomocą smartfona, gdy pojazd jest zatrzymany; lub za pomocą czytnika RFID, gdy pojazd przejeżdża obok czytnika.

Zwróć uwagę na 3 formaty kopert DigSig; RAW, URI-RAW i URI-TEKST.

DigSig przechowywany w znaczniku RFID jest zazwyczaj w formacie koperty RAW, aby zmniejszyć rozmiar w stosunku do formatu koperty URI. Kody kreskowe zazwyczaj używają formatu URI-RAW, aby umożliwić zwykłym czytnikom kodów kreskowych przeprowadzenie weryfikacji online. Format RAW jest najbardziej kompaktowy, ale można go zweryfikować tylko za pomocą aplikacji zgodnej z SANS 1368.

DigSig przechowywany w tagu RFID będzie również zawierał TID (Unique Tag Identifier) w części podpisu. Dzięki temu weryfikator DigSig będzie w stanie wykryć dane skopiowane do innego znacznika.

QR z przykładem danych zewnętrznych

Poniższy kod kreskowy QR jest dołączany do komputera lub smartfona, aby udowodnić, że należy on do konkretnej osoby. Wykorzystuje b do przechowywania bezpiecznego osobistego numeru identyfikacyjnego [PIN] zapamiętanego przez właściciela urządzenia. Weryfikator DigSig poprosi o wprowadzenie kodu PIN przed przeprowadzeniem weryfikacji. Weryfikacja będzie negatywna, jeśli PIN będzie nieprawidłowy. Kod PIN dla przykładu to „123456”.

Opis danych DigSig dla powyższego DigSig jest następujący:

{ "defManagementFields" : { "mediasize" : "50000" , "specificationversion" : 1 , "country" : "ZAR" , "DAURI" : "https://www.idoctrust.com/" , "verificationURI" : " http://sbox.idoctrust.com/verify/" , "revocationURI" : "https://sbox.idoctrust.com/chkrevocation/" ,

"OptionalManagementFields" :{}}}, "defDigSigFields" : [{ "fieldid" : "cid" , "type" : "unsignedInt" , "benvelope" : false }, { "fieldid" : "signature" , "type" : "bstring" , "binaryformat" : "{160}" , "bsign"

: false }, { "fieldid" : "timestamp" , "type" : "date" , "binaryformat" : "Tepoch" }, { "fieldid" : "name" , "fieldname" :{ "eng" : "Nazwa " }, "typ" : "ciąg" , "zakres" :

"[a-zA-Z ]" , "nullable" : false }, { "fieldid" : "idnumber" , "fieldname" : { "eng" : "Numer identyfikacyjny pracownika" }, "type" : "string" , "range" : "[0-9 ]" }, { "fieldid" : "sn" , "fieldname" :{

"eng" : "Numer seryjny zasobu" }, "type" : "string" , "range" : "[0-9a-zA-Z ]" }, { "fieldid" : "PIN" , "fieldname" :{ "eng" : "6 numer PIN" }, "type" : "string" , "binaryformat" : "{6}" ,

"range" : "[0-9]" , "benvelope" : false , "pragma" : "enterText" }]}

- SANS 1368, Techniki automatycznej identyfikacji i przechwytywania danych — Struktury danych — Metastruktura podpisu cyfrowego

- FIPS PUB 186-4, Digital Signature Standard (DSS) – Bezpieczeństwo komputerowe – Kryptografia

- IETF RFC 3076, kanoniczny XML w wersji 1.0

- IETF RFC 4627, Typ nośnika aplikacji/JSON dla JavaScript Object Notation (JSON)

- IETF RFC 3275, (Extensible Markup Language) składnia i przetwarzanie podpisu XML

- IETF RFC 5280, internetowy certyfikat infrastruktury klucza publicznego X.509 i profil listy unieważnionych certyfikatów (CRL)

- ISO 7498-2, Systemy przetwarzania informacji – Otwarte połączenia systemów – Podstawowy model referencyjny – Część 2: Architektura bezpieczeństwa

- ISO / IEC 9594-8 (ITU X.509), Technologia informacyjna - Otwarte połączenia systemów - Katalog: ramy certyfikatów klucza publicznego i atrybutów

- ISO / IEC 10181-4, Technologia informacyjna - Otwarte połączenia systemów - Ramy bezpieczeństwa dla systemów otwartych: Ramy niezaprzeczalności

- ISO / IEC 11770-3, Technologia informacyjna - Techniki bezpieczeństwa - Zarządzanie kluczami - Część 3: Mechanizmy wykorzystujące techniki asymetryczne

- ISO/IEC 11889 (wszystkie części), Technologia informacyjna — moduł zaufanej platformy

- ISO / IEC 15415, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Specyfikacja testu jakości druku kodów kreskowych - Symbole dwuwymiarowe

- ISO / IEC 15419, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Cyfrowe obrazowanie kodów kreskowych i testowanie wydajności drukowania

- ISO / IEC 15423, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Testowanie wydajności skanera kodów kreskowych i dekodera

- ISO/IEC 15424, Technologia informacyjna – Techniki automatycznej identyfikacji i przechwytywania danych – Identyfikatory nośników danych (w tym identyfikatory symboli)

- ISO/IEC 15963, Technologia informacyjna — Identyfikacja częstotliwości radiowej do celów zarządzania artykułami — Niepowtarzalna identyfikacja znaczników RF

- ISO / IEC 16022, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Specyfikacja symboliki kodu kreskowego Data Matrix

- ISO/IEC 16023, Technologia informacyjna – Międzynarodowa specyfikacja symboliki – MaxiCode

- ISO/IEC 18000 (wszystkie części), Technologia informacyjna – Identyfikacja częstotliwości radiowej do zarządzania przedmiotami

- ISO / IEC 18004, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Specyfikacja symboliki kodu kreskowego QR Code 2005

- ISO/IEC TR 14516, Technologia informacyjna – Techniki bezpieczeństwa – Wytyczne dotyczące korzystania z usług zaufanych stron trzecich i zarządzania nimi

- ISO / IEC TR 19782, Technologia informacyjna - Techniki automatycznej identyfikacji i przechwytywania danych - Wpływ połysku i niskiego krycia podłoża na odczyt symboli kodów kreskowych

- ISO/IEC TR 19791, Technologia informacyjna – Techniki bezpieczeństwa – Ocena bezpieczeństwa systemów operacyjnych

- ISO/IEC TR 29162, Technologia informacyjna – Wytyczne dotyczące korzystania ze struktur danych w mediach AIDC

- ISO / IEC TR 29172, Technologia informacyjna - Identyfikacja i zarządzanie przedmiotami mobilnymi - Architektura referencyjna dla usług Mobile AIDC