Stopień anonimowości

W sieciach zapewniających anonimowość (np. Tor , Crowds , Mixmaster , I2P itp.) ważna jest możliwość ilościowego zmierzenia gwarancji udzielonej systemowi. Stopień anonimowości urządzenie zaproponowane na konferencji technologii zwiększania prywatności (PET) w 2002 roku Dwa artykuły przedstawiają pomysł wykorzystania entropii jako podstawy do formalnego pomiaru anonimowości: „Towards an Information Theoretic Metric for Anonymity” i „Towards Measuring Anonymity”. Przedstawione pomysły są bardzo podobne, z niewielkimi różnicami w .

Tło

Opracowano sieci anonimowości i wiele z nich wprowadziło metody udowadniania gwarancji anonimowości, które są możliwe, pierwotnie z prostymi miksami Chaum i miksami puli, wielkość zbioru użytkowników była postrzegana jako bezpieczeństwo, jakie system może zapewnić użytkownikowi. Wiązało się to z wieloma problemami; intuicyjnie, jeśli sieć jest międzynarodowa, jest mało prawdopodobne, aby wiadomość zawierająca tylko urdu pochodziła ze Stanów Zjednoczonych i odwrotnie. Takie informacje i metody, takie jak atak poprzedzający i atak skrzyżowania, pomagają atakującemu zwiększyć prawdopodobieństwo wysłania wiadomości przez użytkownika.

Przykład Z Mieszankami Basenowymi

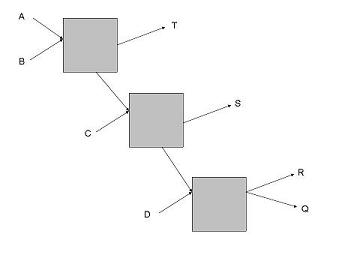

Jako przykład rozważmy sieć pokazaną powyżej, tutaj i użytkownikami (nadawcami) i to ), pudełka to miksy i , i gdzie anonimowości. Teraz, gdy istnieją miksy puli, niech ograniczenie liczby wiadomości przychodzących, które mają czekać przed wysłaniem, wynosi ; jako taki, jeśli z i odbiera wiadomość, to wie, że jest to { displaystyle musiało pochodzić od łącza między miksami mogą mieć tylko wiadomość na raz) Nie jest to w żaden sposób odzwierciedlone w , ale powinno być brane pod uwagę w analizie sieci.

Jako przykład rozważmy sieć pokazaną powyżej, tutaj i użytkownikami (nadawcami) i to ), pudełka to miksy i , i gdzie anonimowości. Teraz, gdy istnieją miksy puli, niech ograniczenie liczby wiadomości przychodzących, które mają czekać przed wysłaniem, wynosi ; jako taki, jeśli z i odbiera wiadomość, to wie, że jest to { displaystyle musiało pochodzić od łącza między miksami mogą mieć tylko wiadomość na raz) Nie jest to w żaden sposób odzwierciedlone w , ale powinno być brane pod uwagę w analizie sieci.

Stopień anonimowości

Stopień anonimowości bierze pod uwagę prawdopodobieństwo związane z każdym użytkownikiem, zaczyna się od określenia entropii systemu (tutaj prace różnią się nieznacznie ale tylko zapisem, użyjemy zapisu z .): , gdzie jest entropią sieci, jest liczbą węzłów w sieci, a jest prawdopodobieństwem związanym z węzłem . Teraz maksymalna entropia sieci występuje, gdy istnieje jednolite prawdopodobieństwo związane z każdym węzłem i daje to . Stopień anonimowości (teraz artykuły stopień ograniczony w porównaniu do i podaje nieograniczoną definicję - bezpośrednio entropii, rozważymy tylko przypadek ograniczony tutaj) jest zdefiniowany jako . Wykorzystując tę anonimowość systemy można porównywać i oceniać za pomocą analizy ilościowej.

Definicja atakującego

Dokumenty te posłużyły również do podania zwięzłych definicji napastnika:

- Wewnętrzny/zewnętrzny

- atakujący wewnętrzny kontroluje węzły w sieci, podczas gdy zewnętrzny może naruszyć tylko kanały komunikacyjne między węzłami.

- Pasywny/aktywny

- atakujący aktywny może dodawać, usuwać i modyfikować dowolne wiadomości, podczas gdy pasywny atakujący może tylko odsłuchiwać wiadomości.

- Lokalny/globalny

- Lokalny atakujący ma dostęp tylko do części sieci, podczas gdy globalny może uzyskać dostęp do całej sieci.

przykład

szereg przykładowych ; omówimy niektóre z nich tutaj.

Tłumy

W Crowds istnieje globalne prawdopodobieństwo przekazania ( czyli prawdopodobieństwo, że węzeł przekaże wiadomość wewnętrznie zamiast skierować ją do miejsca docelowego będą i wszystkie węzły W Crowds atakujący jest wewnętrzny, pasywny i lokalny. i ogólnie entropia to wartość przez .

Trasa cebuli

W routingu cebulowym załóżmy, że atakujący może wykluczyć podzbiór węzłów z sieci, wtedy entropia z łatwością wyniesie , gdzie niewykluczonych węzłów. W modelu ścieżce, zmniejsza do , gdzie jest długością trasy cebulowej (może być większa lub mniejsza niż nie ma próby usunięcia korelacji między wiadomościami przychodzącymi i wychodzącymi.

Zastosowania tej metryki

W 2004 roku Diaz, Sassaman i DeWitte przedstawili analizę dwóch anonimowych remailerów przy użyciu metryki Serjantova i Danezisa, pokazując, że jeden z nich zapewnia zerową anonimowość w pewnych realistycznych warunkach.

Zobacz też

- ^ Zobacz W kierunku pomiaru anonimowości Claudia Diaz i Stefaan Seys oraz Joris Claessens i Bart Preneel (kwiecień 2002). Roger Dingledine i Paul Syverson (red.). „W kierunku pomiaru anonimowości” . Proceedings of Privacy Enhancing Technologies Workshop (PET 2002) . Springer-Verlag, LNCS 2482. Zarchiwizowane od oryginału w dniu 10 lipca 2006 r . Źródło 2005-11-10 .

- ^ Zobacz Towards an Information Theoretic Metric for Anonymity Andrei Serjantov i George Danezis (kwiecień 2002). Roger Dingledine i Paul Syverson (red.). „W kierunku teoretycznego miernika informacji dla anonimowości” . Proceedings of Privacy Enhancing Technologies Workshop (PET 2002) . Springer-Verlag, LNCS 2482. Zarchiwizowane od oryginału w dniu 19 lipca 2004 r . Źródło 2005-11-10 .

- ^ Zobacz porównanie dwóch praktycznych projektów miksów Claudia Diaz i Len Sassaman i Evelyn Dewitte (wrzesień 2004). Dieter Gollmann (red.). „Porównanie dwóch praktycznych projektów mieszanych” (PDF) . Materiały z Europejskiego Sympozjum Badań nad Bezpieczeństwem Komputerowym (ESORICS 2004) . Springer-Verlag, LNCS 3193 . Źródło 2008-06-06 .

![H(X):=\sum _{{i=1}}^{{N}}\left[p_{i}\cdot \lg \left({\frac {1}{p_{i}}}\right)\right]](https://wikimedia.org/api/rest_v1/media/math/render/svg/5e2415cfdd56662ee2057ab689e7856db507e4c7)

![H(x)\gets {\frac {N-p_{f}\cdot (N-C-1)}{N}}\cdot \lg \left[{\frac {N}{N-p_{f}\cdot (N-C-1)}}\right]+p_{f}\cdot {\frac {N-C-1}{N}}\cdot \lg \left[N/p_{f}\right]](https://wikimedia.org/api/rest_v1/media/math/render/svg/4a7b82d1114d811d521d3eeaeafa46184b52fd9f)