Bezpieczeństwo systemu zawartości zaawansowanego dostępu

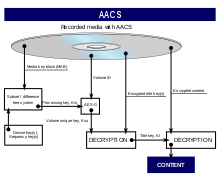

Bezpieczeństwo Advanced Access Content System (AACS) było przedmiotem dyskusji wśród badaczy bezpieczeństwa, entuzjastów wideo w wysokiej rozdzielczości i ogółu konsumentów od samego początku. Następca systemu Content Scramble System (CSS), mechanizmu zarządzania prawami cyfrowymi używanego w komercyjnych płytach DVD , AACS miał na celu ulepszenie projektu CSS poprzez wyeliminowanie błędów, które doprowadziły do całkowitego obejścia CSS w 1999 r. System AACS opiera się na drzewo różnic podzbioru połączone z a unieważniania certyfikatów w celu zapewnienia bezpieczeństwa treści wideo w wysokiej rozdzielczości w przypadku naruszenia bezpieczeństwa.

Jeszcze zanim AACS został wprowadzony do użytku, badacze bezpieczeństwa wyrażali wątpliwości co do zdolności systemu do przeciwstawienia się atakom.

Porównanie CSS i AACS

| System szyfrowania treści | Zaawansowany dostęp do systemu treści | |

|---|---|---|

| Algorytm | Zastrzeżony oparty na LFSR | AES |

| Kluczowa moc | 40-bitowy | 128-bitowy |

| Unieważnienie certyfikatu | NIE | Tak |

Historia ataków

czytelników magazynu IEEE Spectrum za jedną z technologii z największym prawdopodobieństwem niepowodzenia w wydaniu ze stycznia 2005 roku. Obawy związane z tym podejściem dotyczyły jego podobieństwa do wcześniejszych systemów, które zawiodły, takich jak CSS, oraz niemożności zachowania bezpieczeństwa przed atakami zagrażającymi dużej liczbie graczy. Jon Lech Johansen , który był częścią zespołu zajmującego się obejściem CSS, powiedział, że spodziewa się złamania AACS do końca 2006 lub na początku 2007 roku.

Pod koniec 2006 roku ekspert ds. bezpieczeństwa Peter Gutmann opublikował „ Analizę kosztów ochrony zawartości systemu Windows Vista ”, dokument techniczny krytykujący wdrażanie różnych technologii ochrony zawartości w systemie Windows Vista .

Zapewnienie tej ochrony pociąga za sobą znaczne koszty związane z wydajnością systemu, jego stabilnością, kosztami pomocy technicznej oraz kosztami sprzętu i oprogramowania. Kwestie te dotyczą nie tylko użytkowników systemu Vista, ale całej branży komputerów osobistych, ponieważ skutki środków ochrony rozciągają się na cały sprzęt i oprogramowanie, które kiedykolwiek zetkną się z systemem Vista, nawet jeśli nie jest ono używane bezpośrednio z systemem Vista (na przykład sprzęt w komputerze Macintosh lub na serwerze Linux).

Microsoft twierdził później, że artykuł zawierał różne błędy rzeczowe.

Podczas gdy w AACS dołożono wszelkich starań, aby zawartość była szyfrowana na całej ścieżce od dysku do urządzenia wyświetlającego, w lipcu 2006 roku odkryto, że idealną kopię dowolnej klatki filmu można przechwycić z niektórych płyt Blu- odtwarzacze oprogramowania ray i HD DVD za pomocą funkcji Print Screen systemu operacyjnego Windows. Zasugerowano, że podejście to można zautomatyzować, aby umożliwić wykonanie doskonałej kopii całego filmu, w podobny sposób, w jaki kopiowano filmy DVD przed złamaniem CSS, ale do tej pory nie odkryto takiej kopii. Ten exploit został zamknięty w kolejnych wersjach oprogramowania.

Takie podejście nie stanowi kompromisu samego szyfrowania AACS, polegając zamiast tego na oficjalnie licencjonowanym odtwarzaczu oprogramowania do wykonania odszyfrowania. W związku z tym dane wyjściowe nie będą miały postaci skompresowanego wideo z dysku, ale raczej zdekompresowanego wideo. To jest przykład otworu analogowego .

Zarówno klucze tytułu, jak i jeden z kluczy używanych do ich odszyfrowania (znany jako klucze przetwarzania w specyfikacjach AACS) zostały znalezione za pomocą debugerów do sprawdzenia przestrzeni pamięci uruchomionych programów odtwarzaczy HD-DVD i Blu-ray. Hakerzy znaleźli również klucze urządzenia, które są używane do obliczania klucza przetwarzania, oraz klucz prywatny hosta (klucz podpisany przez AACS LA używany do uzgadniania między hostem a dyskiem HD; wymagany do odczytania identyfikatora woluminu). Pierwsze niezabezpieczone filmy HD DVD pojawiły się na trackerach BitTorrent wkrótce potem. Klucz przetwarzania dla pierwszej wersji Media Key Block, który mógł być użyty do odszyfrowania dowolnej zawartości chronionej przez AACS wydanej do tego momentu, został znaleziony i opublikowany w Internecie na forach Doom9 . Urząd licencjonowania AACS wysłał wiele zawiadomień o usunięciu DMCA do witryn internetowych hostujących klucz. Niektórzy administratorzy witryn, które składają się z treści przesłanych przez użytkowników, takich jak Digg i Wikipedia , próbowali usunąć wzmianki o kluczowych obawach przed represjami ze strony AACS LA. Ostatecznie administratorzy obu serwisów zdecydowali się zezwolić na publikację klucza.

Cyberlink , firma sprzedająca odtwarzacz PowerDVD , stwierdziła, że jej oprogramowanie nie mogło zostać wykorzystane w ramach tych exploitów.

16 kwietnia 2007 r. Konsorcjum AACS ogłosiło, że unieważniło klucze urządzeń używane zarówno przez Cyberlink PowerDVD, jak i InterVideo WinDVD, a użytkownikom udostępniono łatki, które zapewniały bezkompromisowe klucze szyfrowania i lepsze zabezpieczenia kluczy. Aby nadal mieć możliwość przeglądania nowych treści, użytkownicy zostali zmuszeni do zainstalowania łatek, które dodatkowo wzmocniły bezpieczeństwo aplikacji odtwarzacza.

W dniu 23 maja 2007 r. Klucz przetwarzania dla następnej wersji Media Key Block został opublikowany na stronie komentarzy w poście na blogu Freedom to Tinker.

Użycie szyfrowania nie zapewnia żadnej rzeczywistej ochrony przed podsłuchiwaniem pamięci, ponieważ odtwarzacz programowy musi mieć klucz szyfrowania dostępny gdzieś w pamięci i nie ma możliwości ochrony przed wyodrębnieniem klucza szyfrowania przez określonego właściciela komputera (jeśli wszystko inne zawiedzie, użytkownik mógł uruchomić program na maszynie wirtualnej , umożliwiając zatrzymanie programu i sprawdzenie wszystkich adresów pamięci bez wiedzy programu).

Jedyny sposób całkowitego zapobieżenia takim atakom wymagałby zmian w platformie PC (zobacz Trusted Computing ) lub uniemożliwienia dystrybutorom zawartości w ogóle odtwarzania ich treści na komputerach osobistych (poprzez niezapewnienie firmom produkującym odtwarzacze oprogramowania niezbędnych klucze szyfrujące).

15 stycznia 2007 r. Uruchomiono witrynę HDKeys.com zawierającą bazę danych kluczy tytułów HD DVD. Zawierał również zmodyfikowaną kopię oprogramowania BackupHDDVD umożliwiającego pobieranie klucza online (to ostatnie zostało później usunięte po złożeniu DMCA ).

SlySoft wypuścił AnyDVD HD, który umożliwia użytkownikom oglądanie filmów HD DVD i Blu-ray na innych niż HDCP -zgodny sprzęt komputerowy. Filmy można odszyfrować w locie bezpośrednio z dysku lub skopiować na inny nośnik. AnyDVD HD może również automatycznie usuwać wszelkie niechciane logo i zwiastuny. Slysoft stwierdził, że AnyDVD HD używa kilku różnych mechanizmów do wyłączania szyfrowania i nie jest zależny od użycia skompromitowanych kluczy szyfrujących. Stwierdzili również, że AACS ma jeszcze więcej wad w swojej implementacji niż CSS; sprawia to, że jest bardzo podatny na ataki, ale nie ujawnią żadnych szczegółów na temat ich implementacji. Użytkownicy Doom9 twierdzą, że program wykorzystuje certyfikat hosta PowerDVD wersja 6.5, ale SlySoft twierdzi, że system unieważnień AACS nie będzie miał wpływu na program.

Odnowienia bloku kluczy multimedialnych

| Wersja | Pierwsze tytuły | Data wydania | Data ominięta |

|---|---|---|---|

| 1 | Ostatni samuraj , Dziecko za milion dolarów | 2006-04-18 | 2007-02-13 |

| 2 | Nigdy nie używany | ||

| 3 | Trylogia Matrixa _ | 2007-05-22 | 2007-05-17 |

| 4 | Transformersy , Spider-Man 3 | 2007-10-30 | |

| 5 | Nigdy nie używany | ||

| 6 | Nigdy nie używany | ||

| 7 | Alvin i wiewiórki , Obcy kontra Predator: Requiem | 2008-04-06 | 2008-04-11 |

| 8 | Zakazane Królestwo | 2008-08-26 | 2008-08-26 |

| 9 | ? | Około 2008-09-03 | 2009-03-20 |

| 10 | ? | ? | 2009-03-20 |

| 11 | ? | ? | ? |

| 12 | Ciało kłamstw , Baraka | 2008-10-09 | 2009-04-06 |

| 13 | |||

| 14 | |||

| 15 | |||

| 16 | |||

| 17 | |||

| 18 | |||

| 61 | |||

| 62 | |||

| 63 | |||

| 64 | |||

| 65 | ? | Około 2018-06-19 | ? |

| 66 | ? | Około 2018-11-20 | ? |

| 67 | Nigdy nie używany | ||

| 68 | ? | Około 2019-03-11 | ? |

| 69 | Nigdy nie używany | ||

| 70 | ? | Około 2019-07-04 | ? |

| 71 | ? | ? | ? |

| 72 | ? | Około 2019-10-15 | ? |

| 73 | Nigdy nie używany | ||

| 74 | Nigdy nie używany | ||

| 75 | ? | ? | ? |

| 76 | ? | Około 2020-04-05 | ? |

| 77 | ? | Około 2022-06-24 | ? |

| 78 | ? | Około 2022-08-02 | ? |