FinFisher

FinFisher , znany również jako FinSpy , to oprogramowanie monitorujące sprzedawane przez firmę Lench IT Solutions plc, która sprzedaje oprogramowanie szpiegowskie za pośrednictwem kanałów organów ścigania.

FinFisher może zostać potajemnie zainstalowany na komputerach celów, wykorzystując luki w zabezpieczeniach w procedurach aktualizacji niepodejrzanego oprogramowania. Firma była krytykowana przez organizacje praw człowieka za sprzedawanie tych możliwości represyjnym lub niedemokratycznym państwom znanym z monitorowania i więzienia dysydentów politycznych. Egipscy dysydenci, którzy splądrowali biura egipskiej tajnej policji po obaleniu prezydenta Egiptu Hosniego Mubaraka , poinformowali, że odkryli kontrakt z Gamma International na 287 000 euro na licencję na uruchomienie oprogramowania FinFisher. W 2014 roku obywatel amerykański pozwał rząd Etiopii za potajemne zainstalowanie FinSpy na jego komputerze w Ameryce i używanie go do podsłuchiwania jego prywatnych rozmów przez Skype'a oraz monitorowania każdego użycia komputera przez całą rodzinę przez okres miesięcy.

Lench IT Solutions plc ma oddział w Wielkiej Brytanii , Gamma International Ltd w Andover w Anglii, oraz oddział w Niemczech, Gamma International GmbH w Monachium . Gamma International jest spółką zależną Gamma Group , specjalizującą się w nadzorze i monitorowaniu, w tym w zakresie sprzętu, oprogramowania i usług szkoleniowych. Podobno należał do Williama Loutheana Nelsona poprzez korporację fasadową na Brytyjskich Wyspach Dziewiczych . Korporacja fasadowa została podpisana przez nominowanego dyrektora w celu ukrycia tożsamości ostatecznego beneficjenta, którym był Nelson, powszechny system dla firm mających siedzibę na morzu.

W dniu 6 sierpnia 2014 r. kod źródłowy FinFisher, ceny, historia wsparcia i inne powiązane dane zostały pobrane z wewnętrznej sieci Gamma International i udostępnione w Internecie.

Firma FinFisher GmbH wszczęła postępowanie upadłościowe w Sądzie Rejonowym w Monachium w dniu 02.12.2021 r., jednak jest to tylko restrukturyzacja, a firma ma kontynuować działalność jako Vilicius Holding GmbH.

Elementy pakietu FinFisher

Oprócz oprogramowania szpiegującego pakiet FinFisher oferowany przez firmę Gamma społeczności wywiadowczej obejmuje monitorowanie bieżących zmian oraz aktualizowanie rozwiązań i technik, które uzupełniają rozwiązania opracowane przez agencje wywiadowcze. Pakiet oprogramowania, który firma nazywa „rozwiązaniami do zdalnego monitorowania i wdrażania”, ma możliwość przejęcia kontroli nad komputerami docelowymi i przechwytywania nawet zaszyfrowanych danych i komunikacji. Używając „ulepszonych metod zdalnej instalacji”, może instalować oprogramowanie na komputerach docelowych. Oferowany jest „Program szkoleniowy w zakresie włamań IT”, który obejmuje szkolenie w zakresie metod i technik oraz korzystania z oprogramowania dostarczonego przez firmę.

Pakiet jest sprzedawany w języku arabskim, angielskim, niemieckim, francuskim, portugalskim i rosyjskim i jest oferowany na całym świecie na targach oferujących system wsparcia wywiadu, ISS, szkolenia i produkty dla organów ścigania i agencji wywiadowczych.

Metoda infekcji

Złośliwe oprogramowanie FinFisher jest instalowane na różne sposoby, w tym fałszywe aktualizacje oprogramowania, wiadomości e-mail z fałszywymi załącznikami oraz luki w zabezpieczeniach popularnego oprogramowania. Czasami pakiet nadzoru jest instalowany po tym, jak cel zaakceptuje instalację fałszywej aktualizacji powszechnie używanego oprogramowania. W wiadomościach e-mail wykryto również kod instalujący złośliwe oprogramowanie. Oprogramowanie, którego celem jest uniknięcie wykrycia przez oprogramowanie antywirusowe, posiada wersje działające na telefonach komórkowych wszystkich głównych marek.

Luka w zabezpieczeniach iTunes firmy Apple umożliwiła nieupoważnionym stronom trzecim użycie procedur aktualizacji online iTunes w celu zainstalowania nieautoryzowanych programów. Gamma International oferowała prezentacje rządowym urzędnikom ds. bezpieczeństwa na targach oprogramowania zabezpieczającego, w których opisywali, jak potajemnie zainstalować oprogramowanie szpiegowskie FinFisher na komputerach podejrzanych przy użyciu procedur aktualizacji iTunes.

Luka w zabezpieczeniach iTunes, którą podobno wykorzystał FinFisher, została po raz pierwszy opisana w 2008 roku przez komentatora oprogramowania zabezpieczającego, Briana Krebsa . Apple nie łatało luki w zabezpieczeniach przez ponad trzy lata, aż do listopada 2011 r. Przedstawiciele Apple nie wyjaśnili, dlaczego łatanie luki trwało tak długo. WikiLeaks opublikowało filmy promocyjne wykorzystywane przez firmę na targach, które ilustrują sposób infekowania komputera za pomocą pakietu monitorującego .

W 2014 r. odkryto, że rząd Etiopii zainstalował program FinSpy na komputerze obywatela amerykańskiego za pośrednictwem fałszywego załącznika do wiadomości e-mail, który wyglądał na dokument programu Microsoft Word .

Stwierdzono również, że FinFisher angażuje się w ataki motywowane politycznie. Na przykład w Etiopii zdjęcia grupy opozycji politycznej są wykorzystywane do „wabienia” i zarażania użytkowników. [ martwy link ]

Analiza techniczna złośliwego oprogramowania, metod infekcji i technik jego utrzymywania została opublikowana na blogu Code And Security w czterech częściach.

Używany przez represyjne reżimy

- Szerokie użycie FinFisher przez rządy napotykające opór polityczny zostało zgłoszone w marcu 2011 r. Po tym, jak egipscy protestujący dokonali nalotu na State Security Investigations Service i znaleźli listy od Gamma International UK Ltd., potwierdzające, że SSI używało wersji próbnej przez pięć miesięcy.

- Podobny raport z sierpnia 2012 dotyczył e-maili otrzymanych przez aktywistów z Bahrajnu i przekazanych (za pośrednictwem reportera Bloomberg News ) badaczom komputerowym z University of Toronto Billowi Marczakowi i Morganowi Marquis-Boire w maju 2012. Analiza e-maili ujawniła kod ( FinSpy) przeznaczone do instalowania spyware na komputerze odbiorcy. Rzecznik firmy Gamma twierdzi, że żadne oprogramowanie nie zostało sprzedane Bahrajnowi i że oprogramowanie wykryte przez badaczy nie było legalną kopią, ale być może skradzioną, poddaną inżynierii wstecznej lub zmodyfikowaną kopią demonstracyjną. W sierpniu 2014 r. Bahrain Watch twierdził, że wyciek danych FinFisher zawierał dowody sugerujące, że rząd Bahrajnu używał oprogramowania do szpiegowania opozycji, podkreślając komunikację między personelem pomocniczym Gamma International a klientem w Bahrajnie oraz identyfikując wielu prawników zajmujących się prawami człowieka , politycy, aktywiści i dziennikarze, którzy najwyraźniej byli celem ataków.

- Zgodnie z dokumentem Federalnego Ministerstwa Spraw Wewnętrznych z dnia 7 grudnia 2012 r. skierowanym do członków Komisji Finansów niemieckiego parlamentu, niemiecka „Bundesnachrichtendienst”, Federalna Agencja Nadzoru, wydała licencję FinFisher/FinSpy, mimo że jej legalność w Niemczech jest niepewny.

- W 2014 roku obywatel Ameryki pozwał rząd Etiopii za zainstalowanie FinSpy i używanie go do rejestrowania szerokiej gamy działań wykonywanych przez użytkowników maszyny podczas pobytu w Ameryce. Ślady oprogramowania szpiegującego nieumyślnie pozostawionego na jego komputerze wskazują, że informacje – w tym nagrania dziesiątek rozmów telefonicznych przez Skype – zostały potajemnie przesłane na tajny serwer kontrolny zlokalizowany w Etiopii i kontrolowany przez rząd Etiopii. FinSpy został pobrany na komputer powoda, gdy otwierał on wiadomość e-mail z załączonym dokumentem programu Microsoft Word. Załącznik zawierał ukryte złośliwe oprogramowanie, które zainfekowało jego komputer. W marcu 2017 r. Sąd Apelacyjny Stanów Zjednoczonych dla Okręgu Dystryktu Kolumbii uznał, że postępowanie rządu Etiopii było chronione przed odpowiedzialnością na mocy ustawy o immunitetach suwerennych państw zagranicznych .

- W 2015 r. zgłoszono, że FinFisher był używany od 2012 r. w programie inwigilacji „Fungua Macho” prezydenta Ugandy Museveniego , szpiegując ugandyjską partię opozycyjną Forum na rzecz Zmian Demokratycznych .

Reporterzy Bez Granic

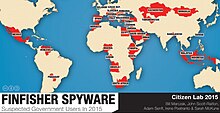

W dniu 12 marca 2013 r. Reporterzy bez Granic uznali Gamma International za jednego z pięciu „korporacyjnych wrogów Internetu” i „najemników ery cyfrowej” za sprzedaż produktów, które były lub są wykorzystywane przez rządy do naruszania praw człowieka i wolności informacji. Technologia FinFisher została wykorzystana w Bahrajnie , a Reporterzy bez Granic wraz z Privacy International , Europejskim Centrum Praw Konstytucyjnych i Praw Człowieka (ECCHR), Centrum Praw Człowieka w Bahrajnie oraz Bahrain Watch złożyły wniosek do Organizacji Współpracy Gospodarczej i Rozwoju (OECD ) skargę, w której zwrócono się do krajowego punktu kontaktowego w Zjednoczonym Królestwie o dalsze zbadanie możliwego zaangażowania Gammy w Bahrajnie. Od tego czasu badania wykazały, że technologia FinFisher była używana w Australii, Austrii, Bahrajnie, Bangladeszu, Wielkiej Brytanii, Brunei, Bułgarii, Kanadzie, Czechach, Estonii, Etiopii, Niemczech, Węgrzech, Indiach, Indonezji, Japonii, Łotwie, Litwie, Macedonia, Malezja, Meksyk, Mongolia, Holandia, Nigeria, Pakistan, Panama, Katar, Rumunia, Serbia, Singapur, RPA, Turcja, Turkmenistan, Zjednoczone Emiraty Arabskie, Stany Zjednoczone, Wenezuela i Wietnam.

Maskarada Firefoksa

FinFisher potrafi podszywać się pod inne, bardziej legalne programy, takie jak Mozilla Firefox . 30 kwietnia 2013 r. Mozilla ogłosiła, że wysłała firmie Gamma pismo o zaprzestaniu działalności w związku z naruszeniem znaku towarowego. Gamma stworzył program szpiegowski, który nosił nazwę firefox.exe, a nawet podał numer wersji i znak towarowy, które miały wyglądać na legalne oprogramowanie Firefox.

Wykrycie

W artykule magazynu PC , Bill Marczak (członek Bahrain Watch i doktorant informatyki na Uniwersytecie Kalifornijskim w Berkeley, prowadzący badania nad FinFisher) powiedział o FinSpy Mobile (mobilne oprogramowanie szpiegujące firmy Gamma): „Jak widzieliśmy w odniesieniu do wersji komputerowej FinFisher sam program antywirusowy nie wystarczy, ponieważ omija skanowanie antywirusowe”. Autorka artykułu, Sara Yin, analityczka PC Magazine , przewidziała, że dostawcy oprogramowania antywirusowego prawdopodobnie zaktualizują swoje sygnatury, aby wykryć FinSpy Mobile.

Zgodnie z zapowiedziami firmy ESET , FinFisher i FinSpy są wykrywane przez oprogramowanie antywirusowe ESET jako trojan „Win32/Belesak.D” .

( niezależnie od tego , kto je uruchomił) . pochodzenie". Dwa lata po tym oświadczeniu Eugene'a Kaspersky'ego w 2012 roku opis techniki stosowanej przez FinFisher w celu obejścia ochrony firmy Kaspersky został opublikowany w części 2 odpowiedniego bloga w Code And Security.

FinFisher trafiał na pierwsze strony gazet w przeszłości, ponieważ stwierdzono, że jego produkty były wykorzystywane przez autorytarne reżimy przeciwko oponentom w kilku krajach Bliskiego Wschodu.

Zobacz też

Linki zewnętrzne

![]() Media związane z FinFisherem w Wikimedia Commons

Media związane z FinFisherem w Wikimedia Commons

- 2012 w informatyce

- Kontrola dostępu do komputera

- Oprogramowanie zabezpieczające komputer

- Nadzór komputerowy

- Oprogramowanie do kontroli treści

- Cyberwojna

- Urządzenia szpiegowskie

- Skandale i incydenty szpiegowskie

- Techniki szpiegowskie

- Zestawy narzędzi do złośliwego oprogramowania

- Programy szpiegujące

- konie trojańskie