Przechwytywanie

| Część serii o |

| hakowaniu komputerów |

|---|

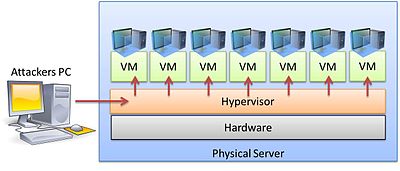

Hyperjacking to atak, w którym haker przejmuje złośliwą kontrolę nad hiperwizorem , który tworzy środowisko wirtualne w hoście maszyny wirtualnej (VM). Celem ataku jest wycelowanie w system operacyjny, który jest niższy od systemu maszyn wirtualnych, tak aby program atakującego mógł działać, a aplikacje na maszynach wirtualnych nad nim były całkowicie nieświadome jego obecności.

Przegląd

Hyperjacking polega na zainstalowaniu złośliwego, fałszywego hiperwizora , który może zarządzać całym systemem serwera. Regularne środki bezpieczeństwa są nieskuteczne, ponieważ system operacyjny nie będzie świadomy, że maszyna została naruszona. W hyperjackingu hiperwizor działa w trybie stealth i działa pod maszyną, co utrudnia jego wykrycie i zwiększa prawdopodobieństwo uzyskania dostępu do serwerów komputerowych, gdzie może wpłynąć na działanie całej instytucji lub firmy. Jeśli haker uzyska dostęp do hiperwizora, wszystko, co jest podłączone do tego serwera, może być modyfikowane. Hiperwizor stanowi pojedynczy punkt awarii, jeśli chodzi o bezpieczeństwo i ochronę poufnych informacji.

Aby atak typu hyperjacking się powiódł, osoba atakująca musiałaby przejąć kontrolę nad hiperwizorem za pomocą następujących metod:

- Wstrzyknięcie fałszywego hiperwizora pod oryginalny hiperwizor

- Bezpośrednie uzyskanie kontroli nad oryginalnym hiperwizorem

- Uruchamianie fałszywego hiperwizora na istniejącym hiperwizorze

Techniki łagodzące

Niektóre podstawowe funkcje projektowe w środowisku wirtualnym mogą pomóc złagodzić ryzyko hiperjackingu:

- Zarządzanie bezpieczeństwem hiperwizora musi być oddzielone od zwykłego ruchu. Jest to miara bardziej związana z siecią niż z samym hiperwizorem.

- Systemy operacyjne gości nigdy nie powinny mieć dostępu do hiperwizora. Narzędzia do zarządzania nie powinny być instalowane ani używane z poziomu systemu-gościa.

- Regularne łatanie hiperwizora.

Znane ataki

Na początku 2015 r. nie było żadnych doniesień o rzeczywistej demonstracji udanego hiperjackingu poza testami „dowodu koncepcji”. Luka VENOM ( CVE - 2015-3456 ) została ujawniona w maju 2015 roku i mogła wpłynąć na wiele centrów danych. Hyperjackingi są rzadkie ze względu na trudności z bezpośrednim dostępem do hiperwizorów; jednak hiperjacking jest uważany za zagrożenie w świecie rzeczywistym.

29 września 2022 r. firmy Mandiant i VMware wspólnie opublikowały swoje ustalenia, że grupa hakerów z powodzeniem przeprowadziła na wolności ataki typu hyperjacking oparte na złośliwym oprogramowaniu, wpływając na wiele systemów docelowych w rzekomej kampanii szpiegowskiej. W odpowiedzi firma Mandiant wydała przewodnik bezpieczeństwa z zaleceniami dotyczącymi wzmocnienia środowiska hiperwizora VMware ESXi .