Zarządzanie bezpieczeństwem ITIL

Zarządzanie bezpieczeństwem ITIL opisuje ustrukturyzowane dopasowanie zabezpieczeń do organizacji. ITIL zarządzanie bezpieczeństwem oparte jest o normę ISO 27001. „ISO/IEC 27001:2005 obejmuje wszystkie typy organizacji (np. przedsiębiorstwa komercyjne, agencje rządowe, organizacje non-profit). ISO/IEC 27001:2005 określa wymagania dotyczące tworzenia, wdrażania, obsługi, monitorowania, przeglądu, utrzymywania i doskonalenia udokumentowany System Zarządzania Bezpieczeństwem Informacji w kontekście ogólnych ryzyk biznesowych organizacji Określa wymagania dotyczące wdrażania zabezpieczeń dostosowanych do potrzeb poszczególnych organizacji lub ich części ISO/IEC 27001:2005 ma na celu zapewnienie doboru odpowiednich i proporcjonalne kontrole bezpieczeństwa, które chronią zasoby informacyjne i dają zaufanie zainteresowanym stronom”.

Podstawowym pojęciem zarządzania bezpieczeństwem jest bezpieczeństwo informacji . Podstawowym celem bezpieczeństwa informacji jest kontrola dostępu do informacji. Wartość informacji jest tym, co musi być chronione. Wartości te obejmują poufność , integralność i dostępność . Wnioskowane aspekty to prywatność, anonimowość i weryfikowalność.

Cel zarządzania bezpieczeństwem składa się z dwóch części:

- bezpieczeństwa określone w umowach o gwarantowanym poziomie usług (SLA) i inne wymagania zewnętrzne, które są określone w podstawowych umowach, przepisach prawnych i możliwych wewnętrznych lub zewnętrznych zasadach narzuconych.

- Podstawowe zabezpieczenia gwarantujące ciągłość zarządzania. Jest to konieczne, aby osiągnąć uproszczone zarządzanie poziomem usług dla bezpieczeństwa informacji.

Umowy SLA określają wymagania bezpieczeństwa wraz z przepisami (jeśli mają zastosowanie) i innymi umowami. Wymagania te mogą działać jako kluczowe wskaźniki wydajności (KPI), które można wykorzystać do zarządzania procesami i do interpretacji wyników procesu zarządzania bezpieczeństwem.

Proces zarządzania bezpieczeństwem odnosi się do innych procesów ITIL. Jednak w tym konkretnym dziale najbardziej oczywiste są powiązania z zarządzania poziomem usług , zarządzania incydentami oraz zarządzania zmianą .

Zarządzanie bezpieczeństwem

Zarządzanie bezpieczeństwem to ciągły proces, który można porównać do Koła Jakości W. Edwardsa Deminga ( Planuj, Wykonaj, Sprawdź, Działaj ).

Dane wejściowe to wymagania klientów. Wymagania są przekładane na usługi bezpieczeństwa i metryki bezpieczeństwa. Zarówno klient, jak i podproces planu mają wpływ na umowę SLA. Umowa SLA jest wkładem zarówno dla klienta, jak i dla procesu. Dostawca opracowuje plany bezpieczeństwa dla organizacji. Plany te zawierają zasady i umowy na poziomie operacyjnym. Plany bezpieczeństwa (Plan) są następnie wdrażane (Wykonaj), a wdrożenie jest następnie oceniane (Sprawdź). Po dokonaniu oceny plany i wykonanie planu są podtrzymywane (Ustawa).

Działania, wyniki/produkty i proces są dokumentowane. Zewnętrzne raporty są pisane i wysyłane do klientów. Klienci mogą następnie dostosować swoje wymagania w oparciu o informacje otrzymane w raportach. Ponadto usługodawca może dostosować swój plan lub wdrożenie na podstawie swoich ustaleń, aby spełnić wszystkie wymagania określone w SLA (w tym nowe wymagania).

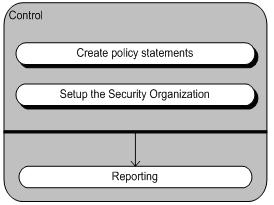

Kontrola

Pierwszą czynnością w procesie zarządzania bezpieczeństwem jest podproces „Kontrola”. Podproces kontroli organizuje i zarządza procesem zarządzania bezpieczeństwem. Podproces Kontroli definiuje procesy, podział odpowiedzialności za deklaracje polityki i ramy zarządzania.

Ramy zarządzania bezpieczeństwem definiują podprocesy rozwoju, wdrażania i oceny w planach działania. Ponadto ramy zarządzania określają, w jaki sposób wyniki powinny być zgłaszane klientom.

| Zajęcia | Działania podrzędne | Opisy |

|---|---|---|

| Kontrola | Wdrażaj zasady | Proces ten określa szczegółowe wymagania i zasady, które należy spełnić, aby wdrożyć zarządzanie bezpieczeństwem. Proces kończy się oświadczeniem o polityce . |

| Skonfiguruj organizację bezpieczeństwa | Proces ten ustanawia organizacje dla bezpieczeństwa informacji . Na przykład w tym procesie ustalana jest struktura i obowiązki. Proces ten kończy się ramą zarządzania bezpieczeństwem . | |

| Raportowanie | W tym procesie cały proces targetowania jest dokumentowany w określony sposób. Ten proces kończy się raportami . |

Model metaprocesu podprocesu sterowania jest oparty na diagramie czynności UML i przedstawia przegląd działań podprocesu sterowania. Szary prostokąt reprezentuje podproces kontrolny, a znajdujące się w nim mniejsze kształty wiązek reprezentują czynności, które mają w nim miejsce.

| Pojęcie | Opis |

|---|---|

| Dokumenty kontrolne | Kontrola to opis tego, jak zorganizowane jest zarządzanie bezpieczeństwem i jak się nim zarządza. |

| Deklaracje zasad | Deklaracje zasad określają określone wymagania lub zasady, które należy spełnić. W bezpieczeństwa informacji zasady są zazwyczaj specyficzne dla danego punktu i obejmują jeden obszar. Na przykład zasady „dopuszczalnego użytkowania” obejmują zasady i przepisy dotyczące właściwego korzystania z urządzeń komputerowych. |

| Ramy zarządzania bezpieczeństwem | Ramy zarządzania bezpieczeństwem to ustalone ramy zarządzania, które inicjują i kontrolują wdrażanie bezpieczeństwa informacji w organizacji oraz zarządzają bieżącym zapewnianiem bezpieczeństwa informacji. |

Model metadanych podprocesu sterującego jest oparty na diagramie klas UML . Rysunek 2.1.2 przedstawia metamodel podprocesu sterowania.

Rysunek 2.1.2: Podproces kontroli modelu metaprocesu

Prostokąt CONTROL z białym cieniem to otwarta, złożona koncepcja. Oznacza to, że prostokąt kontrolny składa się ze zbioru (pod)pojęć.

Rysunek 2.1.3 przedstawia model danych procesowych podprocesu sterowania. Pokazuje integrację obu modeli. Kropkowane strzałki wskazują koncepcje, które są tworzone lub dostosowywane w odpowiednich działaniach.

Rysunek 2.1.3: Podproces sterowania modelem danych procesowych

Plan

Podproces Plan zawiera działania, które we współpracy z zarządzaniem poziomem usług prowadzą do sekcji Bezpieczeństwo (informacyjne) w SLA. Ponadto podproces Planu obejmuje działania związane z umowami stanowiącymi podstawę, które są specyficzne dla bezpieczeństwa (informacji).

W podprocesie Plan cele sformułowane w SLA są określone w formie uzgodnień poziomu operacyjnego (OLA). Te OLA można zdefiniować jako plany bezpieczeństwa dla określonej wewnętrznej jednostki organizacyjnej usługodawcy.

Oprócz danych wejściowych umowy SLA, podproces planu działa również z deklaracjami politycznymi samego usługodawcy. Jak wspomniano wcześniej, te deklaracje zasad są zdefiniowane w podprocesie kontroli.

Umowy na poziomie operacyjnym dotyczące bezpieczeństwa informacji są tworzone i wdrażane w oparciu o proces ITIL. Wymaga to współpracy z innymi procesami ITIL. Na przykład, jeśli kierownictwo bezpieczeństwa chce zmienić infrastrukturę IT w celu zwiększenia bezpieczeństwa, zmiany te zostaną przeprowadzone w ramach procesu zarządzania zmianami . Zarządzanie bezpieczeństwem dostarcza dane wejściowe (żądanie zmiany) dla tej zmiany. Menedżer zmian jest odpowiedzialny za proces zarządzania zmianą.

| Zajęcia | Poddziały | Opisy |

|---|---|---|

| Plan | Utwórz sekcję Zabezpieczenia dla umowy SLA | Ten proces obejmuje działania, które prowadzą do akapitu dotyczącego umów zabezpieczeń w umowach dotyczących poziomu usług. Na koniec tego procesu Bezpieczeństwo umowy SLA. |

| Twórz podstawowe umowy | Ten proces obejmuje działania, które prowadzą do podpisywania umów. Te kontrakty są specyficzne dla bezpieczeństwa. | |

| Twórz umowy na poziomie operacyjnym | Ogólne cele sformułowane w SLA są określone w umowach operacyjnych. Umowy te można traktować jako plany bezpieczeństwa dla określonych jednostek organizacyjnych. | |

| Raportowanie | W tym procesie cały proces tworzenia planu jest dokumentowany w określony sposób. Ten proces kończy się raportami. |

Plan składa się z kombinacji nieuporządkowanych i uporządkowanych (pod)działań. Podproces zawiera trzy czynności złożone, które są czynnościami zamkniętymi, oraz jedną czynność standardową.

| Pojęcie | Opis |

|---|---|

| Plan | Formułowane schematy umów bezpieczeństwa. |

| Sekcja dotycząca bezpieczeństwa umów dotyczących poziomu bezpieczeństwa | Paragraf umów dotyczących bezpieczeństwa w pisemnych umowach między usługodawcą a klientem (klientami), który dokumentuje uzgodniony poziom usług dla usługi. |

| Podstawa kontraktów | Umowa z dostawcą zewnętrznym obejmująca świadczenie usług wspierających organizację IT w dostarczaniu usług. |

| Umowy na poziomie operacyjnym | Umowa wewnętrzna obejmująca świadczenie usług wspierających organizację IT w świadczeniu usług. |

Podobnie jak podproces Kontroli, podproces Planowania jest modelowany przy użyciu techniki metamodelowania. Lewa strona rysunku 2.2.1 to model metadanych podprocesu Plan.

Prostokąt planu jest otwartą (złożoną) koncepcją, która ma związek typu agregacji z dwoma zamkniętymi (złożonymi) koncepcjami i jedną standardową koncepcją. Te dwie zamknięte koncepcje nie są rozwijane w tym konkretnym kontekście.

Poniższy rysunek (rysunek 2.2.1) przedstawia diagram danych procesowych podprocesu Plan. To zdjęcie pokazuje integrację dwóch modeli. Kropkowane strzałki wskazują, które koncepcje są tworzone lub dostosowywane w odpowiednich działaniach podprocesu Planowanie.

Rysunek 2.2.1: Model danych procesowych Plan podprocesu

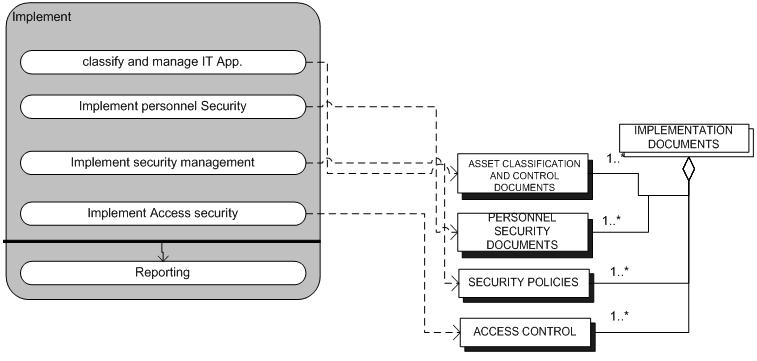

Realizacja

Podproces Implementacja zapewnia, że wszystkie działania określone w planach są prawidłowo realizowane. Podczas podprocesu wdrożenia żadne działania nie są definiowane ani zmieniane. Definicja lub zmiana miar odbywa się w podprocesie Planowania we współpracy z Procesem Zarządzania Zmianą.

| Zajęcia | Poddziały | Opisy |

|---|---|---|

| Wprowadzić w życie | Klasyfikacja i zarządzanie aplikacjami informatycznymi | Proces formalnego grupowania elementów konfiguracji według typu, np. oprogramowanie, sprzęt, dokumentacja, środowisko i aplikacja. Proces formalnej identyfikacji zmian według typu, np. wniosek o zmianę zakresu projektu, wniosek o zmianę walidacji, wniosek o zmianę infrastruktury, ten proces prowadzi do klasyfikacji aktywów i dokumentów kontrolnych . |

| Wdrażaj zabezpieczenia personelu | Podejmowane są środki zapewniające personelowi bezpieczeństwo i pewność siebie oraz środki zapobiegające przestępstwom/oszustwom. Proces kończy się zabezpieczeniem personelu . | |

| Wdrażaj zarządzanie bezpieczeństwem | Konkretne wymogi bezpieczeństwa i/lub zasady bezpieczeństwa, które muszą być spełnione, są określone i udokumentowane. Proces kończy się polityką bezpieczeństwa . | |

| Wdrażaj kontrolę dostępu | Konkretne wymogi bezpieczeństwa dostępu i/lub zasady bezpieczeństwa dostępu, które muszą być spełnione, są określone i udokumentowane. Proces kończy się kontrolą dostępu . | |

| Raportowanie | Cały planowany proces wdrożenia jest dokumentowany w określony sposób. Ten proces kończy się raportami . |

Lewa strona rysunku 2.3.1 to model metaprocesu fazy wdrażania. Cztery etykiety z czarnym cieniem oznaczają, że czynności te są pojęciami zamkniętymi i nie są rozwijane w tym kontekście. Żadne strzałki nie łączą tych czterech czynności, co oznacza, że są to czynności nieuporządkowane i raportowanie nastąpi po zakończeniu wszystkich czterech czynności.

W fazie realizacji koncepcje są tworzone i/lub dostosowywane.

| Pojęcie | Opis |

|---|---|

| Realizacja | Zrealizowano zarządzanie bezpieczeństwem zgodnie z planem zarządzania bezpieczeństwem. |

| Klasyfikacja aktywów i dokumenty kontrolne | Kompleksowa inwentaryzacja aktywów z przypisaną odpowiedzialnością w celu zapewnienia utrzymania skutecznej ochrony bezpieczeństwa. |

| Bezpieczeństwo personelu | Dobrze zdefiniowane opisy stanowisk dla wszystkich pracowników, określające role i obowiązki związane z bezpieczeństwem. |

| Zasady bezpieczeństwa | Dokumenty określające określone wymagania bezpieczeństwa lub zasady bezpieczeństwa, które muszą być spełnione. |

| Kontrola dostępu | Zarządzanie siecią w celu zapewnienia, że tylko osoby z odpowiednią odpowiedzialnością mają dostęp do informacji w sieciach i ochrony infrastruktury pomocniczej. |

Tworzone i/lub dostosowywane koncepcje są modelowane przy użyciu techniki metamodelowania. Prawa strona rysunku 2.3.1 to model metadanych podprocesu implementacji.

Dokumenty wdrożeniowe są koncepcją otwartą i rozwijaną w tym kontekście. Składa się z czterech zamkniętych pojęć, które nie są rozwijane, ponieważ są nieistotne w tym konkretnym kontekście.

Aby relacje między tymi dwoma modelami były jaśniejsze, ich integrację przedstawiono na rysunku 2.3.1. Kropkowane strzałki biegnące od działań do koncepcji ilustrują, które koncepcje są tworzone/dopasowywane w odpowiednich czynnościach.

Rysunek 2.3.1: Podproces wdrażania modelu danych procesowych

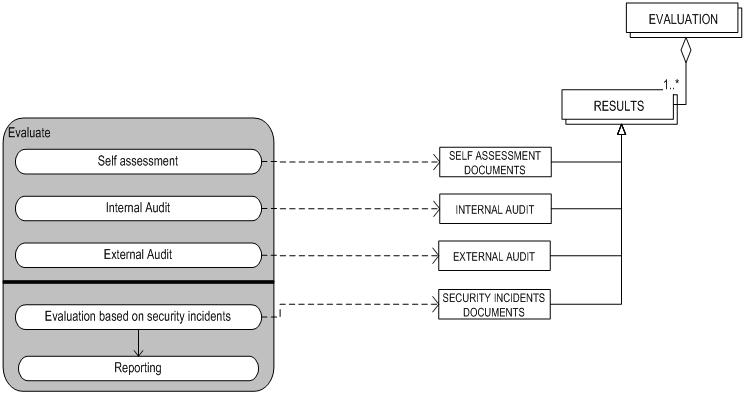

Ocena

Ocena jest niezbędna do zmierzenia powodzenia planów wdrażania i bezpieczeństwa. Ocena jest ważna dla klientów (i ewentualnie osób trzecich). Wyniki podprocesu oceny są wykorzystywane do utrzymania uzgodnionych działań i wdrożenia. Wyniki oceny mogą prowadzić do nowych wymagań i odpowiedniego wniosku o zmianę . Żądanie zmiany jest następnie definiowane i wysyłane do Change Management.

Trzy rodzaje ewaluacji to samoocena, audyt wewnętrzny i audyt zewnętrzny.

Samoocena dokonywana jest głównie w organizacji procesów. Audyty wewnętrzne przeprowadzane są przez audytorów wewnętrznych IT. Audyty zewnętrzne przeprowadzane są przez zewnętrznych, niezależnych audytorów IT. Poza wymienionymi, przeprowadzana jest ocena na podstawie zgłoszonych incydentów bezpieczeństwa. Najważniejszymi działaniami dla tej oceny są monitorowanie bezpieczeństwa systemów informatycznych; weryfikować przepisy dotyczące bezpieczeństwa i wdrażanie planu bezpieczeństwa; śledzenie i reagowanie na niepożądane użycie materiałów IT.

| Zajęcia | Działania podrzędne | Opisy |

|---|---|---|

| Oceniać | Samoocena | Sprawdź wdrożone umowy bezpieczeństwa. Wynikiem tego procesu są dokumenty samooceny . |

| Audyt wewnętrzny | Badanie wdrożonych umów bezpieczeństwa przez wewnętrznego audytora EDP. Wynikiem tego procesu jest audyt wewnętrzny . | |

| Audyt zewnętrzny | Zbadaj wdrożone umowy bezpieczeństwa przez zewnętrznego audytora EDP. Wynikiem tego procesu jest audyt zewnętrzny . | |

| Ocena na podstawie incydentów bezpieczeństwa | Zbadaj wdrożone umowy bezpieczeństwa oparte na zdarzeniach bezpieczeństwa, które nie są częścią standardowego działania usługi i które powodują lub mogą powodować przerwę lub obniżenie jakości tej usługi. Wynikiem tego procesu są incydenty bezpieczeństwa . | |

| Raportowanie | Udokumentuj proces wdrażania oceny w określony sposób. Ten proces kończy się raportami . |

Rysunek 2.4.1: Podproces oceny modelu danych procesowych

Diagram danych procesowych przedstawiony na rysunku 2.4.1 składa się z modelu metaprocesu i modelu metadanych. Podproces Ewaluacji został zamodelowany przy użyciu techniki metamodelowania. Kropkowane strzałki biegnące od diagramu metaprocesu (po lewej) do diagramu metadanych (po prawej) wskazują, które koncepcje są tworzone/dopasowywane w odpowiednich działaniach. Wszystkie czynności w fazie ewaluacji są czynnościami standardowymi. Aby zapoznać się z krótkim opisem koncepcji fazy ewaluacji, patrz Tabela 2.4.2, w której wymieniono i zdefiniowano koncepcje.

| Pojęcie | Opis |

|---|---|

| OCENA | Ocenione/sprawdzone wdrożenie. |

| WYNIKI | Wynik ocenianej implementacji. |

| DOKUMENTY WŁASNEJ OCENY | Wynik badania zarządzania bezpieczeństwem przez organizację samego procesu. |

| AUDYT WEWNĘTRZNY | Wynik badania zarządzania bezpieczeństwem przez audytora wewnętrznego EDP. |

| AUDYT ZEWNĘTRZNY | Wynik badania zarządzania bezpieczeństwem przez audytora zewnętrznego EDP. |

| DOKUMENTY INCYDENTÓW BEZPIECZEŃSTWA | Wyniki oceny zdarzeń związanych z bezpieczeństwem, które nie są częścią standardowego działania usługi i które powodują lub mogą spowodować przerwanie lub obniżenie jakości tej usługi. |

Tabela 2.4.2: Podproces oceny koncepcji i definicji Zarządzanie bezpieczeństwem

Konserwacja

Ze względu na zmiany organizacyjne i infrastrukturę informatyczną zagrożenia bezpieczeństwa zmieniają się w czasie, co wymaga zmian w sekcji dotyczącej bezpieczeństwa w umowach dotyczących poziomu usług i planach bezpieczeństwa.

Utrzymanie opiera się na wynikach podprocesu oceny i wglądzie w zmieniające się ryzyka. Działania te spowodują powstanie propozycji. Propozycje albo służą jako dane wejściowe do podprocesu planowania i przechodzą przez cykl, albo mogą zostać przyjęte jako część utrzymania umów o gwarantowanym poziomie usług. W obu przypadkach propozycje mogą prowadzić do działań przewidzianych w planie działania. Rzeczywiste zmiany są wprowadzane przez proces zarządzania zmianami.

| Zajęcia | Działania podrzędne | Opisy |

|---|---|---|

| Utrzymywać | Utrzymanie umów o poziomie usług | Dzięki temu umowy SLA są utrzymywane we właściwym stanie. Proces kończy się utrzymaniem umów o poziomie usług . |

| Utrzymanie umów na poziomie operacyjnym | Utrzymuje to umowy na szczeblu operacyjnym we właściwym stanie. Proces kończy się utrzymaniem umów na poziomie operacyjnym . | |

| Prośba o zmianę umowy SLA i/lub OLA | Formułowana jest prośba o zmianę SLA i/lub OLA. Ten proces kończy się prośbą o zmianę . | |

| Raportowanie | Wdrożony proces polityk bezpieczeństwa jest dokumentowany w określony sposób. Ten proces kończy się raportami . |

Rysunek 2.5.1 przedstawia schemat danych procesowych podprocesu implementacji. Ten rysunek przedstawia integrację modelu metaprocesu (po lewej) i modelu metadanych (po prawej). Kropkowane strzałki wskazują, które koncepcje są tworzone lub dostosowywane w działaniach fazy wdrażania.

Rysunek 2.5.1: Model danych procesowych Podproces konserwacji

Podproces konserwacji rozpoczyna się od utrzymania umów dotyczących poziomu usług i utrzymania umów dotyczących poziomu operacyjnego. Po wykonaniu tych czynności (w przypadkowej kolejności) i pojawieniu się prośby o zmianę, nastąpi czynność prośby o zmianę, a po zakończeniu czynności prośby o zmianę rozpoczyna się czynność raportowania. Jeśli nie ma prośby o zmianę, czynność raportowania rozpocznie się bezpośrednio po dwóch pierwszych czynnościach. Koncepcje w modelu metadanych są tworzone/dopasowywane podczas fazy utrzymania. Listę pojęć i ich definicje zawiera tabela 2.5.2.

| Pojęcie | Opis |

|---|---|

| DOKUMENTY KONSERWACJI | Umowy utrzymane w należytym stanie. |

| UTRZYMANE UMOWY DOTYCZĄCE POZIOMU USŁUG | Umowy o gwarantowanym poziomie usług (paragraf dotyczący bezpieczeństwa) utrzymywane w należytym stanie. |

| UTRZYMANE UMOWY O POZIOMIE OPERACYJNYM | Umowy o poziomie operacyjnym utrzymywane w należytym stanie. |

| PROŚBA O ZMIANĘ | Formularz lub ekran służący do zapisania szczegółów prośby o zmianę umowy SLA/OLA. |

Tabela 2.5.2: Pojęcie i definicja Podproces planowania Zarządzanie bezpieczeństwem

Kompletny model danych procesowych

Rysunek 2.6.1: Kompletny proces zarządzania bezpieczeństwem w modelu danych procesowych

Relacje z innymi procesami ITIL

Proces zarządzania bezpieczeństwem, jak stwierdzono we wstępie, ma powiązania z prawie wszystkimi innymi procesami ITIL. Te procesy to:

- Zarządzanie relacjami z klientami IT

- Zarządzanie poziomem usług

- Zarządzanie dostępnością

- Zarządzanie pojemnością

- Zarządzanie ciągłością usług IT

- Zarządzanie konfiguracją

- Zarządzanie wydaniami

- Zarządzanie incydentami i biuro obsługi

- Zarządzanie problemami

- Zarządzanie zmianą (ITSM)

W ramach tych procesów wymagane są działania dotyczące bezpieczeństwa. Za te działania odpowiada dany proces i jego kierownik procesu. Zarządzanie bezpieczeństwem daje jednak wskazówki dotyczące odpowiedniego procesu, jak ustrukturyzować te działania.

Przykład: wewnętrzne zasady dotyczące poczty e-mail

Wewnętrzna poczta e-mail jest narażona na wiele zagrożeń bezpieczeństwa, które wymagają odpowiedniego planu i zasad bezpieczeństwa. W tym przykładzie podejście do zarządzania bezpieczeństwem ITIL jest używane do implementacji zasad poczty e-mail.

Tworzony jest zespół zarządzania bezpieczeństwem, formułowane są wytyczne dotyczące procesu i przekazywane wszystkim pracownikom i dostawcom. Akcje te wykonuje się w fazie Kontroli.

W kolejnej fazie Planowania formułowane są zasady. Zasady specyficzne dla bezpieczeństwa poczty elektronicznej są formułowane i dodawane do umów dotyczących poziomu usług. Pod koniec tej fazy cały plan jest gotowy do wdrożenia.

Realizacja odbywa się zgodnie z planem.

Po wdrożeniu polityki są oceniane albo w formie samooceny, albo przez audytorów wewnętrznych lub zewnętrznych.

W fazie utrzymania e-polityki są dostosowywane na podstawie oceny. Potrzebne zmiany są przetwarzane za pośrednictwem wniosków o zmianę.

Zobacz też

- Usługi zarządzania infrastrukturą

- ITIL v3

- Ramy operacyjne firmy Microsoft

- System zarządzania bezpieczeństwem informacji

- COBIT

- Capability Maturity Model

- ISPL

Zobacz też

Źródła

- Bon van, J. (2004). Zarządzanie usługami IT: wprowadzenie na podstawie ITIL. Wydawnictwo Van Haren

- Cazemier, Jacques A.; Overbeek, Paul L.; Peters, Louk M. (2000). Zarządzanie bezpieczeństwem, Biuro papeterii.

- Zarządzanie bezpieczeństwem . (1 lutego 2005). Microsoftu

- Tse, D. (2005). Bezpieczeństwo we współczesnym biznesie: model oceny bezpieczeństwa dla praktyk bezpieczeństwa informacji. Hongkong: Uniwersytet w Hongkongu.