Bezpieczeństwo informacji

Bezpieczeństwo informacji , czasami skracane do InfoSec , to praktyka ochrony informacji poprzez ograniczanie ryzyka informacyjnego. Jest to część zarządzania ryzykiem informacyjnym . Zwykle obejmuje zapobieganie lub zmniejszanie prawdopodobieństwa nieautoryzowanego/niewłaściwego dostępu do danych lub bezprawnego wykorzystania, ujawnienia , zakłócenia, usunięcia, uszkodzenia , modyfikowanie, sprawdzanie, rejestrowanie lub dewaluacja informacji. Obejmuje również działania mające na celu ograniczenie negatywnych skutków takich zdarzeń. Informacje chronione mogą przybierać dowolną formę, np. elektroniczną lub fizyczną, materialną (np. dokumenty ) lub niematerialną (np. wiedza ). Głównym celem bezpieczeństwa informacji jest zrównoważona ochrona poufności , integralności i dostępności danych (znana również jako triada CIA) przy jednoczesnym skupieniu się na skutecznym wdrażaniu polityki , a wszystko to bez utrudniania organizacji produktywność . Osiąga się to w dużej mierze poprzez ustrukturyzowany zarządzania ryzykiem , który obejmuje:

- identyfikowanie informacji i powiązanych aktywów , a także potencjalnych zagrożeń , słabych punktów i wpływu;

- oceniając ryzyko

- decydowanie o tym, jak odnosić się do zagrożeń lub je leczyć, tj. unikać, ograniczać, dzielić się nimi lub je akceptować

- tam, gdzie wymagane jest ograniczenie ryzyka, wybór lub zaprojektowanie odpowiednich środków kontroli bezpieczeństwa i ich wdrożenie

- monitorowanie działań, dokonywanie koniecznych korekt w celu rozwiązania wszelkich problemów, zmian i możliwości ulepszeń

Aby ustandaryzować tę dyscyplinę, naukowcy i profesjonaliści współpracują, oferując wytyczne, zasady i standardy branżowe dotyczące haseł , oprogramowania antywirusowego , zapory ogniowej , oprogramowania szyfrującego , odpowiedzialności prawnej , świadomości bezpieczeństwa i szkoleń i tak dalej. Ta standaryzacja mogą być dodatkowo napędzane przez wiele różnych przepisów ustawowych i wykonawczych, które wpływają na sposób uzyskiwania dostępu do danych, ich przetwarzania, przechowywania, przekazywania i niszczenia. Jednak wdrożenie jakichkolwiek standardów i wytycznych w jednostce może mieć ograniczony efekt, jeśli nie zostanie przyjęta kultura ciągłego doskonalenia .

Definicja

Poniżej zaproponowano różne definicje bezpieczeństwa informacji, podsumowane z różnych źródeł:

- „Zachowanie poufności, integralności i dostępności informacji. Uwaga: W grę mogą wchodzić również inne właściwości, takie jak autentyczność, rozliczalność, niezaprzeczalność i niezawodność”. (ISO/IEC 27000:2009)

- „Ochrona informacji i systemów informatycznych przed nieautoryzowanym dostępem, użyciem, ujawnieniem, zakłóceniem, modyfikacją lub zniszczeniem w celu zapewnienia poufności, integralności i dostępności”. (CNSS, 2010)

- „Zapewnia, że tylko upoważnieni użytkownicy (poufność) mają dostęp do dokładnych i pełnych informacji (integralność), gdy jest to wymagane (dostępność).” ( ISACA , 2008)

- „Bezpieczeństwo informacji to proces ochrony własności intelektualnej organizacji”. (Pipkin, 2000)

- „… bezpieczeństwo informacji to dyscyplina zarządzania ryzykiem, której zadaniem jest zarządzanie kosztami ryzyka informacyjnego dla firmy”. (McDermott i Geer, 2001)

- „Dobrze poinformowane poczucie pewności, że ryzyko informacyjne i kontrole są w równowadze”. (Anderson, J., 2003)

- „Bezpieczeństwo informacji to ochrona informacji i minimalizacja ryzyka ujawnienia informacji osobom nieupoważnionym”. (Venter i Eloff, 2003)

- „Bezpieczeństwo informacji to multidyscyplinarny obszar studiów i działalności zawodowej, który zajmuje się opracowywaniem i wdrażaniem mechanizmów bezpieczeństwa wszystkich dostępnych typów (technicznych, organizacyjnych, zorientowanych na człowieka i prawnych) w celu przechowywania informacji we wszystkich jej lokalizacjach (w obrębie i poza granicami organizacji), a co za tym idzie systemy informatyczne, w których informacje są tworzone, przetwarzane, przechowywane, przesyłane i niszczone, wolne od zagrożeń. Zagrożenia dla informacji i systemów informatycznych można kategoryzować, a dla każdej kategorii można zdefiniować odpowiadający im cel bezpieczeństwa zagrożenia.Zbiór celów bezpieczeństwa, zidentyfikowany w wyniku analizy zagrożeń, powinien być okresowo weryfikowany, aby zapewnić jego adekwatność i zgodność ze zmieniającym się środowiskiem.Obecnie istotny zestaw celów bezpieczeństwa może obejmować: poufność, integralność, dostępność, prywatność, autentyczność i wiarygodność, niezaprzeczalność, odpowiedzialność i możliwość kontroli. " (Cherdantseva i Hilton, 2013)

- Bezpieczeństwo informacji i zasobów informacyjnych za pomocą systemu lub urządzeń telekomunikacyjnych oznacza ochronę informacji, systemów informatycznych lub ksiąg przed nieautoryzowanym dostępem, uszkodzeniem, kradzieżą lub zniszczeniem (Kurose i Ross, 2010).

Przegląd

Istotą bezpieczeństwa informacji jest zapewnienie informacji, zachowanie poufności, integralności i dostępności (CIA) informacji, zapewniające, że informacje nie zostaną w żaden sposób naruszone, gdy pojawią się krytyczne problemy. Kwestie te obejmują między innymi klęski żywiołowe, awarie komputerów/serwerów i kradzieże fizyczne. Podczas gdy operacje biznesowe w formie papierowej są nadal powszechne i wymagają własnego zestawu praktyk w zakresie bezpieczeństwa informacji, coraz większy nacisk kładzie się na inicjatywy cyfrowe przedsiębiorstw, a zapewnieniem informacji zajmują się obecnie specjaliści ds. bezpieczeństwa technologii informatycznych (IT). Specjaliści ci stosują bezpieczeństwo informacji do technologii (najczęściej jakiejś formy systemu komputerowego). Warto zauważyć, że A komputer niekoniecznie oznacza domowy pulpit. Komputer to dowolne urządzenie z procesorem i pewną ilością pamięci. Takie urządzenia mogą obejmować zarówno samodzielne urządzenia nie podłączone do sieci, tak proste jak kalkulatory, jak i mobilne urządzenia komputerowe podłączone do sieci, takie jak smartfony i tablety. Specjaliści ds. bezpieczeństwa IT są prawie zawsze spotykani w każdym dużym przedsiębiorstwie / placówce ze względu na charakter i wartość danych w większych firmach. Są odpowiedzialni za utrzymanie całej technologii w firmie zabezpieczyć się przed złośliwymi atakami cybernetycznymi, które często próbują zdobyć krytyczne prywatne informacje lub przejąć kontrolę nad systemami wewnętrznymi.

Dziedzina bezpieczeństwa informacji znacznie się rozwinęła i ewoluowała w ostatnich latach. Oferuje wiele obszarów specjalizacji, w tym zabezpieczanie sieci i infrastruktury pokrewnej , zabezpieczanie aplikacji i baz danych , testowanie bezpieczeństwa , audyt systemów informatycznych , planowanie ciągłości biznesowej , odkrywanie zapisów elektronicznych i kryminalistykę cyfrową . [ potrzebne źródło ] Specjaliści ds. Bezpieczeństwa informacji są bardzo stabilni w swoim zatrudnieniu. Od 2013 roku ponad 80 procent specjalistów nie zmieniło pracodawcy ani zatrudnienia w ciągu roku, a przewiduje się, że liczba specjalistów będzie stale rosła o ponad 11 procent rocznie od 2014 do 2019 roku.

Groźby

Zagrożenia bezpieczeństwa informacji występują w wielu różnych formach. Do najczęstszych obecnie zagrożeń należą ataki na oprogramowanie, kradzież własności intelektualnej, kradzież tożsamości, kradzież sprzętu lub informacji, sabotaż i wyłudzanie informacji. Wirusy , robaki , ataki typu phishing i konie trojańskie to kilka typowych przykładów ataków na oprogramowanie. Kradzież własności intelektualnej była również szeroko zakrojonym problemem dla wielu firm z branży technologii informatycznych ( IT ). Kradzież tożsamości to próba zachowania się jak ktoś inny, zwykle w celu uzyskania danych osobowych tej osoby lub skorzystania z jej dostępu do istotnych informacji za pomocą inżynierii społecznej . Kradzież sprzętu lub informacji staje się dziś coraz bardziej powszechna ze względu na fakt, że większość dzisiejszych urządzeń jest mobilna, podatna na kradzież, a także stała się znacznie bardziej pożądana wraz ze wzrostem pojemności danych. Sabotaż zwykle polega na zniszczeniu strony internetowej organizacji w celu spowodowania utraty zaufania ze strony swoich klientów. Wyłudzanie informacji polega na kradzieży własności lub informacji firmy jako próba otrzymania płatności w zamian za zwrot informacji lub własności właścicielowi, tak jak w przypadku oprogramowania typu ransomware . Istnieje wiele sposobów ochrony przed niektórymi z tych ataków, ale jednym z najbardziej funkcjonalnych środków ostrożności jest okresowe uświadamianie użytkowników. Zagrożeniem numer jeden dla każdej organizacji są użytkownicy lub pracownicy wewnętrzni, nazywani są również zagrożeniami wewnętrznymi.

Rządy , wojsko , korporacje , instytucje finansowe , szpitale , organizacje non-profit i prywatne firmy gromadzą wiele poufnych informacji o swoich pracownikach, klientach, produktach, badaniach i statusie finansowym. Jeśli poufne informacje o klientach, finansach lub nowej linii produktów firmy wpadną w ręce konkurencji lub hakera w czarnym kapeluszu , firma i jej klienci mogą ponieść rozległe, nieodwracalne straty finansowe, a także uszczerbek na reputacji firmy. Z biznesowego punktu widzenia bezpieczeństwo informacji musi być zrównoważone kosztami; Gordona -Loeba zapewnia matematyczne podejście ekonomiczne do rozwiązania tego problemu.

Dla jednostki bezpieczeństwo informacji ma znaczący wpływ na prywatność , która jest postrzegana bardzo różnie w różnych kulturach .

Reakcje na zagrożenia

Możliwe reakcje na zagrożenie bezpieczeństwa lub ryzyko to:

- ograniczaj/łagodź – wdrażaj zabezpieczenia i środki zaradcze w celu wyeliminowania słabych punktów lub zablokowania zagrożeń

- cedować/przenosić – przenosić koszt zagrożenia na inny podmiot lub organizację, np. zakup ubezpieczenia lub outsourcing

- zaakceptować – oceń, czy koszt środka zaradczego przewyższa ewentualny koszt straty z powodu zagrożenia

Historia

Od początków komunikacji dyplomaci i dowódcy wojskowi rozumieli, że konieczne jest zapewnienie mechanizmu ochrony poufności korespondencji i środków wykrywania manipulacji . Juliuszowi Cezarowi przypisuje się wynalezienie szyfru Cezara C. 50 pne, który został stworzony, aby uniemożliwić odczytanie jego tajnych wiadomości, gdyby wiadomość wpadła w niepowołane ręce. Jednak w większości ochronę osiągnięto poprzez zastosowanie proceduralnych kontroli obsługi. Informacje wrażliwe zostały oznaczone, aby wskazać, że powinny być chronione i transportowane przez zaufane osoby, strzeżone i przechowywane w bezpiecznym środowisku lub sejfie. W miarę rozwoju usług pocztowych rządy tworzyły oficjalne organizacje do przechwytywania, odszyfrowywania, czytania i ponownego zamykania listów (np. tajne biuro Wielkiej Brytanii, założone w 1653 r.).

W połowie XIX wieku opracowano bardziej złożone systemy klasyfikacji , aby umożliwić rządom zarządzanie informacjami zgodnie ze stopniem wrażliwości. Na przykład rząd brytyjski skodyfikował to do pewnego stopnia, publikując ustawę o tajemnicy urzędowej w 1889 r. Sekcja 1 ustawy dotyczyła szpiegostwa i bezprawnego ujawniania informacji, podczas gdy sekcja 2 dotyczyła nadużyć zaufania publicznego. Wkrótce dodano obronę interesu publicznego, aby bronić ujawnień w interesie państwa. Podobne prawo zostało uchwalone w Indiach w 1889 r., Indyjska ustawa o tajemnicach urzędowych , która była związana z brytyjską erą kolonialną i używana do rozprawienia się z gazetami sprzeciwiającymi się polityce Raju. W 1923 r. uchwalono nowszą wersję, która obejmowała wszystkie kwestie poufnych lub tajnych informacji dotyczących sprawowania rządów. Do czasu I wojny światowej , wielopoziomowe systemy klasyfikacji były używane do przekazywania informacji do iz różnych frontów, co zachęcało do szerszego wykorzystania sekcji tworzenia i łamania kodów w kwaterach głównych dyplomatycznych i wojskowych. W okresie międzywojennym kodowanie stało się bardziej wyrafinowane, ponieważ do szyfrowania i rozszyfrowywania informacji używano maszyn.

Ustanowienie bezpieczeństwa komputerowego zainaugurowało historię bezpieczeństwa informacji. Zapotrzebowanie na takie pojawiło się w czasie II wojny światowej . Ilość informacji przekazywanych przez państwa alianckie podczas II wojny światowej wymagała formalnego dostosowania systemów klasyfikacji i kontroli proceduralnych. Wraz z rozwojem coraz bardziej złożonych sejfów i urządzeń do przechowywania ewoluowała tajemnicza gama oznaczeń, aby wskazać, kto może zajmować się dokumentami (zwykle oficerowie, a nie żołnierze szeregowi) i gdzie należy je przechowywać. Maszyna Enigma , który był używany przez Niemców do szyfrowania danych z działań wojennych i został pomyślnie odszyfrowany przez Alana Turinga , można uznać za uderzający przykład tworzenia i wykorzystywania zabezpieczonych informacji. Procedury ewoluowały, aby zapewnić prawidłowe niszczenie dokumentów, a nieprzestrzeganie tych procedur doprowadziło do niektórych z największych przewrotów wywiadowczych wojny (np. schwytanie U- 570 ).

Różne komputery typu mainframe były połączone online podczas zimnej wojny , aby wykonywać bardziej wyrafinowane zadania, w procesie komunikacji łatwiejszym niż przesyłanie taśm magnetycznych tam iz powrotem przez centra komputerowe. W związku z tym Agencja Zaawansowanych Projektów Badawczych (ARPA) Departamentu Obrony Stanów Zjednoczonych rozpoczęła badanie wykonalności sieciowego systemu komunikacji w celu wymiany informacji w Siłach Zbrojnych Stanów Zjednoczonych . W 1968 roku Larry Roberts sformułował projekt ARPANET , który później przekształcił się w tak zwany internet .

Robert Metcalfe stwierdził, że ważne elementy bezpieczeństwa ARPANET mają wiele wad, takich jak: „podatność struktury i formatów haseł; brak procedur bezpieczeństwa dla połączeń dial-up ; oraz nieistniejąca identyfikacja i autoryzacja użytkownika”. z braku kontroli i zabezpieczeń chroniących dane przed nieautoryzowanym dostępem. Hakerzy mieli łatwy dostęp do ARPANET, ponieważ numery telefonów były znane opinii publicznej. Ze względu na te problemy, w połączeniu z ciągłym naruszaniem bezpieczeństwa komputerów, a także wykładniczym wzrostem liczby hostów i użytkowników systemu, „bezpieczeństwo sieci” było często określane jako „niepewność sieci”.

Pod koniec XX wieku i na początku XXI wieku nastąpił szybki postęp w telekomunikacji , sprzęcie komputerowym i oprogramowaniu oraz szyfrowaniu danych . Dostępność mniejszego, mocniejszego i tańszego sprzętu komputerowego sprawiła, że elektroniczne przetwarzanie danych stało się dostępne dla małych firm i użytkowników domowych. Ustanowienie Transfer Control Protocol/Internetwork Protocol (TCP/IP) na początku lat 80-tych umożliwiło komunikację różnym typom komputerów. Komputery te szybko zostały połączone ze sobą za pośrednictwem Internetu .

Szybki rozwój i powszechne wykorzystanie elektronicznego przetwarzania danych i elektronicznego biznesu prowadzonego za pośrednictwem Internetu, wraz z licznymi przypadkami międzynarodowego terroryzmu , podsyciły potrzebę lepszych metod ochrony komputerów oraz informacji, które przechowują, przetwarzają i przesyłają. Dyscypliny akademickie związane z bezpieczeństwem komputerowym i zapewnianiem informacji pojawiły się wraz z licznymi organizacjami zawodowymi, które mają wspólne cele, jakim jest zapewnienie bezpieczeństwa i niezawodności systemów informatycznych . [ potrzebne źródło ]

Podstawowe zasady

Kluczowe idee

Triada CIA poufności, integralności i dostępności leży u podstaw bezpieczeństwa informacji. (Członkowie klasycznej triady InfoSec — poufność, integralność i dostępność — są w literaturze zamiennie określani jako atrybuty bezpieczeństwa, właściwości, cele bezpieczeństwa, podstawowe aspekty, kryteria informacyjne, krytyczne cechy informacji i podstawowe elementy składowe). kontynuuje o tym, czy ta triada CIA jest wystarczająca, aby sprostać szybko zmieniającym się wymaganiom technologicznym i biznesowym, z zaleceniami rozważenia rozszerzenia na przecięcia między dostępnością a poufnością, a także związek między bezpieczeństwem a prywatnością. Czasami proponowano inne zasady, takie jak „odpowiedzialność”; zwrócono uwagę, że kwestie takie jak niezaprzeczalności nie pasują dobrze do trzech podstawowych koncepcji.

Wydaje się, że triada została po raz pierwszy wspomniana w publikacji NIST w 1977 roku.

W 1992 r. i zmienione w 2002 r., Wytyczne OECD dotyczące bezpieczeństwa systemów i sieci informacyjnych zaproponowały dziewięć ogólnie przyjętych zasad: świadomość , odpowiedzialność, reagowanie, etyka, demokracja, ocena ryzyka, projektowanie i wdrażanie bezpieczeństwa, zarządzanie bezpieczeństwem i ponowna ocena . Opierając się na nich, w 2004 roku NIST 's Engineering Principles for Information Technology Security zaproponował 33 zasady. Z każdego z tych wywodzących się wytycznych i praktyk.

W 1998 roku Donn Parker zaproponował alternatywny model klasycznej triady CIA, którą nazwał sześcioma atomowymi elementami informacji . Elementami są poufność , posiadanie , integralność , autentyczność , dostępność i użyteczność . Zalety Parkerian Hexad są przedmiotem debaty wśród specjalistów ds. Bezpieczeństwa.

W 2011 roku The Open Group opublikowała standard zarządzania bezpieczeństwem informacji O-ISM3 . W normie tej zaproponowano operacyjną definicję kluczowych pojęć bezpieczeństwa, z elementami zwanymi „celami bezpieczeństwa”, związanymi z kontrolą dostępu (9), dostępnością (3), jakością danych (1), zgodnością i technicznymi (4). W 2009 roku DoD Software Protection Initiative Archived 2016-09-25 at the Wayback Machine opublikowało trzy zasady cyberbezpieczeństwa Zarchiwizowane 2020-05-10 w Wayback Machine , które obejmują podatność systemu, dostęp do luki i możliwość wykorzystania luki. Żaden z tych modeli nie jest powszechnie stosowany.

Poufność

W bezpieczeństwie informacji poufność „to własność, że informacje nie są udostępniane ani ujawniane nieupoważnionym osobom, podmiotom lub procesom”. Chociaż podobne do „prywatności”, te dwa słowa nie są wymienne. Poufność jest raczej elementem prywatności, który ma na celu ochronę naszych danych przed nieautoryzowanymi przeglądami. Przykłady naruszenia poufności danych elektronicznych obejmują kradzież laptopa, kradzież hasła lub wysyłanie poufnych wiadomości e-mail do niewłaściwych osób.

Uczciwość

W bezpieczeństwie IT integralność danych oznacza utrzymanie i zapewnienie dokładności i kompletności danych przez cały ich cykl życia. Oznacza to, że dane nie mogą być modyfikowane w sposób nieuprawniony lub niewykryty. To nie to samo, co integralność referencyjna w bazach danych , chociaż można ją postrzegać jako szczególny przypadek spójności rozumianej w klasycznym modelu przetwarzania transakcji ACID . Systemy bezpieczeństwa informacji zazwyczaj zawierają mechanizmy kontrolne w celu zapewnienia ich własnej integralności, w szczególności chroniące jądro lub podstawowe funkcje przed zarówno umyślnymi, jak i przypadkowymi zagrożeniami. Wielozadaniowe i przeznaczone dla wielu użytkowników systemy komputerowe mają na celu podzielenie danych i przetwarzanie w taki sposób, aby żaden użytkownik ani proces nie mógł niekorzystnie wpłynąć na innego: kontrole mogą jednak nie zadziałać, jak widzimy w przypadku takich incydentów, jak infekcje złośliwym oprogramowaniem, włamania, kradzież danych, oszustwo i naruszenia prywatności.

Mówiąc szerzej, integralność to zasada bezpieczeństwa informacji, która obejmuje integralność ludzką/społeczną, procesową i handlową, a także integralność danych. Jako taka dotyka takich aspektów, jak wiarygodność, spójność, prawdomówność, kompletność, dokładność, terminowość i pewność.

Dostępność

Aby każdy system informacyjny spełniał swoje zadanie, informacje muszą być dostępne wtedy, gdy są potrzebne. Oznacza to, że systemy komputerowe używane do przechowywania i przetwarzania informacji, środki kontroli bezpieczeństwa stosowane do ich ochrony oraz kanały komunikacji wykorzystywane do uzyskiwania do nich dostępu muszą działać prawidłowo. Systemy o wysokiej dostępności mają na celu pozostawanie dostępne przez cały czas, zapobiegając zakłóceniom w świadczeniu usług spowodowanym przerwami w dostawie prądu, awariami sprzętu i aktualizacjami systemu. Zapewnienie dostępności obejmuje również zapobieganie atakom typu „odmowa usługi”. , takie jak zalew wiadomości przychodzących do systemu docelowego, zasadniczo zmuszając go do zamknięcia.

W dziedzinie bezpieczeństwa informacji dostępność może być często postrzegana jako jeden z najważniejszych elementów udanego programu bezpieczeństwa informacji. [ potrzebne źródło ] Ostatecznie użytkownicy końcowi muszą mieć możliwość wykonywania zadań; zapewniając dostępność, organizacja jest w stanie działać zgodnie ze standardami, których oczekują jej interesariusze. Może to dotyczyć takich tematów, jak konfiguracje proxy, zewnętrzny dostęp do sieci, możliwość dostępu do dysków współdzielonych i możliwość wysyłania e-maili. Kierownictwo często nie rozumie technicznej strony bezpieczeństwa informacji i postrzega dostępność jako łatwą naprawę, ale często wymaga to współpracy wielu różnych zespołów organizacyjnych, takich jak operacje sieciowe, operacje programistyczne, reagowanie na incydenty oraz zarządzanie polityką/zmianami. Skuteczny zespół ds. bezpieczeństwa informacji obejmuje wiele różnych kluczowych ról, które należy połączyć i dopasować, aby triada CIA mogła skutecznie działać.

Niezaprzeczalność

Z prawnego punktu widzenia niezaprzeczenie oznacza zamiar wypełnienia zobowiązań wynikających z umowy. Oznacza to również, że jedna strona transakcji nie może zaprzeczyć, że otrzymała transakcję, ani druga strona nie może zaprzeczyć, że wysłała transakcję.

Należy zauważyć, że chociaż technologie, takie jak systemy kryptograficzne, mogą pomóc w wysiłkach na rzecz niezaprzeczalności, koncepcja ta jest w swej istocie koncepcją prawną wykraczającą poza sferę technologii. Nie wystarczy na przykład wykazać, że wiadomość jest zgodna z podpisem cyfrowym podpisanym kluczem prywatnym nadawcy, a zatem tylko nadawca mógł wysłać wiadomość i nikt inny nie mógł jej zmienić podczas przesyłania ( integralność danych ). Domniemany nadawca mógłby w zamian wykazać, że algorytm podpisu cyfrowego jest podatny na ataki lub wadliwy, albo twierdzić lub udowodnić, że jego klucz podpisu został naruszony. Wina za te naruszenia może, ale nie musi, leżeć po stronie nadawcy, a takie twierdzenia mogą, ale nie muszą, zwalniać nadawcę z odpowiedzialności, ale takie stwierdzenie unieważniałoby twierdzenie, że podpis koniecznie dowodzi autentyczności i integralności. W związku z tym nadawca może odrzucić wiadomość (ponieważ autentyczność i integralność są warunkami wstępnymi niezaprzeczalności).

Zarządzanie ryzykiem

Mówiąc ogólnie, ryzyko to prawdopodobieństwo, że wydarzy się coś złego, co spowoduje szkodę w zasobie informacyjnym (lub utratę tego zasobu). Luka w zabezpieczeniach to słabość, która może zostać wykorzystana do zagrożenia lub uszkodzenia zasobu informacyjnego. Zagrożeniem jest wszystko (stworzone przez człowieka lub działanie natury ), które może wyrządzić szkodę. Prawdopodobieństwo, że zagrożenie wykorzysta lukę w celu wyrządzenia szkody, stwarza ryzyko. Kiedy zagrożenie wykorzystuje lukę w celu wyrządzenia szkody, ma to wpływ. W kontekście bezpieczeństwa informacji skutkiem jest utrata dostępności, integralności i poufności oraz ewentualnie inne straty (utrata dochodów, utrata życia, utrata nieruchomości).

Podręcznik przeglądu Certified Information Systems Auditor (CISA) 2006 definiuje zarządzanie ryzykiem jako „proces identyfikowania słabych punktów i zagrożeń dla zasobów informacyjnych wykorzystywanych przez organizację do osiągania celów biznesowych oraz decydowania, jakie środki zaradcze , jeśli w ogóle, należy podjąć w celu zmniejszenia ryzyka dla na akceptowalnym poziomie, w oparciu o wartość zasobu informacyjnego dla organizacji”.

W tej definicji są dwie rzeczy, które mogą wymagać wyjaśnienia. Po pierwsze, proces zarządzania ryzykiem jest procesem ciągłym, iteracyjnym . Trzeba to powtarzać w nieskończoność. Środowisko biznesowe nieustannie się zmienia, a każdego dnia pojawiają się nowe zagrożenia i luki w zabezpieczeniach . Po drugie, wybór środków zaradczych ( kontrole ) wykorzystywane do zarządzania ryzykiem muszą zapewniać równowagę między produktywnością, kosztami, skutecznością środków zaradczych i wartością chronionych zasobów informacyjnych. Ponadto procesy te mają ograniczenia, ponieważ naruszenia bezpieczeństwa są na ogół rzadkie i pojawiają się w określonym kontekście, którego nie da się łatwo powielić. W związku z tym każdy proces i środek zaradczy powinien sam zostać oceniony pod kątem luk w zabezpieczeniach. Nie jest możliwe zidentyfikowanie wszystkich zagrożeń, ani też nie jest możliwe wyeliminowanie wszystkich zagrożeń. Pozostałe ryzyko nazywa się „ryzykiem rezydualnym”.

Ocena ryzyka dokonywana jest przez zespół ludzi posiadających wiedzę z zakresu określonych obszarów działalności. Skład zespołu może zmieniać się w czasie, ponieważ oceniane są różne części firmy. Ocena może wykorzystywać subiektywną analizę jakościową opartą na świadomej opinii lub, w przypadku gdy dostępne są wiarygodne dane liczbowe i informacje historyczne, analiza może wykorzystywać analizę ilościową .

Badania wykazały, że najbardziej wrażliwym punktem w większości systemów informatycznych jest użytkownik, operator, projektant lub inny człowiek. ISO /IEC 27002:2005 Kodeks postępowania dotyczący zarządzania bezpieczeństwem informacji zaleca zbadanie podczas oceny ryzyka:

- polityka bezpieczeństwa ,

- organizacja bezpieczeństwa informacji,

- zarządzanie aktywami ,

- bezpieczeństwo zasobów ludzkich ,

- bezpieczeństwo fizyczne i środowiskowe ,

- komunikacją i operacjami,

- kontrola dostępu ,

- zakup, rozwój i utrzymanie systemów informatycznych,

- zarządzanie incydentami związanymi z bezpieczeństwem informacji ,

- Zarządzanie ciągłością działania

- zgodność z przepisami.

W szerokim ujęciu proces zarządzania ryzykiem składa się z:

- Identyfikacja aktywów i oszacowanie ich wartości. Uwzględnij: ludzi, budynki, sprzęt komputerowy, oprogramowanie, dane (elektroniczne, drukowane, inne), materiały eksploatacyjne.

- Przeprowadź ocenę zagrożenia . Obejmują: Siły natury, działania wojenne, wypadki, złośliwe czyny pochodzące z wewnątrz lub z zewnątrz organizacji.

- Przeprowadź ocenę podatności i dla każdej podatności oblicz prawdopodobieństwo, że zostanie wykorzystana. Oceń polityki, procedury, standardy, szkolenia, bezpieczeństwo fizyczne , kontrolę jakości , bezpieczeństwo techniczne.

- Oblicz wpływ, jaki każde zagrożenie będzie miało na każdy zasób. Użyj analizy jakościowej lub analizy ilościowej.

- Zidentyfikować, wybrać i wdrożyć odpowiednie kontrole. Podaj proporcjonalną odpowiedź. Weź pod uwagę produktywność, opłacalność i wartość aktywów.

- Oceń skuteczność środków kontroli. Upewnij się, że elementy sterujące zapewniają wymaganą ekonomiczną ochronę bez zauważalnej utraty wydajności.

W przypadku dowolnego ryzyka kierownictwo może podjąć decyzję o zaakceptowaniu ryzyka w oparciu o względnie niską wartość składnika aktywów, względnie niską częstotliwość występowania oraz względnie niewielki wpływ na działalność. Lub kierownictwo może zdecydować się na ograniczenie ryzyka poprzez wybór i wdrożenie odpowiednich środków kontroli w celu zmniejszenia ryzyka. W niektórych przypadkach ryzyko można przenieść na inną firmę poprzez zakup ubezpieczenia lub outsourcing do innej firmy. Rzeczywistość niektórych zagrożeń może być kwestionowana. W takich przypadkach kierownictwo może zdecydować się na odrzucenie ryzyka.

Kontrola bezpieczeństwa

Wybór i wdrożenie odpowiednich środków bezpieczeństwa początkowo pomoże organizacji obniżyć ryzyko do akceptowalnego poziomu. Wybór kontroli powinien następować i powinien opierać się na ocenie ryzyka. Kontrole mogą mieć różny charakter, ale zasadniczo są to sposoby ochrony poufności, integralności lub dostępności informacji. Norma ISO/IEC 27001 zdefiniowała kontrole w różnych obszarach. Organizacje mogą wdrożyć dodatkowe kontrole zgodnie z wymaganiami organizacji. ISO/IEC 27002 zawiera wytyczne dotyczące standardów bezpieczeństwa informacji w organizacji.

Administracyjny

Kontrole administracyjne (zwane również kontrolami proceduralnymi) składają się z zatwierdzonych pisemnych zasad, procedur, standardów i wytycznych. Kontrola administracyjna tworzy ramy dla prowadzenia biznesu i zarządzania ludźmi. Informują ludzi o tym, jak biznes ma być prowadzony i jak ma być prowadzona codzienna działalność. Prawa i regulacje tworzone przez organy rządowe są również rodzajem kontroli administracyjnej, ponieważ informują biznes. W niektórych sektorach przemysłu obowiązują zasady, procedury, standardy i wytyczne, których należy przestrzegać — standard bezpieczeństwa danych kart płatniczych (PCI DSS) wymagany przez firmy Visa i Takim przykładem jest MasterCard . Inne przykłady kontroli administracyjnych obejmują korporacyjną politykę bezpieczeństwa, politykę dotyczącą haseł , politykę zatrudniania i politykę dyscyplinarną.

Kontrole administracyjne stanowią podstawę wyboru i wdrożenia kontroli logicznych i fizycznych. Kontrole logiczne i fizyczne to przejawy kontroli administracyjnych, które mają ogromne znaczenie.

Logiczny

Kontrole logiczne (zwane również kontrolami technicznymi) wykorzystują oprogramowanie i dane do monitorowania i kontrolowania dostępu do informacji i systemów komputerowych . [ potrzebne źródło ] Hasła, zapory sieciowe i oparte na hoście, sieciowe systemy wykrywania włamań , listy kontroli dostępu i szyfrowanie danych to przykłady kontroli logicznych.

Ważną logiczną kontrolą, która jest często pomijana, jest zasada najmniejszych uprawnień, która wymaga, aby pojedyncza osoba, program lub proces systemowy nie otrzymał więcej uprawnień dostępu, niż jest to konieczne do wykonania zadania. Jaskrawym przykładem nieprzestrzegania zasady najmniejszych uprawnień jest logowanie do systemu Windows jako użytkownik Administrator w celu czytania poczty i surfowania po sieci. Naruszenie tej zasady może również wystąpić, gdy dana osoba z czasem nabierze dodatkowych uprawnień dostępu. Dzieje się tak w przypadku zmiany obowiązków służbowych pracowników, awansu na nowe stanowisko lub przeniesienia pracowników do innego działu. Uprawnienia dostępu wymagane przez ich nowe obowiązki są często dodawane do ich już istniejących uprawnień dostępu, które mogą nie być już konieczne lub odpowiednie.

Fizyczny

Kontrole fizyczne monitorują i kontrolują środowisko miejsca pracy i urządzeń komputerowych. Monitorują również i kontrolują dostęp do i z takich obiektów i obejmują drzwi, zamki, ogrzewanie i klimatyzację, czujniki dymu i przeciwpożarowe, systemy przeciwpożarowe, kamery, barykady, ogrodzenia, ochroniarzy, blokady kablowe itp. Oddzielenie sieci od miejsca pracy do obszarów funkcjonalnych są również kontrole fizyczne.

Ważną fizyczną kontrolą, która jest często pomijana, jest podział obowiązków, który zapewnia, że dana osoba nie może samodzielnie wykonać krytycznego zadania. Na przykład pracownik, który składa wniosek o zwrot kosztów, nie powinien mieć jednocześnie możliwości autoryzacji płatności ani wydrukowania czeku. Programista aplikacji nie powinien być jednocześnie administratorem serwera lub administratorem baz danych ; te role i obowiązki muszą być od siebie oddzielone.

Obrona w głębi

Bezpieczeństwo informacji musi chronić informacje przez cały okres ich istnienia, od początkowego utworzenia informacji do ostatecznego usunięcia informacji. Informacje muszą być chronione w ruchu iw stanie spoczynku. W ciągu swojego życia informacja może przechodzić przez wiele różnych systemów przetwarzania informacji i przez wiele różnych części systemów przetwarzania informacji. Istnieje wiele różnych sposobów zagrożenia dla informacji i systemów informatycznych. Aby w pełni chronić informacje w całym okresie ich życia, każdy element systemu przetwarzania informacji musi posiadać własne mechanizmy ochrony. Budowanie, nakładanie warstw i nakładanie się środków bezpieczeństwa nazywa się „głęboką obroną”. W przeciwieństwie do metalowego łańcucha, o którym wiadomo, że jest tak mocny, jak jego najsłabsze ogniwo, głęboka strategia obrony ma na celu strukturę, w której w przypadku niepowodzenia jednego środka obronnego inne środki będą nadal zapewniać ochronę.

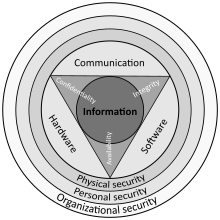

Przypomnij sobie wcześniejszą dyskusję na temat kontroli administracyjnych, kontroli logicznych i kontroli fizycznych. Trzy rodzaje kontroli mogą być wykorzystane do stworzenia podstawy, na której można zbudować głęboką strategię obrony. Dzięki takiemu podejściu głęboka obrona może być konceptualizowana jako trzy odrębne warstwy lub płaszczyzny ułożone jedna na drugiej. Dodatkowy wgląd w dogłębną obronę można uzyskać, myśląc o niej jako o formowaniu warstw cebuli, z danymi w rdzeniu cebuli, ludźmi w następnej zewnętrznej warstwie cebuli oraz bezpieczeństwem sieci, bezpieczeństwem opartym na hoście i aplikacjami bezpieczeństwo tworząc najbardziej zewnętrzne warstwy cebuli. Obie perspektywy są równie ważne i każda zapewnia cenny wgląd w wdrożenie dobrej strategii głębokiej obrony.

Klasyfikacja

Ważnym aspektem bezpieczeństwa informacji i zarządzania ryzykiem jest uznanie wartości informacji oraz określenie odpowiednich procedur i wymagań ochrony informacji. Nie wszystkie informacje są równe, a zatem nie wszystkie informacje wymagają takiego samego stopnia ochrony. Wymaga to przypisania informacji do klasyfikacji bezpieczeństwa . Pierwszym krokiem w klasyfikacji informacji jest zidentyfikowanie członka kierownictwa wyższego szczebla jako właściciela konkretnej informacji, która ma być sklasyfikowana. Następnie opracuj politykę klasyfikacji. Polityka powinna opisywać różne etykiety klasyfikacyjne, określać kryteria przypisywania informacji do określonej etykiety i wymieniać wymagane kontrole bezpieczeństwa dla każdej klasyfikacji.

Niektóre czynniki wpływające na to, jakie informacje klasyfikacyjne należy przypisać, obejmują wartość, jaką te informacje mają dla organizacji, wiek tych informacji oraz to, czy stały się przestarzałe. Podczas klasyfikowania informacji ważne są również przepisy prawa i inne wymogi regulacyjne. Stowarzyszenie Audytu i Kontroli Systemów Informatycznych (ISACA) i jego model biznesowy bezpieczeństwa informacji służy również jako narzędzie dla specjalistów ds.

Rodzaj wybranych i stosowanych etykiet klasyfikacji bezpieczeństwa informacji będzie zależał od charakteru organizacji, na przykład:

- W sektorze biznesowym etykiety takie jak: Publiczny, Sensitive, Private, Confidential.

- W sektorze rządowym etykiety takie jak: Niesklasyfikowane, Nieoficjalne, Chronione, Poufne, Tajne, Ściśle tajne i ich odpowiedniki w języku innym niż angielski.

- W formacjach międzysektorowych obowiązuje protokół sygnalizacji świetlnej , na który składają się: Biały, Zielony, Bursztynowy i Czerwony.

Wszyscy pracownicy w organizacji, a także partnerzy biznesowi, muszą zostać przeszkoleni w zakresie schematu klasyfikacji i rozumieć wymagane środki kontroli bezpieczeństwa i procedury postępowania dla każdej klasyfikacji. Klasyfikacja określonego zasobu informacyjnego, który został przydzielony, powinna być okresowo przeglądana, aby upewnić się, że klasyfikacja jest nadal odpowiednia dla informacji oraz aby upewnić się, że kontrole bezpieczeństwa wymagane przez klasyfikację są na miejscu i są przestrzegane w odpowiednich procedurach.

Kontrola dostępu

Dostęp do informacji chronionych musi być ograniczony do osób upoważnionych do dostępu do tych informacji. Programy komputerowe, aw wielu przypadkach komputery przetwarzające informacje, również muszą być autoryzowane. Wymaga to istnienia mechanizmów kontroli dostępu do informacji chronionych. Zaawansowanie mechanizmów kontroli dostępu powinno odpowiadać wartości chronionej informacji; im bardziej wrażliwe lub wartościowe są informacje, tym silniejsze muszą być mechanizmy kontrolne. Podstawa, na której zbudowane są mechanizmy kontroli dostępu, zaczyna się od identyfikacji i uwierzytelniania .

Kontrola dostępu jest ogólnie rozpatrywana w trzech krokach: identyfikacja, uwierzytelnianie i autoryzacja .

Identyfikacja

Identyfikacja to potwierdzenie tego, kim ktoś jest lub czym coś jest. Jeśli ktoś mówi „Cześć, nazywam się John Doe ”, twierdzi, kim jest. Jednak ich twierdzenie może być prawdziwe lub nie. Zanim John Doe będzie mógł uzyskać dostęp do chronionych informacji, konieczne będzie zweryfikowanie, czy osoba podająca się za Johna Doe naprawdę nim jest. Zazwyczaj roszczenie ma postać nazwy użytkownika. Wpisując tę nazwę użytkownika, twierdzisz, że „jestem osobą, do której należy ta nazwa użytkownika”.

Uwierzytelnianie

Uwierzytelnianie to czynność polegająca na weryfikacji roszczenia dotyczącego tożsamości. Kiedy John Doe idzie do banku, aby dokonać wypłaty, mówi kasjerowi bankowemu , że jest Johnem Doe, co jest potwierdzeniem tożsamości. Kasjer bankowy prosi o okazanie dokumentu tożsamości ze zdjęciem, więc wręcza kasjerowi swoje prawo jazdy . Kasjer bankowy sprawdza prawo jazdy, aby upewnić się, że jest na nim wydrukowany John Doe i porównuje fotografię na prawie jazdy z osobą podającą się za Johna Doe. Jeśli zdjęcie i imię pasują do osoby, kasjer uwierzytelnił, że John Doe jest tym, za kogo się podaje. Podobnie, wprowadzając prawidłowe hasło, użytkownik potwierdza, że jest osobą, do której należy nazwa użytkownika.

Istnieją trzy różne rodzaje informacji, których można użyć do uwierzytelnienia:

- Coś, co znasz: kod PIN, hasło lub nazwisko panieńskie matki

- Coś, co masz: prawo jazdy lub kartę magnetyczną

- Coś, czym jesteś: dane biometryczne , w tym odciski dłoni , odciski palców , odciski głosowe i skany siatkówki (oczu)

Silne uwierzytelnianie wymaga podania więcej niż jednego rodzaju informacji uwierzytelniających (uwierzytelnianie dwuskładnikowe). Nazwa użytkownika jest obecnie najpowszechniejszą formą identyfikacji w systemach komputerowych, a hasło jest najczęstszą formą uwierzytelniania. Nazwy użytkownika i hasła spełniły swoje zadanie, ale są coraz bardziej niewystarczające. Nazwy użytkowników i hasła są powoli zastępowane lub uzupełniane bardziej wyrafinowanymi mechanizmami uwierzytelniania, takimi jak algorytmy jednorazowego hasła oparte na czasie .

Upoważnienie

Po pomyślnym zidentyfikowaniu i uwierzytelnieniu osoby, programu lub komputera należy określić, do jakich zasobów informacyjnych mogą one uzyskać dostęp i jakie działania będą mogły wykonywać (uruchamiać, przeglądać, tworzyć, usuwać lub zmieniać). Nazywa się to autoryzacją . Upoważnienie do dostępu do informacji i innych usług komputerowych rozpoczyna się od zasad i procedur administracyjnych. Zasady określają, jakie informacje i usługi komputerowe mogą być dostępne, przez kogo i na jakich warunkach. Mechanizmy kontroli dostępu są następnie konfigurowane w celu wymuszenia tych zasad. Różne systemy komputerowe wyposażone są w różnego rodzaju mechanizmy kontroli dostępu. Niektóre mogą nawet oferować wybór różnych mechanizmów kontroli dostępu. Mechanizm kontroli dostępu oferowany przez system będzie oparty na jednym z trzech podejść do kontroli dostępu lub może pochodzić z kombinacji tych trzech podejść.

Nieuznaniowe podejście konsoliduje całą kontrolę dostępu w ramach scentralizowanej administracji. Dostęp do informacji i innych zasobów jest zwykle oparty na funkcji (roli) jednostki w organizacji lub zadaniach, które jednostka musi wykonać. Podejście uznaniowe daje twórcy lub właścicielowi zasobu informacyjnego możliwość kontrolowania dostępu do tych zasobów. W metodzie obowiązkowej kontroli dostępu dostęp jest przyznawany lub odmawiany na podstawie klasyfikacji bezpieczeństwa przypisanej do zasobu informacyjnego.

Przykłady powszechnie stosowanych obecnie mechanizmów kontroli dostępu obejmują kontrolę dostępu opartą na rolach , dostępną w wielu zaawansowanych systemach zarządzania bazami danych; proste uprawnienia do plików zapewniane w systemach operacyjnych UNIX i Windows; Obiekty zasad grupy dostarczane w systemach sieciowych Windows; i Kerberos , RADIUS , TACACS oraz proste listy dostępu używane w wielu zaporach ogniowych i routerach .

Aby były skuteczne, zasady i inne kontrole bezpieczeństwa muszą być wykonalne i przestrzegane. Skuteczna polityka gwarantuje, że ludzie ponoszą odpowiedzialność za swoje działania. Departamentu Skarbu Stanów Zjednoczonych dotyczące systemów przetwarzających poufne lub zastrzeżone informacje stanowią, że wszystkie nieudane i pomyślne próby uwierzytelnienia i dostępu muszą być rejestrowane, a każdy dostęp do informacji musi pozostawiać pewien rodzaj ścieżki audytu .

Ponadto, mówiąc o kontroli dostępu, musi obowiązywać zasada niezbędnej wiedzy. Zasada ta daje prawa dostępu danej osobie do wykonywania jej funkcji zawodowych. Zasada ta jest stosowana w rządzie, gdy mamy do czynienia z rozliczeniami różnic. Mimo że dwóch pracowników w różnych działach ma ściśle tajne uprawnienia , muszą wiedzieć, co trzeba wiedzieć, aby można było wymieniać informacje. Zgodnie z zasadą niezbędnej wiedzy administratorzy sieci przyznają pracownikowi najmniejsze uprawnienia, aby uniemożliwić pracownikom dostęp do większej ilości informacji, niż powinni. Niezbędna wiedza pomaga w egzekwowaniu triady poufność-integralność-dostępność. Niezbędna wiedza bezpośrednio wpływa na poufny obszar triady.

Kryptografia

Bezpieczeństwo informacji wykorzystuje kryptografię do przekształcania użytecznych informacji w formę, która czyni je bezużytecznymi dla kogokolwiek innego niż upoważniony użytkownik; ten proces nazywa się szyfrowaniem . Informacje, które zostały zaszyfrowane (uczynione bezużytecznymi), mogą zostać przekształcone z powrotem w pierwotną użyteczną formę przez upoważnionego użytkownika, który posiada klucz kryptograficzny , poprzez proces odszyfrowywania. Kryptografia jest stosowana w bezpieczeństwie informacji w celu ochrony informacji przed nieautoryzowanym lub przypadkowym ujawnieniem podczas gdy informacje jest w trakcie przesyłania (elektronicznie lub fizycznie) oraz podczas przechowywania informacji.

Kryptografia zapewnia również bezpieczeństwo informacji za pomocą innych przydatnych aplikacji, w tym ulepszonych metod uwierzytelniania, skrótów wiadomości, podpisów cyfrowych, niezaprzeczalności i szyfrowanej komunikacji sieciowej. Starsze, mniej bezpieczne aplikacje, takie jak Telnet i FTP , są powoli zastępowane bardziej bezpiecznymi aplikacjami, takimi jak Secure Shell (SSH), które korzystają z szyfrowanej komunikacji sieciowej. Komunikacja bezprzewodowa może być szyfrowana przy użyciu protokołów, takich jak WPA/WPA2 lub starszy (i mniej bezpieczny) WEP . Komunikacja przewodowa (taka jak ITU-T G.hn ) jest zabezpieczona za pomocą AES do szyfrowania i X.1035 do uwierzytelniania i wymiany kluczy. Aplikacje, takie jak GnuPG lub PGP, mogą być używane do szyfrowania plików danych i wiadomości e-mail.

Kryptografia może powodować problemy z bezpieczeństwem, jeśli nie jest prawidłowo zaimplementowana. Rozwiązania kryptograficzne muszą być wdrażane przy użyciu rozwiązań akceptowanych w branży, które przeszły rygorystyczną weryfikację przez niezależnych ekspertów w dziedzinie kryptografii. długość i siła klucza szyfrującego. Klucz, który jest słaby lub zbyt krótki, spowoduje słabe szyfrowanie. Klucze używane do szyfrowania i deszyfrowania muszą być chronione z takim samym stopniem rygoryzmu, jak wszelkie inne informacje poufne. Muszą być chronione przed nieupoważnionym ujawnieniem i zniszczeniem oraz muszą być dostępne w razie potrzeby. infrastruktury klucza publicznego (PKI) rozwiązują wiele problemów związanych z zarządzaniem kluczami .

Proces

Terminy „rozsądna i ostrożna osoba”, „ należyta staranność ” i „należyta staranność” są używane w dziedzinie finansów, papierów wartościowych i prawa od wielu lat. W ostatnich latach terminy te znalazły zastosowanie w dziedzinie informatyki i bezpieczeństwa informacji. Wytyczne federalne w sprawie kar w USA umożliwiają obecnie pociągnięcie funkcjonariuszy korporacji do odpowiedzialności za brak należytej staranności i należytej staranności w zarządzaniu ich systemami informatycznymi.

W świecie biznesu akcjonariusze, klienci, partnerzy biznesowi i rządy oczekują, że dyrektorzy korporacyjni będą prowadzić działalność zgodnie z przyjętymi praktykami biznesowymi oraz zgodnie z prawem i innymi wymogami regulacyjnymi. Jest to często określane jako zasada „rozsądnej i rozważnej osoby”. Rozsądna osoba dokłada należytej staranności, aby zapewnić, że wszystko, co jest konieczne do prowadzenia działalności, odbywa się zgodnie z rozsądnymi zasadami biznesowymi oraz w sposób zgodny z prawem i etyczny. Roztropna osoba jest również sumienna (uważna, uważna, ciągła) w należytym dbaniu o interes.

W dziedzinie bezpieczeństwa informacji Harris proponuje następujące definicje należytej staranności i należytej staranności:

„Należyta staranność to kroki podjęte w celu wykazania, że firma wzięła odpowiedzialność za działania mające miejsce w korporacji i podjęła niezbędne kroki w celu ochrony firmy, jej zasobów i pracowników” . A [należyta staranność to] „ciągłe działania, które zapewniają ciągłe utrzymywanie i działanie mechanizmów ochronnych”.

W tych definicjach należy zwrócić uwagę na dwa ważne punkty. Po pierwsze, z należytą starannością, podejmowane są kroki w celu pokazania; oznacza to, że kroki można weryfikować, mierzyć, a nawet tworzyć namacalne artefakty. Po drugie, należyta staranność obejmuje działania ciągłe; oznacza to, że ludzie faktycznie robią różne rzeczy, aby monitorować i utrzymywać mechanizmy ochrony, a działania te są w toku.

Organizacje mają obowiązek zachowania ostrożności przy stosowaniu zabezpieczeń informacji. Norma dotycząca analizy ryzyka w zakresie należytej staranności (DoCRA) zawiera zasady i praktyki oceny ryzyka. Bierze pod uwagę wszystkie strony, które mogą być dotknięte tym ryzykiem. DoCRA pomaga ocenić zabezpieczenia, jeśli są one odpowiednie do ochrony innych przed krzywdą, a jednocześnie stanowią rozsądne obciążenie. Wraz ze wzrostem liczby sporów sądowych dotyczących naruszenia danych firmy muszą zrównoważyć kontrolę bezpieczeństwa, zgodność i swoją misję.

Zarządzanie bezpieczeństwem

Software Engineering Institute na Carnegie Mellon University w publikacji zatytułowanej Governing for Enterprise Security (GES) Implementation Guide definiuje cechy skutecznego zarządzania bezpieczeństwem. Obejmują one:

- Problem dotyczący całego przedsiębiorstwa

- Liderzy są odpowiedzialni

- Postrzegane jako wymóg biznesowy

- Oparte na ryzyku

- Zdefiniowane role, obowiązki i podział obowiązków

- Adresowane i egzekwowane w polityce

- Zaangażowane odpowiednie zasoby

- Personel świadomy i przeszkolony

- Wymóg cyklu życia oprogramowania

- Planowane, zarządzane, mierzalne i mierzalne

- Sprawdzone i skontrolowane

Plany reagowania na incydenty

Plan reagowania na incydenty (IRP) to grupa zasad, które określają reakcję organizacji na cyberatak. Po zidentyfikowaniu naruszenia bezpieczeństwa plan jest inicjowany. Należy pamiętać, że naruszenie ochrony danych może mieć konsekwencje prawne. Znajomość przepisów lokalnych i federalnych ma kluczowe znaczenie. Każdy plan jest unikalny dla potrzeb organizacji i może obejmować zestawy umiejętności, które nie są częścią zespołu IT. Na przykład prawnik może zostać uwzględniony w planie reagowania, aby pomóc w radzeniu sobie z konsekwencjami prawnymi naruszenia danych. [ potrzebne źródło ]

Jak wspomniano powyżej, każdy plan jest wyjątkowy, ale większość planów obejmuje:

Przygotowanie

Dobre przygotowanie obejmuje utworzenie Zespołu Reagowania na Incydenty (IRT). Umiejętności, których potrzebuje ten zespół, to testy penetracyjne, informatyka śledcza, bezpieczeństwo sieci itp. Zespół ten powinien również śledzić trendy w cyberbezpieczeństwie i nowoczesne strategie ataków. Program szkoleniowy dla użytkowników końcowych jest ważny, podobnie jak większość nowoczesnych strategii ataków skierowanych do użytkowników w sieci.

Identyfikacja

Ta część planu reagowania na incydenty określa, czy wystąpiło zdarzenie związane z bezpieczeństwem. Gdy użytkownik końcowy zgłosi informacje lub administrator zauważy nieprawidłowości, uruchamiane jest dochodzenie. Dziennik incydentów jest kluczową częścią tego kroku. Wszyscy członkowie zespołu powinni aktualizować ten dziennik, aby zapewnić jak najszybszy przepływ informacji. Jeśli wykryto, że doszło do naruszenia bezpieczeństwa, należy aktywować kolejny krok.

Ograniczenie

W tej fazie IRT pracuje nad wyizolowaniem obszarów, w których miało miejsce naruszenie, aby ograniczyć zakres zdarzenia bezpieczeństwa. Na tym etapie ważne jest zachowanie informacji do celów kryminalistycznych, aby można je było analizować w dalszej części procesu. Powstrzymywanie może być tak proste, jak fizyczne zabezpieczenie serwerowni lub tak złożone, jak segmentacja sieci, aby zapobiec rozprzestrzenianiu się wirusa.

Likwidacja

W tym miejscu zidentyfikowane zagrożenie jest usuwane z zagrożonych systemów. Może to obejmować usuwanie złośliwych plików, zamykanie przejętych kont lub usuwanie innych komponentów. Niektóre wydarzenia nie wymagają tego kroku, jednak ważne jest, aby w pełni zrozumieć zdarzenie przed przejściem do tego kroku. Pomoże to zapewnić całkowite usunięcie zagrożenia.

Powrót do zdrowia

Na tym etapie systemy są przywracane do pierwotnego działania. Ten etap może obejmować odzyskiwanie danych, zmianę informacji dostępowych użytkownika lub aktualizację reguł lub zasad zapory, aby zapobiec naruszeniu w przyszłości. Bez wykonania tego kroku system może nadal być podatny na przyszłe zagrożenia bezpieczeństwa.

Zdobyta wiedza

Na tym etapie informacje zebrane podczas tego procesu są wykorzystywane do podejmowania przyszłych decyzji dotyczących bezpieczeństwa. Ten krok ma kluczowe znaczenie dla zapobieżenia przyszłym zdarzeniom. Używanie tych informacji do dalszego szkolenia administratorów ma kluczowe znaczenie dla tego procesu. Ten krok może być również wykorzystany do przetwarzania informacji, które są dystrybuowane od innych podmiotów, które doświadczyły zdarzenia związanego z bezpieczeństwem.

Zarządzanie zmianami

Zarządzanie zmianą to formalny proces kierowania i kontrolowania zmian w środowisku przetwarzania informacji. Obejmuje to zmiany w komputerach stacjonarnych, sieci, serwerach i oprogramowaniu. Celem zarządzania zmianą jest zmniejszenie ryzyka stwarzanego przez zmiany w środowisku przetwarzania informacji oraz poprawa stabilności i niezawodności środowiska przetwarzania w miarę wprowadzania zmian. Celem zarządzania zmianą nie jest zapobieganie lub utrudnianie wdrażania niezbędnych zmian.

Każda zmiana w środowisku przetwarzania informacji wprowadza element ryzyka. Nawet pozornie proste zmiany mogą przynieść nieoczekiwane efekty. Jednym z wielu obowiązków kierownictwa jest zarządzanie ryzykiem. Zarządzanie zmianą jest narzędziem zarządzania ryzykiem wprowadzanym przez zmiany w środowisku przetwarzania informacji. Część procesu zarządzania zmianami zapewnia, że zmiany nie są wdrażane w nieodpowiednich momentach, kiedy mogą zakłócić krytyczne procesy biznesowe lub zakłócić wdrażanie innych zmian.

Nie każdą zmianą trzeba zarządzać. Niektóre rodzaje zmian wpisują się w codzienną rutynę przetwarzania informacji i odbywają się według z góry określonej procedury, co zmniejsza ogólny poziom ryzyka dla środowiska przetwarzania. Tworzenie nowego konta użytkownika lub wdrażanie nowego komputera stacjonarnego to przykłady zmian, które zazwyczaj nie wymagają zarządzania zmianami. Jednak przenoszenie udziałów plików użytkownika lub uaktualnianie serwera poczty e-mail wiąże się ze znacznie wyższym poziomem ryzyka dla środowiska przetwarzania i nie jest normalną codzienną czynnością. Krytycznymi pierwszymi krokami w zarządzaniu zmianą są (a) zdefiniowanie zmiany (i przekazanie tej definicji) oraz (b) zdefiniowanie zakresu systemu zmian.

Zarządzanie zmianami jest zwykle nadzorowane przez komisję przeglądową zmian, złożoną z przedstawicieli kluczowych obszarów biznesowych, bezpieczeństwa, sieci, administratorów systemów, administrowania bazami danych, twórców aplikacji, wsparcia dla komputerów stacjonarnych i pomocy technicznej. Zadania komisji przeglądu zmian można usprawnić za pomocą aplikacji do automatycznego przepływu pracy. Zadaniem rady ds. przeglądu zmian jest upewnienie się, że przestrzegane są udokumentowane procedury zarządzania zmianami w organizacji. Proces zarządzania zmianą wygląda następująco

- Prośba: Każdy może poprosić o zmianę. Osoba składająca wniosek o zmianę może, ale nie musi, być tą samą osobą, która przeprowadza analizę lub wdraża zmianę. Po otrzymaniu prośby o zmianę może ona zostać poddana wstępnemu przeglądowi w celu ustalenia, czy żądana zmiana jest zgodna z modelem biznesowym i praktykami organizacji oraz w celu określenia ilości zasobów potrzebnych do wdrożenia zmiany.

- Zatwierdź: Kierownictwo prowadzi działalność i kontroluje alokację zasobów, dlatego kierownictwo musi zatwierdzać prośby o zmiany i przypisywać priorytet każdej zmianie. Kierownictwo może zdecydować się na odrzucenie prośby o zmianę, jeśli zmiana nie jest zgodna z modelem biznesowym, standardami branżowymi lub najlepszymi praktykami. Kierownictwo może również zdecydować się na odrzucenie prośby o zmianę, jeśli zmiana wymaga więcej zasobów, niż można na nią przydzielić.

- Zaplanuj: Planowanie zmiany obejmuje odkrycie zakresu i wpływu proponowanej zmiany; analiza złożoności zmiany; przydzielanie zasobów oraz opracowywanie, testowanie i dokumentowanie zarówno planów wdrożeniowych, jak i wycofania. Konieczność określenia kryteriów, na podstawie których zostanie podjęta decyzja o wycofaniu się.

- Test: Każda zmiana musi zostać przetestowana w bezpiecznym środowisku testowym, które ściśle odzwierciedla rzeczywiste środowisko produkcyjne, zanim zmiana zostanie zastosowana w środowisku produkcyjnym. Plan wycofania również musi zostać przetestowany.

- Harmonogram: Częścią odpowiedzialności komisji ds. przeglądu zmian jest pomoc w planowaniu zmian poprzez przeglądanie proponowanej daty wdrożenia pod kątem potencjalnych konfliktów z innymi zaplanowanymi zmianami lub krytycznymi działaniami biznesowymi.

- Komunikacja: Po zaplanowaniu zmiany należy ją przekazać. Komunikacja ma dać innym możliwość przypomnienia komisji przeglądu zmian o innych zmianach lub krytycznych działaniach biznesowych, które mogły zostać przeoczone podczas planowania zmiany. Komunikacja ma również na celu uświadomienie helpdeskowi i użytkownikom, że wkrótce nastąpi zmiana. Innym obowiązkiem komisji ds. przeglądu zmian jest upewnienie się, że zaplanowane zmiany zostały właściwie przekazane tym, na których zmiana będzie miała wpływ lub w inny sposób będą nimi zainteresowani.

- Implementuj: W wyznaczonym dniu i godzinie zmiany muszą zostać wdrożone. Częścią procesu planowania było opracowanie planu wdrożenia, planu testów i planu wycofania. Jeśli wdrożenie zmiany zakończy się niepowodzeniem lub testy powdrożeniowe zakończą się niepowodzeniem lub zostaną spełnione inne kryteria „bezpowrotnej awarii”, plan wycofania powinien zostać wdrożony.

- Dokument: Wszystkie zmiany muszą być udokumentowane. Dokumentacja obejmuje wstępną prośbę o zmianę, jej zatwierdzenie, przypisany jej priorytet, plany wdrożenia, testowania i wycofania, wyniki krytyki komisji przeglądu zmian, datę/godzinę wdrożenia zmiany, kto ją wdrożył oraz czy zmiana została wdrożona pomyślnie, nie powiodła się lub została przełożona.

- Przegląd po zmianie: Rada przeglądu zmian powinna przeprowadzić przegląd zmian po wdrożeniu. Szczególnie ważne jest przejrzenie nieudanych i wycofanych zmian. Komisja rewizyjna powinna starać się zrozumieć napotkane problemy i szukać obszarów wymagających poprawy.

Procedury zarządzania zmianami, które są proste do naśladowania i łatwe w użyciu, mogą znacznie zmniejszyć ogólne ryzyko powstające podczas wprowadzania zmian w środowisku przetwarzania informacji. Dobre procedury zarządzania zmianą poprawiają ogólną jakość i powodzenie zmian w miarę ich wdrażania. Osiąga się to poprzez planowanie, recenzowanie, dokumentację i komunikację.

ISO/IEC 20000 , The Visible OPS Handbook: Implementing ITIL in 4 Practical and Audiable Steps (Pełne streszczenie książki) oraz ITIL dostarczają cennych wskazówek dotyczących wdrażania efektywnego i skutecznego programu zarządzania zmianami w zakresie bezpieczeństwa informacji.

Ciągłości działania

Zarządzanie ciągłością działania ( BCM ) dotyczy rozwiązań mających na celu ochronę krytycznych funkcji biznesowych organizacji przed przerwami w wyniku incydentów lub przynajmniej zminimalizowanie ich skutków. BCM jest niezbędny dla każdej organizacji, aby utrzymać technologię i biznes w zgodzie z obecnymi zagrożeniami dla kontynuacji działalności. BCM należy uwzględnić w analizy ryzyka organizacji , aby upewnić się, że wszystkie niezbędne funkcje biznesowe mają to, czego potrzebują, aby działać w przypadku jakiegokolwiek zagrożenia dla dowolnej funkcji biznesowej.

Obejmuje:

- Analiza wymagań, np. identyfikacja krytycznych funkcji biznesowych, zależności i potencjalnych punktów awarii, potencjalnych zagrożeń, a tym samym incydentów lub ryzyk istotnych dla organizacji;

- Specyfikacja, np. maksymalne tolerowane okresy przestoju; cele punktu przywracania (maksymalne dopuszczalne okresy utraty danych);

- Architektura i projekt, np. odpowiednia kombinacja podejść, w tym odporność (np. inżynieria systemów i procesów IT pod kątem wysokiej dostępności, unikanie lub zapobieganie sytuacjom, które mogą zakłócić działalność), zarządzanie incydentami i sytuacjami kryzysowymi (np. ewakuacja obiektów, wzywanie służb ratunkowych, ocena segregacji/sytuacji i powoływanie się na plany naprawcze), naprawa (np. odbudowa) i zarządzanie sytuacjami awaryjnymi (ogólne zdolności pozytywnego radzenia sobie ze wszystkim, co się wydarzy, przy użyciu wszelkich dostępnych zasobów);

- Implementacja, np. konfigurowanie i planowanie kopii zapasowych, transferów danych itp., powielanie i wzmacnianie krytycznych elementów; zawieranie umów z dostawcami usług i sprzętu;

- Testowanie np. ćwiczeń ciągłości działania różnego rodzaju, kosztów i poziomów pewności;

- Zarządzanie, np. definiowanie strategii, wyznaczanie celów i zadań; planowanie i kierowanie pracą; przydzielanie funduszy, ludzi i innych zasobów; priorytetyzacja w stosunku do innych działań; budowanie zespołu, przywództwo, kontrola, motywacja i koordynacja z innymi funkcjami i działaniami biznesowymi (np. IT, obiekty, zasoby ludzkie, zarządzanie ryzykiem, ryzyko i bezpieczeństwo informacji, operacje); monitorowanie sytuacji, sprawdzanie i aktualizowanie ustaleń, gdy coś się zmienia; dojrzewanie podejścia poprzez ciągłe doskonalenie, uczenie się i odpowiednie inwestycje; [ potrzebne źródło ]

- Zapewnienie, np. testowanie pod kątem określonych wymagań; mierzenie, analizowanie i raportowanie kluczowych parametrów; przeprowadzanie dodatkowych testów, przeglądów i audytów w celu uzyskania większej pewności, że ustalenia pójdą zgodnie z planem, jeśli zostaną przywołane.

Podczas gdy BCM stosuje szerokie podejście do minimalizowania ryzyka związanego z katastrofami poprzez zmniejszanie zarówno prawdopodobieństwa, jak i dotkliwości incydentów, plan odzyskiwania po awarii (DRP) koncentruje się w szczególności na wznowieniu działalności biznesowej tak szybko, jak to możliwe po katastrofie. Plan odzyskiwania po awarii, uruchamiany wkrótce po wystąpieniu awarii, określa kroki niezbędne do odzyskania krytycznej technologii informacyjnej i komunikacyjnej infrastruktury (ICT). Planowanie odzyskiwania po awarii obejmuje powołanie grupy planistycznej, przeprowadzenie oceny ryzyka, ustalenie priorytetów, opracowanie strategii odzyskiwania, przygotowanie inwentaryzacji i dokumentacji planu, opracowanie kryteriów i procedur weryfikacji, a na koniec wdrożenie planu.

Prawa i regulacje

Privacy International Ranking prywatności 2007 zielony: zabezpieczenia i zabezpieczenia czerwony: endemiczne społeczeństwa nadzoru

Poniżej znajduje się częściowa lista przepisów i regulacji rządowych w różnych częściach świata, które mają, miały lub będą miały znaczący wpływ na przetwarzanie danych i bezpieczeństwo informacji. Uwzględniono również ważne regulacje sektorowe przemysłu, gdy mają one istotny wpływ na bezpieczeństwo informacji.

- Brytyjska ustawa o ochronie danych z 1998 r. wprowadza nowe przepisy regulujące przetwarzanie informacji dotyczących osób fizycznych, w tym uzyskiwanie, przechowywanie, wykorzystywanie lub ujawnianie takich informacji. Dyrektywa Unii Europejskiej o ochronie danych (EUDPD) wymaga, aby wszyscy członkowie UE przyjęli przepisy krajowe w celu ujednolicenia ochrony prywatności danych dla obywateli w całej UE

- Ustawa o nadużyciach komputerowych z 1990 r. jest ustawą parlamentu Wielkiej Brytanii , która uznaje przestępstwa komputerowe (np. hakowanie) za przestępstwo. Ustawa stała się wzorem, z którego kilka innych krajów, w tym Kanada i Republika Irlandii , czerpało inspirację, opracowując następnie własne przepisy dotyczące bezpieczeństwa informacji.

- Unijna dyrektywa w sprawie zatrzymywania danych (anulowana) wymagała od dostawców usług internetowych i firm telefonicznych przechowywania danych dotyczących każdej wysłanej wiadomości elektronicznej i wykonanego połączenia telefonicznego przez okres od sześciu miesięcy do dwóch lat.

- Ustawa o prawach edukacyjnych i prywatności rodziny (FERPA) ( 20 USC § 1232 g; 34 CFR część 99) to prawo federalne Stanów Zjednoczonych, które chroni prywatność dokumentacji edukacyjnej uczniów. Prawo ma zastosowanie do wszystkich szkół, które otrzymują fundusze w ramach odpowiedniego programu Departamentu Edukacji Stanów Zjednoczonych . Ogólnie rzecz biorąc, szkoły muszą mieć pisemną zgodę rodzica lub uprawnionego ucznia, aby ujawnić jakiekolwiek informacje z dokumentacji edukacyjnej ucznia.

- Federalnej Rady Egzaminacyjnej Instytucji Finansowych (FFIEC) dla audytorów określają wymagania dotyczące bezpieczeństwa bankowości internetowej.

- Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) z 1996 r. wymaga przyjęcia krajowych standardów dotyczących transakcji elektronicznej opieki zdrowotnej oraz krajowych identyfikatorów dla świadczeniodawców, planów ubezpieczenia zdrowotnego i pracodawców. Ponadto nakłada na podmioty świadczące opiekę zdrowotną, ubezpieczycieli i pracodawców obowiązek zapewnienia bezpieczeństwa i prywatności danych dotyczących zdrowia.

- Ustawa Gramma-Leacha-Blileya z 1999 r. (GLBA), znana również jako ustawa o modernizacji usług finansowych z 1999 r., chroni prywatność i bezpieczeństwo prywatnych informacji finansowych gromadzonych, przechowywanych i przetwarzanych przez instytucje finansowe.

- Sekcja 404 ustawy Sarbanes-Oxley z 2002 r. (SOX) wymaga od spółek notowanych na giełdzie oceny skuteczności kontroli wewnętrznej sprawozdawczości finansowej w sprawozdaniach rocznych, które składają na koniec każdego roku obrotowego. Dyrektorzy ds. informacji są odpowiedzialni za bezpieczeństwo, dokładność i niezawodność systemów zarządzających danymi finansowymi i raportujących je. Ustawa wymaga również, aby spółki notowane na giełdzie angażowały niezależnych audytorów, którzy muszą poświadczać i składać sprawozdania na temat ważności ich ocen.

- Payment Card Industry Data Security Standard (PCI DSS) ustanawia kompleksowe wymagania w celu zwiększenia bezpieczeństwa danych rachunku płatniczego. Został opracowany przez założycielskie marki płatnicze PCI Security Standards Council — w tym American Express , Discover Financial Services , JCB, MasterCard Worldwide i Visa International — w celu ułatwienia szerokiego przyjęcia spójnych środków bezpieczeństwa danych na całym świecie. PCI DSS to wieloaspektowy standard bezpieczeństwa, który obejmuje wymagania dotyczące zarządzania bezpieczeństwem, zasad, procedur, architektura sieci , projektowanie oprogramowania i inne krytyczne środki ochrony.

- Stanowe przepisy dotyczące powiadamiania o naruszeniu bezpieczeństwa (stan Kalifornia i wiele innych) wymagają od firm, organizacji non-profit i instytucji państwowych powiadamiania konsumentów, gdy niezaszyfrowane „dane osobowe” mogły zostać naruszone, utracone lub skradzione.

- ustawa o ochronie danych osobowych i dokumentach elektronicznych ( PIPEDA ) wspiera i promuje handel elektroniczny, chroniąc dane osobowe gromadzone, wykorzystywane lub ujawniane w określonych okolicznościach, zapewniając korzystanie ze środków elektronicznych do komunikowania się lub rejestrowania informacji lub transakcji oraz poprzez zmieniająca kanadyjską ustawę o dowodach , ustawę o instrumentach statutowych i ustawę o rewizji statutu.

- Grecki Urząd ds. Bezpieczeństwa Komunikacji i Prywatności (ADAE) (ustawa 165/2011) ustanawia i opisuje minimalne kontrole bezpieczeństwa informacji, które powinna stosować każda firma dostarczająca sieci i/lub usługi łączności elektronicznej w Grecji w celu ochrony poufności klientów . Obejmują one zarówno kontrole zarządcze, jak i techniczne (np. zapisy dziennika powinny być przechowywane przez dwa lata).

- Grecki Urząd ds. Bezpieczeństwa Komunikacji i Prywatności (ADAE) (ustawa 205/2013) koncentruje się na ochronie integralności i dostępności usług i danych oferowanych przez greckie firmy telekomunikacyjne. Prawo zmusza te i inne powiązane firmy do tworzenia, wdrażania i testowania odpowiednich planów ciągłości działania i nadmiarowych infrastruktur.

Departament Obrony Stanów Zjednoczonych (DoD) wydał w 2004 roku dyrektywę DoD 8570, uzupełnioną dyrektywą DoD 8140, wymagającą od wszystkich pracowników Departamentu Obrony i całego personelu kontraktowego Departamentu Obrony zaangażowanego w role i działania związane z zapewnianiem informacji, aby zdobywał i utrzymywał różne branżowe certyfikaty technologii informatycznych (IT) w starania mające na celu zapewnienie, że cały personel DoD zaangażowany w obronę infrastruktury sieciowej ma minimalny poziom uznanej w branży IT wiedzy, umiejętności i zdolności (KSA). Andersson i Reimers (2019) podają, że te certyfikaty obejmują zakres od A+ CompTIA i Security+ do CISSP ICS2.org itp.

Kultura

Opisując coś więcej niż tylko to, jak pracownicy są świadomi bezpieczeństwa, kultura bezpieczeństwa informacji to idee, zwyczaje i zachowania społeczne organizacji, które wpływają na bezpieczeństwo informacji zarówno w pozytywny, jak i negatywny sposób. Koncepcje kulturowe mogą pomóc różnym segmentom organizacji w efektywnej pracy lub przeciwdziałać skuteczności w zakresie bezpieczeństwa informacji w organizacji. Sposób, w jaki pracownicy myślą i odczuwają bezpieczeństwo oraz podejmowane przez nich działania, może mieć duży wpływ na bezpieczeństwo informacji w organizacjach. Roer i Petric (2017) określają siedem podstawowych wymiarów kultury bezpieczeństwa informacji w organizacjach:

- Postawy: uczucia i emocje pracowników dotyczące różnych działań związanych z organizacyjnym bezpieczeństwem informacji.

- Zachowania: Rzeczywiste lub zamierzone działania i ryzykowne działania pracowników, które mają bezpośredni lub pośredni wpływ na bezpieczeństwo informacji.

- Poznanie: Świadomość pracowników, weryfikowalna wiedza i przekonania dotyczące praktyk, działań i poczucia własnej skuteczności , które są związane z bezpieczeństwem informacji.

- Komunikacja: sposoby, w jakie pracownicy komunikują się ze sobą, poczucie przynależności, wsparcie w kwestiach bezpieczeństwa i zgłaszanie incydentów.

- Zgodność: Przestrzeganie zasad bezpieczeństwa organizacji, świadomość istnienia takich zasad oraz umiejętność przypomnienia sobie istoty takich zasad.

- Normy: Postrzeganie zachowań i praktyk organizacyjnych związanych z bezpieczeństwem, które są nieformalnie uważane za normalne lub odbiegające od normy przez pracowników i ich współpracowników, np. ukryte oczekiwania dotyczące zachowań związanych z bezpieczeństwem i niepisane zasady dotyczące korzystania z technologii informacyjno-komunikacyjnych.

- Obowiązki: Zrozumienie przez pracowników ról i obowiązków, jakie mają, jako krytycznego czynnika w utrzymaniu lub zagrażaniu bezpieczeństwu informacji, a tym samym organizacji.

Andersson i Reimers (2014) stwierdzili, że pracownicy często nie postrzegają siebie jako części „wysiłków” organizacji w zakresie bezpieczeństwa informacji i często podejmują działania, które ignorują najlepszy interes organizacji w zakresie bezpieczeństwa informacji. Badania pokazują, że kultura bezpieczeństwa informacji wymaga ciągłego doskonalenia. W książce Information Security Culture from Analysis to Change autorzy skomentowali: „To niekończący się proces, cykl oceny i zmiany lub konserwacji”. Aby zarządzać kulturą bezpieczeństwa informacji, należy podjąć pięć kroków: ocenę wstępną, planowanie strategiczne, planowanie operacyjne, wdrożenie i ocenę końcową.

- Ocena wstępna: w celu określenia świadomości bezpieczeństwa informacji wśród pracowników oraz analizy aktualnej polityki bezpieczeństwa

- Planowanie strategiczne: aby opracować lepszy program uświadamiający, musimy wyznaczyć jasne cele. Grupowanie ludzi jest pomocne w osiągnięciu tego celu

- Planowanie operacyjne: stwórz dobrą kulturę bezpieczeństwa opartą na komunikacji wewnętrznej, zaangażowaniu kierownictwa, świadomości bezpieczeństwa i programach szkoleniowych

- Wdrożenie: powinno uwzględniać zaangażowanie kierownictwa, komunikację z członkami organizacji, kursy dla wszystkich członków organizacji oraz zaangażowanie pracowników

- Ocena końcowa: aby lepiej ocenić skuteczność wcześniejszych kroków i opierać się na ciągłym doskonaleniu

Źródła norm

Międzynarodowa Organizacja Normalizacyjna (ISO) to międzynarodowa organizacja normalizacyjna zorganizowana jako konsorcjum krajowych instytucji normalizacyjnych ze 167 krajów, koordynowana przez sekretariat w Genewie w Szwajcarii. ISO jest największym na świecie twórcą międzynarodowych standardów. Międzynarodowa Komisja Elektrotechniczna (IEC) jest międzynarodową organizacją normalizacyjną zajmującą się elektrotechniką i ściśle współpracującą z ISO. ISO/IEC 15443: „Technologia informacyjna – Techniki bezpieczeństwa – Ramy zapewniania bezpieczeństwa IT”, ISO/IEC 27002 : „Technologia informatyczna – Techniki bezpieczeństwa – Kodeks postępowania w zakresie zarządzania bezpieczeństwem informacji”, ISO/IEC 20000 : „Technologia informatyczna – Zarządzanie usługami” oraz ISO/IEC 27001 : „Technologia informatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji – Wymagania” są szczególnie interesujące dla specjalistów ds. bezpieczeństwa informacji.

Amerykański Narodowy Instytut Standardów i Technologii (NIST) jest nieregulacyjną agencją federalną w Departamencie Handlu Stanów Zjednoczonych . Dział Bezpieczeństwa Komputerowego NIST opracowuje standardy, mierniki, testy i programy walidacyjne, a także publikuje standardy i wytyczne w celu zwiększenia bezpieczeństwa planowania, wdrażania, zarządzania i eksploatacji IT. NIST jest także opiekunem publikacji amerykańskiego Federalnego Standardu Przetwarzania Informacji (FIPS).

Internet Society to profesjonalne stowarzyszenie członkowskie z ponad 100 organizacjami i ponad 20 000 indywidualnych członków w ponad 180 krajach. Zapewnia przywództwo w rozwiązywaniu problemów, które stoją przed przyszłością Internetu, i jest organizacyjną siedzibą grup odpowiedzialnych za standardy infrastruktury internetowej, w tym Internet Engineering Task Force (IETF) i Internet Architecture Board (IAB). ISOC obsługuje prośby o komentarze (RFC), które obejmują oficjalne standardy protokołów internetowych i podręcznik bezpieczeństwa witryny RFC-2196 .

Information Security Forum (ISF) to globalna organizacja non-profit zrzeszająca kilkaset wiodących organizacji z sektora usług finansowych, produkcji, telekomunikacji, dóbr konsumpcyjnych, rządu i innych dziedzin. Podejmuje badania praktyk w zakresie bezpieczeństwa informacji i oferuje porady w swoim wydawanym co dwa lata Standardzie dobrych praktyk oraz bardziej szczegółowe porady dla członków.

Instytut Specjalistów ds. Bezpieczeństwa Informacji (IISP) jest niezależną organizacją non-profit zarządzaną przez swoich członków, której głównym celem jest podnoszenie profesjonalizmu praktyków bezpieczeństwa informacji, a tym samym profesjonalizm całej branży. Instytut opracował ramy umiejętności IISP. Ramy te opisują zakres kompetencji oczekiwanych od specjalistów ds. bezpieczeństwa informacji i zapewniania informacji w skutecznym wykonywaniu ich ról. Został opracowany dzięki współpracy między organizacjami sektora prywatnego i publicznego, światowej sławy naukowcami i liderami bezpieczeństwa.

Niemiecki Federalny Urząd ds. Bezpieczeństwa Informacji (w języku niemieckim Bundesamt für Sicherheit in der Informationstechnik (BSI) ) BSI-Standards 100-1 do 100-4 to zestaw zaleceń obejmujących „metody, procesy, procedury, podejścia i środki dotyczące bezpieczeństwa informacji ". Metodologia BSI-Standard 100-2 IT-Grundschutz opisuje, w jaki sposób można wdrożyć i obsługiwać zarządzanie bezpieczeństwem informacji. Standard zawiera bardzo szczegółowy przewodnik, katalogi podstawowej ochrony IT (znane również jako katalogi IT-Grundschutz). Przed 2005 rokiem katalogi nosiły wcześniej nazwę „ IT Baseline Protection Manual”. Katalogi to zbiór dokumentów przydatnych do wykrywania i zwalczania słabych punktów środowiska IT (klaster IT) istotnych dla bezpieczeństwa. Zbiór obejmuje według stanu na wrzesień 2013 r. ponad 4400 stron ze wstępem i katalogami. -Podejście Grundschutz jest dostosowane do rodziny ISO/IEC 2700x.

Europejski Instytut Norm Telekomunikacyjnych ustandaryzował katalog wskaźników bezpieczeństwa informacji , na czele którego stoi Grupa Specyfikacji Przemysłowych (ISG) ISI.

Zobacz też

- Kopia zapasowa

- Bezpieczeństwo oparte na możliwościach

- Bezpieczeństwo komputerowe (cyberbezpieczeństwo)

- Naruszenie danych

- Bezpieczeństwo skoncentrowane na danych

- Architektura bezpieczeństwa informacji przedsiębiorstwa

- Bezpieczeństwo oparte na tożsamości

- Infrastruktura informacyjna

- Audyt bezpieczeństwa informacji

- Wskaźniki bezpieczeństwa informacji

- Zarządzanie bezpieczeństwem informacji

- Standardy bezpieczeństwa informacji

- Technologia informacyjna

- Audyt bezpieczeństwa technologii informatycznych

- ryzyko informatyczne

- Zarządzanie bezpieczeństwem ITIL

- Zabij łańcuch

- Lista certyfikatów bezpieczeństwa komputera

- Mobilne zabezpieczenia

- Usługi bezpieczeństwa sieci

- Inżynieria prywatności

- Oprogramowanie zapewniające prywatność

- Technologie zwiększające prywatność

- Błąd bezpieczeństwa

- Konwergencja zabezpieczeń

- Zarządzanie informacjami bezpieczeństwa

- Zarządzanie poziomem bezpieczeństwa

- Ustawa o bezpieczeństwie informacji

- Służba bezpieczeństwa (telekomunikacja)

- Pojedyncze logowanie

- Weryfikacja i walidacja

Dalsza lektura

- Anderson, K., „ Specjaliści ds. bezpieczeństwa IT muszą ewoluować, aby sprostać zmieniającym się rynkom ”, SC Magazine , 12 października 2006 r.

- Aceituno, V., „O paradygmatach bezpieczeństwa informacji”, ISSA Journal , wrzesień 2005.

- Dhillon, G., Zasady bezpieczeństwa systemów informatycznych: tekst i przypadki , John Wiley & Sons , 2007.

- Easttom, C. , Podstawy bezpieczeństwa komputerowego (2. wydanie) Pearson Education , 2011.

- Lambo, T., „ISO/IEC 27001: Przyszłość certyfikacji infosec”, ISSA Journal , listopad 2006.

- Dustin, D., „ Świadomość tego, jak wykorzystywane są Twoje dane i co z tym zrobić ”, „Blog CDR”, maj 2017 r.

Bibliografia

- Allen, Julia H. (2001). Przewodnik CERT po praktykach bezpieczeństwa systemu i sieci . Boston, MA: Addison-Wesley. ISBN 978-0-201-73723-3 .

- Krutz, Ronald L.; Russell Dean winorośli (2003). Przewodnik przygotowawczy CISSP (wydanie złote). Indianapolis, IN: Wiley. ISBN 978-0-471-26802-4 .

- Layton, Timothy P. (2007). Bezpieczeństwo informacji: projektowanie, wdrażanie, pomiary i zgodność . Boca Raton, Floryda: publikacje Auerbach. ISBN 978-0-8493-7087-8 .

- McNab, Chris (2004). Ocena bezpieczeństwa sieci . Sebastopol, Kalifornia: O'Reilly. ISBN 978-0-596-00611-2 .

- Peltier, Thomas R. (2001). Analiza ryzyka bezpieczeństwa informacji . Boca Raton, Floryda: publikacje Auerbach. ISBN 978-0-8493-0880-2 .

- Peltier, Thomas R. (2002). Zasady, procedury i standardy bezpieczeństwa informacji: wytyczne dotyczące skutecznego zarządzania bezpieczeństwem informacji . Boca Raton, Floryda: publikacje Auerbach. ISBN 978-0-8493-1137-6 .

- Biały, Grzegorz (2003). Kompleksowy przewodnik po egzaminach certyfikacyjnych Security+ . Emeryville, Kalifornia: McGraw-Hill/Osborne. ISBN 978-0-07-222633-1 .

- Dhillon, Gurpreet (2007). Zasady bezpieczeństwa systemów informatycznych: tekst i przypadki . NY: John Wiley & Sons. ISBN 978-0-471-45056-6 .

- Whitman, Michael; Mattord, Herbert (2017). Zasady Bezpieczeństwa Informacji . Cena . ISBN 978-1337102063 .

Linki zewnętrzne

- Wykres zasad DoD IA zarchiwizowany 2011-09-06 w Wayback Machine w witrynie internetowej DoD Information Assurance Technology Analysis Center.

- wzorce i praktyki Wyjaśnienie inżynierii bezpieczeństwa

- Otwarta architektura bezpieczeństwa — kontrole i wzorce do zabezpieczania systemów IT

- IWS – Rozdział dotyczący bezpieczeństwa informacji zarchiwizowany 08.11.2019 w Wayback Machine

- Książka Rossa Andersona „Inżynieria bezpieczeństwa”