Kryminalistyka urządzeń mobilnych

| Część serii poświęconej |

| kryminalistyce |

|---|

|

Kryminalistyka urządzeń mobilnych to dziedzina kryminalistyki cyfrowej związana z odzyskiwaniem dowodów cyfrowych lub danych z urządzenia mobilnego w warunkach prawidłowych . Wyrażenie urządzenie mobilne zwykle odnosi się do telefonów komórkowych ; jednak może również odnosić się do dowolnego urządzenia cyfrowego, które ma zarówno pamięć wewnętrzną, jak i możliwości komunikacyjne , w tym urządzenia PDA , urządzenia GPS i tablety .

Niektóre firmy komórkowe próbowały powielić model telefonów, co jest nielegalne. Tak więc co roku pojawia się tak wiele nowych modeli, co jest krokiem naprzód w kierunku kolejnych generacji. Proces klonowania telefonów komórkowych/urządzeń wykorzystywanych w przestępczości był szeroko znany przez kilka lat, ale kryminalistyczne badania urządzeń mobilnych to stosunkowo nowa dziedzina, której początki sięgają końca lat 90. i początku XXI wieku. Rozprzestrzenianie się telefonów (zwłaszcza smartfonów ) i innych urządzeń cyfrowych na rynku konsumenckim spowodowało zapotrzebowanie na badania kryminalistyczne urządzeń, któremu nie mogły sprostać istniejące techniki informatyki śledczej .

Urządzenia mobilne mogą być używane do zapisywania kilku rodzajów danych osobowych, takich jak kontakty, zdjęcia, kalendarze i notatki, wiadomości SMS i MMS . Smartfony mogą dodatkowo zawierać wideo, wiadomości e-mail, informacje o przeglądaniu stron internetowych, informacje o lokalizacji oraz wiadomości i kontakty z sieci społecznościowych.

Istnieje rosnące zapotrzebowanie na mobilną kryminalistykę z kilku powodów, a niektóre z głównych powodów to:

- Używanie telefonów komórkowych do przechowywania i przesyłania danych osobowych i firmowych

- Korzystanie z telefonów komórkowych w transakcjach internetowych

- Organy ścigania, przestępcy i urządzenia telefonów komórkowych

Analiza śledcza urządzeń mobilnych może być szczególnie trudna na wielu poziomach:

Istnieją dowody i wyzwania techniczne. Na przykład analiza witryny komórkowej wynikająca z wykorzystania zasięgu korzystania z telefonu komórkowego nie jest nauką ścisłą. W konsekwencji, chociaż możliwe jest określenie z grubsza strefy stacji komórkowej, z której wykonano lub odebrano połączenie, nie można jeszcze stwierdzić z jakąkolwiek dozą pewności, że połączenie z telefonu komórkowego pochodziło z określonej lokalizacji, np. adresu zamieszkania.

- Aby zachować konkurencyjność, producenci oryginalnego sprzętu często zmieniają obudowy telefonów komórkowych , struktury plików systemu operacyjnego , przechowywanie danych, usługi, urządzenia peryferyjne, a nawet złącza wtykowe i kable. W rezultacie egzaminatorzy kryminalistyczni muszą stosować inny proces kryminalistyczny w porównaniu z kryminalistyką komputerową .

- Pojemność pamięci masowej stale rośnie dzięki zapotrzebowaniu na coraz wydajniejsze urządzenia typu „minikomputer”.

- Nie tylko rodzaje danych, ale także sposób korzystania z urządzeń mobilnych stale ewoluują.

- Zachowanie w stanie hibernacji, w którym procesy są zawieszane, gdy urządzenie jest wyłączone lub bezczynne, ale jednocześnie pozostaje aktywne.

W wyniku tych wyzwań istnieje wiele różnych narzędzi do wydobywania dowodów z urządzeń mobilnych; żadne narzędzie ani metoda nie jest w stanie uzyskać wszystkich dowodów ze wszystkich urządzeń. Dlatego zaleca się, aby biegli sądowi, zwłaszcza ci, którzy chcą zostać biegłymi sądowymi, przeszli szeroko zakrojone szkolenie, aby zrozumieć, w jaki sposób każde narzędzie i metoda zdobywają dowody; w jaki sposób utrzymuje standardy solidności kryminalistycznej; oraz w jaki sposób spełnia wymagania prawne, takie jak standard Dauberta lub standard Frye'a .

Historia

Jako dziedzina badań kryminalistyczne badanie urządzeń mobilnych pochodzi z późnych lat 90. i początku XXI wieku. Rola telefonów komórkowych w przestępczości była od dawna uznawana przez organy ścigania. Wraz ze zwiększoną dostępnością takich urządzeń na rynku konsumenckim oraz szerszą gamą obsługiwanych przez nie platform komunikacyjnych (np. poczta elektroniczna, przeglądanie stron internetowych) wzrosło zapotrzebowanie na badania kryminalistyczne.

Wczesne próby zbadania urządzeń mobilnych wykorzystywały techniki podobne do pierwszych dochodzeń komputerowych: analizowanie zawartości telefonu bezpośrednio na ekranie i fotografowanie ważnych treści. Okazało się to jednak procesem czasochłonnym, a wraz ze wzrostem liczby urządzeń mobilnych śledczy wezwali do opracowania wydajniejszych sposobów wydobywania danych. Przedsiębiorczy mobilni egzaminatorzy kryminalistyczni czasami używali oprogramowania do synchronizacji telefonu komórkowego lub PDA do „tworzenia kopii zapasowych” danych urządzenia na komputerze kryminalistycznym w celu obrazowania, a czasami po prostu przeprowadzali analizę komputerową na dysku twardym podejrzanego komputera, na którym dane zostały zsynchronizowane. Jednak tego typu oprogramowanie mogło zapisywać w telefonie, jak również je odczytywać, i nie mogło odzyskać usuniętych danych.

Niektórzy eksperci medycyny sądowej stwierdzili, że mogą odzyskać nawet usunięte dane za pomocą skrzynek „flasher” lub „twister”, narzędzi opracowanych przez producentów OEM w celu „flashowania” pamięci telefonu w celu debugowania lub aktualizacji. Jednak skrzynki flasher są inwazyjne i mogą zmieniać dane; może być skomplikowany w użyciu; a ponieważ nie zostały opracowane jako narzędzia kryminalistyczne, nie przeprowadzają weryfikacji skrótów ani (w większości przypadków) ścieżek audytu. W przypadku fizycznych badań kryminalistycznych konieczne są zatem lepsze alternatywy.

Aby sprostać tym wymaganiom, pojawiły się komercyjne narzędzia, które pozwoliły egzaminatorom odzyskać pamięć telefonu przy minimalnym zakłóceniu i przeanalizować ją osobno. Z biegiem czasu te techniki komercyjne rozwinęły się dalej, a odzyskiwanie usuniętych danych z zastrzeżonych urządzeń mobilnych stało się możliwe za pomocą niektórych specjalistycznych narzędzi. Co więcej, narzędzia komercyjne zautomatyzowały nawet znaczną część procesu ekstrakcji, umożliwiając nawet minimalnie przeszkolonym osobom udzielającym pierwszej pomocy – które obecnie znacznie częściej spotykają podejrzanych z posiadanymi urządzeniami mobilnymi niż z komputerami – przeprowadzenie podstawowych ekstrakcji w celu segregacji i celów podglądu danych.

Profesjonalne aplikacje

Kryminalistyka urządzeń mobilnych jest najbardziej znana ze swojego zastosowania w dochodzeniach organów ścigania, ale jest również przydatna w wywiadach wojskowych , dochodzeniach korporacyjnych, dochodzeniach prywatnych , obronie karnej i cywilnej oraz wykrywaniu elektronicznym .

Rodzaje dowodów

Wraz z postępem technologii urządzeń mobilnych ilość i rodzaje danych, które można znaleźć na urządzeniu mobilnym , stale rosną. Dowody, które można potencjalnie odzyskać z telefonu komórkowego, mogą pochodzić z kilku różnych źródeł, w tym z pamięci telefonu, karty SIM i podłączonych kart pamięci, takich jak karty SD .

Tradycyjnie kryminalistyka telefonów komórkowych była kojarzona z odzyskiwaniem wiadomości SMS i MMS , a także dzienników połączeń, list kontaktów i informacji IMEI / ESN telefonu. Jednak nowsze generacje smartfonów zawierają również szersze spektrum informacji; z przeglądania stron internetowych, sieci bezprzewodowej , informacji geolokalizacyjnych (w tym geotagów zawartych w metadanych obrazu ), poczty e-mail i innych form bogatych mediów internetowych, w tym ważnych danych — takich jak usługi sieci społecznościowych posty i kontakty — teraz przechowywane w „aplikacjach” na smartfony.

Pamięć wewnętrzna

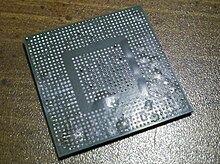

Obecnie w urządzeniach mobilnych stosowane są głównie pamięci typu flash typu NAND lub NOR.

Pamięć zewnętrzna

Zewnętrzne urządzenia pamięci to karty SIM , karty SD (powszechnie stosowane w urządzeniach GPS i telefonach komórkowych), karty MMC , karty CF i Memory Stick .

Logi usługodawcy

Chociaż technicznie nie jest to częścią analizy dochodzeniowej urządzeń mobilnych, szczegółowe zapisy połączeń (i czasami wiadomości tekstowe) od operatorów bezprzewodowych często służą jako „zapasowe” dowody uzyskane po zajęciu telefonu komórkowego. Są one przydatne, gdy historia połączeń i/lub wiadomości tekstowe zostały usunięte z telefonu lub gdy usługi oparte na lokalizacji nie są włączone. Rekordy szczegółów połączeń i witryna komórkowa zrzuty (wieży) mogą pokazywać lokalizację właściciela telefonu oraz to, czy był nieruchomy, czy poruszał się (tj. czy sygnał telefonu odbijał się od tej samej strony pojedynczej wieży, czy od różnych stron wielu wież wzdłuż określonej ścieżki podróży). Dane przewoźnika i dane urządzenia razem mogą być wykorzystywane do potwierdzania informacji z innych źródeł, na przykład z monitoringu wideo lub zeznań naocznych świadków; lub w celu określenia ogólnej lokalizacji, w której wykonano zdjęcie lub film bez geotagów.

Unia Europejska wymaga, aby jej kraje członkowskie zatrzymywały pewne dane telekomunikacyjne do wykorzystania w dochodzeniach. Obejmuje to dane dotyczące wykonanych i odebranych połączeń. Lokalizacja telefonu komórkowego może zostać ustalona, a te dane geograficzne również muszą zostać zachowane. Jednak w Stanach Zjednoczonych nie ma takiego wymogu i żadne normy nie określają, jak długo przewoźnicy powinni przechowywać dane ani nawet co muszą przechowywać. Na przykład wiadomości tekstowe mogą być przechowywane tylko przez tydzień lub dwa, podczas gdy dzienniki połączeń mogą być przechowywane od kilku tygodni do kilku miesięcy. Aby zmniejszyć ryzyko utraty dowodów, funkcjonariusze organów ścigania muszą przedłożyć przewoźnikowi list zabezpieczający, który następnie muszą poprzeć nakaz przeszukania .

Proces sądowy

Proces kryminalistyki dla urządzeń mobilnych zasadniczo odpowiada innym gałęziom kryminalistyki cyfrowej; jednak istnieją pewne szczególne obawy. Ogólnie proces można podzielić na trzy główne kategorie: zajęcie, nabycie i badanie/analiza. Nadal obowiązują inne aspekty procesu informatyki śledczej, takie jak przyjmowanie, walidacja, dokumentacja/raportowanie i archiwizacja.

Napad

Zajęcie urządzeń mobilnych podlega tym samym warunkom prawnym, co inne media cyfrowe. Telefony komórkowe będą często przywracane włączone; ponieważ celem zajęcia jest zachowanie dowodów, urządzenie będzie często transportowane w tym samym stanie, aby uniknąć wyłączenia, które spowodowałoby zmianę plików. Ponadto badacz lub osoba udzielająca pierwszej pomocy zaryzykowałaby aktywację blokady użytkownika.

Jednak pozostawienie włączonego telefonu wiąże się z innym ryzykiem: urządzenie nadal może nawiązać połączenie sieciowe/komórkowe. To może przynieść nowe dane, nadpisując dowody. Aby uniemożliwić połączenie, urządzenia mobilne będą często transportowane i sprawdzane z klatki (lub torby) Faradaya . Mimo to istnieją dwie wady tej metody. Po pierwsze, większość toreb czyni urządzenie bezużytecznym, ponieważ nie można używać jego ekranu dotykowego ani klawiatury. Można jednak nabyć specjalne klatki, które umożliwiają korzystanie z urządzenia z przezroczystą szybą i specjalnymi rękawiczkami. Zaletą tej opcji jest możliwość łączenia się również z innym sprzętem kryminalistycznym przy jednoczesnym blokowaniu połączenia sieciowego, a także ładowania urządzenia. Jeśli ta opcja jest niedostępna, wskazane jest odizolowanie sieci poprzez umieszczenie urządzenia Tryb samolotowy lub klonowanie karty SIM (technika, która może być również przydatna, gdy w urządzeniu całkowicie brakuje karty SIM).

Należy zauważyć, że chociaż ta technika może zapobiec uruchomieniu zdalnego czyszczenia (lub manipulacji) urządzenia, nie robi nic przeciwko lokalnemu przełącznikowi Umarlaka .

Nabytek

Drugim krokiem w procesie kryminalistycznym jest akwizycja , w tym przypadku zwykle odnosząca się do pobrania materiału z urządzenia (w porównaniu z obrazowaniem kopii bitowej stosowanym w kryminalistyce komputerowej).

Ze względu na zastrzeżony charakter telefonów komórkowych często nie jest możliwe pozyskiwanie danych przy wyłączonym zasilaniu; większość pozyskiwania urządzeń mobilnych odbywa się na żywo. W przypadku bardziej zaawansowanych smartfonów wykorzystujących zaawansowane zarządzanie pamięcią, podłączenie go do ładowarki i włożenie do klatki Faradaya może nie być dobrą praktyką. Urządzenie mobilne rozpoznałoby rozłączenie sieci i dlatego zmieniłoby swoje informacje o stanie, co może spowodować zapisanie danych przez menedżera pamięci.

Większość narzędzi do pozyskiwania danych dla urządzeń mobilnych ma charakter komercyjny i składa się ze sprzętu i oprogramowania, często zautomatyzowanego.

Badanie i analiza

Ponieważ coraz więcej urządzeń mobilnych korzysta z systemów plików wysokiego poziomu , podobnych do systemów plików komputerów, metody i narzędzia mogą zostać przejęte z dysków twardych lub wymagają jedynie niewielkich zmian.

System plików FAT jest zwykle używany w pamięci NAND . Różnicą jest rozmiar bloku , który jest większy niż 512 bajtów dla dysków twardych i zależy od typu używanej pamięci, np. typ NOR 64, 128, 256 i pamięć NAND 16, 128, 256 lub 512 kilobajtów .

Różne narzędzia programowe mogą wydobywać dane z obrazu pamięci. Można użyć wyspecjalizowanych i zautomatyzowanych produktów oprogramowania kryminalistycznego lub ogólnych przeglądarek plików, takich jak dowolny edytor szesnastkowy, do wyszukiwania cech nagłówków plików. Zaletą edytora heksadecymalnego jest głębszy wgląd w zarządzanie pamięcią, ale praca z edytorem heksadecymalnym oznacza dużo pracy ręcznej i systemu plików, a także znajomość nagłówków plików. Natomiast wyspecjalizowane oprogramowanie kryminalistyczne upraszcza wyszukiwanie i wyodrębnia dane, ale może nie znaleźć wszystkiego. AccessData , Sleuthkit , ESI Analyst i EnCase , by wymienić tylko niektóre, to oprogramowanie kryminalistyczne do analizy obrazów pamięci. Ponieważ nie ma narzędzia, które wyodrębnia wszystkie możliwe informacje, zaleca się użycie dwóch lub więcej narzędzi do badania. Obecnie (luty 2010) nie ma rozwiązania programowego umożliwiającego pobranie wszystkich dowodów z pamięci flash.

Typy akwizycji danych

Ekstrakcję danych z urządzeń mobilnych można sklasyfikować według kontinuum, zgodnie z którym metody stają się bardziej techniczne i „solidne z punktu widzenia kryminalistyki”, narzędzia stają się droższe, analiza trwa dłużej, egzaminatorzy potrzebują więcej szkoleń, a niektóre metody mogą nawet stać się bardziej inwazyjne.

Akwizycja ręczna

Badający wykorzystuje interfejs użytkownika do badania zawartości pamięci telefonu. Dlatego urządzenie jest używane normalnie, a egzaminator robi zdjęcia zawartości każdego ekranu. Ta metoda ma tę zaletę, że system operacyjny sprawia, że niepotrzebne jest używanie specjalistycznych narzędzi lub sprzętu do przekształcania surowych danych w informacje możliwe do interpretacji przez człowieka. W praktyce metoda ta jest stosowana w telefonach komórkowych, palmtopach i systemach nawigacyjnych . Wadą jest to, że można odzyskać tylko dane widoczne dla systemu operacyjnego; że wszystkie dane są dostępne tylko w formie zdjęć; a sam proces jest czasochłonny.

Akwizycja logiczna

Akwizycja logiczna oznacza kopiowanie bit po bicie obiektów pamięci logicznej (np. katalogów i plików), które znajdują się w pamięci logicznej (np. partycji systemu plików). Akwizycja logiczna ma tę zaletę, że struktury danych systemowych są łatwiejsze do wyodrębnienia i uporządkowania przez narzędzie. Wyodrębnianie logiczne polega na pozyskiwaniu informacji z urządzenia za pomocą interfejsu programowania aplikacji producenta oryginalnego sprzętu w celu synchronizacji zawartości telefonu z komputerem osobistym . Wyodrębnianie logiczne jest ogólnie łatwiejsze w obsłudze, ponieważ nie tworzy dużego binarnego obiektu blob . Jednak wykwalifikowany ekspert medycyny sądowej będzie w stanie wydobyć znacznie więcej informacji z fizycznej ekstrakcji.

Przejęcie systemu plików

Wyodrębnianie logiczne zwykle nie powoduje usunięcia żadnych informacji, ponieważ normalnie są one usuwane z systemu plików telefonu. Jednak w niektórych przypadkach — szczególnie w przypadku platform opartych na oprogramowaniu SQLite , takich jak iOS i Android — telefon może przechowywać plik bazy danych z informacjami, który nie zastępuje informacji, ale po prostu oznacza je jako usunięte i dostępne do późniejszego nadpisania. W takich przypadkach, jeśli urządzenie umożliwia do systemu plików za pośrednictwem interfejsu synchronizacji, możliwe jest odzyskanie usuniętych informacji. Wyodrębnianie systemu plików jest przydatne do zrozumienia struktury plików, historii przeglądania sieci lub korzystania z aplikacji, a także zapewnia egzaminatorowi możliwość przeprowadzenia analizy za pomocą tradycyjnych narzędzi do informatyki śledczej.

Akwizycja fizyczna

Fizyczna akwizycja oznacza kopiowanie bit po bicie całego fizycznego magazynu (np. pamięci flash ); dlatego jest to metoda najbardziej zbliżona do badania komputera osobistego . Fizyczna akwizycja ma tę zaletę, że umożliwia zbadanie usuniętych plików i pozostałości danych. Ekstrakcja fizyczna pozyskuje informacje z urządzenia poprzez bezpośredni dostęp do pamięci flash.

Generalnie jest to trudniejsze do osiągnięcia, ponieważ producent oryginalnego wyposażenia urządzenia musi zabezpieczyć się przed samowolnym odczytaniem pamięci; w związku z tym urządzenie może być zablokowane dla określonego operatora. Aby obejść to zabezpieczenie, dostawcy mobilnych narzędzi śledczych często opracowują własne programy ładujące , umożliwiające narzędziom śledczym dostęp do pamięci (a często także ominięcie haseł użytkownika lub blokad wzorców).

Ogólnie rzecz biorąc, fizyczna ekstrakcja jest podzielona na dwa etapy, fazę zrzutu i fazę dekodowania.

Przejęcie siłowe

Pozyskiwanie danych metodą brute force może być przeprowadzane przez zewnętrzne narzędzia typu brute force, które wysyłają serię kodów dostępu / haseł do urządzenia mobilnego. Jest to metoda czasochłonna, ale skuteczna. Technika ta wykorzystuje metodę prób i błędów w celu stworzenia prawidłowej kombinacji hasła lub kodu PIN w celu uwierzytelnienia dostępu do urządzenia mobilnego. Pomimo tego, że proces ten zajmuje dużo czasu, jest to nadal jedna z najlepszych metod do zastosowania, jeśli specjalista medycyny sądowej nie jest w stanie uzyskać kodu dostępu. Przy obecnym dostępnym oprogramowaniu i sprzęcie złamanie szyfrowania pliku haseł urządzenia mobilnego w celu uzyskania hasła stało się dość łatwe. Dwóch producentów upubliczniło się od czasu premiery iPhone'a 5, Cellebrite i GrayShift . Producenci ci są skierowani do organów ścigania i oddziałów policji. Urządzenie Cellebrite UFED Ultimate kosztuje ponad 40 000 USD, a system Grayshifts kosztuje 15 000 USD. Narzędzia do brutalnego wymuszania są podłączone do urządzenia i fizycznie wysyłają kody na urządzenia z systemem iOS, zaczynając od 0000 do 9999 w sekwencji, aż do pomyślnego wprowadzenia prawidłowego kodu. Po pomyślnym wprowadzeniu kodu następuje pełny dostęp do urządzenia i można rozpocząć pobieranie danych.

Narzędzia

Wczesne dochodzenia obejmowały ręczną analizę urządzeń mobilnych na żywo; z egzaminatorami fotografującymi lub spisującymi przydatne materiały do wykorzystania jako dowód. Bez sprzętu do fotografii kryminalistycznej, takiego jak Fernico ZRT , EDEC Eclipse lub Project-a-Phone , wiązało się to z ryzykiem modyfikacji zawartości urządzenia, a także pozostawieniem wielu części zastrzeżonego systemu operacyjnego niedostępnych.

W ostatnich latach pojawiło się wiele narzędzi sprzętowych/programowych służących do odzyskiwania logicznych i fizycznych dowodów z urządzeń mobilnych. Większość narzędzi składa się zarówno z części sprzętowej, jak i programowej. Sprzęt obejmuje szereg kabli do podłączenia urządzenia mobilnego do maszyny akwizycyjnej; oprogramowanie istnieje po to, aby wyodrębnić dowody, a czasami nawet je przeanalizować.

Ostatnio opracowano narzędzia kryminalistyczne dotyczące urządzeń mobilnych w tej dziedzinie. Jest to odpowiedź zarówno na zapotrzebowanie jednostek wojskowych na szybki i dokładny wywiad antyterrorystyczny, jak i na zapotrzebowanie organów ścigania na możliwości podglądu kryminalistycznego na miejscu zbrodni, wykonania nakazu przeszukania lub wymagających okoliczności. Takie mobilne narzędzia kryminalistyczne są często odporne na trudne warunki (np. pole bitwy) i nieostrożne traktowanie (np. upuszczenie lub zanurzenie w wodzie).

Ogólnie rzecz biorąc, ponieważ jedno narzędzie nie jest w stanie uchwycić wszystkich dowodów ze wszystkich urządzeń mobilnych, profesjonaliści zajmujący się medycyną mobilną zalecają, aby egzaminatorzy stworzyli całe zestawy narzędzi składające się z kombinacji narzędzi kryminalistycznych komercyjnych, open source, o szerokim i wąskim wsparciu, wraz z akcesoriami takich jak ładowarki akumulatorów, torby Faradaya lub inny sprzęt zakłócający sygnał i tak dalej.

Komercyjne narzędzia kryminalistyczne

Niektóre z obecnych narzędzi to Belkasoft Evidence Center, Cellebrite UFED , Oxygen Forensic Detective, Elcomsoft Mobile Forensic Bundle, Susteen Secure View, MOBILEdit Forensic Express i Micro Systemation XRY .

Niektóre narzędzia zostały dodatkowo opracowane w celu rozwiązania problemu rosnącego przestępczego wykorzystania telefonów wyprodukowanych z chińskimi chipsetami, w tym MediaTek (MTK), Spreadtrum i MStar . Takie narzędzia to CHINEX firmy Cellebrite i XRY PinPoint .

Otwarte źródło

Większość mobilnych narzędzi kryminalistycznych typu open source jest specyficzna dla platformy i ukierunkowana na analizę smartfonów. Chociaż BitPim nie został pierwotnie zaprojektowany jako narzędzie kryminalistyczne, był szeroko stosowany w telefonach CDMA, a także w telefonach LG VX4400/VX6000 i wielu telefonach komórkowych Sanyo Sprint.

Narzędzia fizyczne

Rozlutowywanie kryminalistyczne

Ostatnią i najbardziej inwazyjną metodą uzyskania obrazu pamięci, powszechnie nazywaną w branży techniką „Chip-Off”, jest wylutowanie nieulotnego układu pamięci i podłączenie go do czytnika układów pamięci. Ta metoda zawiera potencjalne niebezpieczeństwo całkowitego zniszczenia danych: możliwe jest zniszczenie chipa i jego zawartości ze względu na ciepło wymagane podczas wylutowywania. Przed wynalezieniem BGA można było podłączyć sondy do pinów układu pamięci i odzyskać pamięć za pomocą tych sond. Technika BGA łączy układy scalone bezpośrednio z płytką drukowaną przez stopione kulki lutownicze , tak że nie jest już możliwe podłączenie sond.

Wylutowywanie chipów odbywa się ostrożnie i powoli, aby ciepło nie zniszczyło chipa ani danych. Przed wylutowaniem chipa płytka drukowana jest wypalana w piecu w celu usunięcia pozostałej wody. Zapobiega to tzw. efektowi popcornu, przy którym pozostała woda wydmuchałaby pakiet chipów podczas rozlutowywania.

Istnieją głównie trzy metody topienia lutu: gorące powietrze, światło podczerwone i fazowanie pary. Technologia światła podczerwonego działa ze skupioną wiązką światła podczerwonego na określony układ scalony i jest stosowana w przypadku małych układów scalonych. Metody gorącego powietrza i pary nie mogą skupić się tak bardzo, jak technika na podczerwień.

Ponowne zbijanie chipów

Po wylutowaniu chipa proces ponownego kulkowania czyści chip i dodaje nowe cynowe kulki do chipa. Re-balling można wykonać na dwa różne sposoby.

- Pierwszym z nich jest użycie szablonu. Szablon jest zależny od wiórów i musi dokładnie pasować. Następnie na szablon nakłada się cynę lutowniczą. Po schłodzeniu puszki szablon jest usuwany iw razie potrzeby przeprowadzany jest drugi etap czyszczenia.

- Drugą metodą jest reballing laserowy. Tutaj szablon jest programowany w jednostce ponownego zwijania. Głowica łącząca (wygląda jak rurka/igła) jest automatycznie ładowana jedną kulą cyny ze zbiornika pojedynczej kulki lutowniczej. Kulka jest następnie podgrzewana za pomocą lasera, tak że kulka cynowo-lutownicza staje się płynna i spływa na oczyszczony chip. Natychmiast po stopieniu kulki laser wyłącza się i do głowicy wpada nowa kulka. Podczas przeładowywania głowica łącząca zespołu ponownego kulowania zmienia pozycję na następny kołek.

Trzecia metoda sprawia, że cały proces ponownego kulowania jest zbędny. Chip jest podłączony do adaptera za pomocą sprężyn w kształcie litery Y lub sprężynowych pinów pogo . Sprężyny w kształcie litery Y muszą mieć kulkę na sworzniu, aby ustanowić połączenie elektryczne, ale szpilki pogo można stosować bezpośrednio na podkładkach na chipie bez kulek.

Zaletą rozlutowywania kryminalistycznego jest to, że urządzenie nie musi być sprawne i można wykonać kopię bez żadnych zmian w oryginalnych danych. Wadą jest to, że urządzenia do ponownego zbijania kulek są drogie, więc proces ten jest bardzo kosztowny i istnieje pewne ryzyko całkowitej utraty danych. Dlatego rozlutowywanie kryminalistyczne powinno być wykonywane tylko przez doświadczone laboratoria.

JTAG

Istniejące znormalizowane interfejsy do odczytu danych są wbudowane w kilka urządzeń mobilnych, np. w celu uzyskania danych o pozycji z urządzeń GPS ( NMEA ) lub informacji o opóźnieniu z jednostek poduszek powietrznych.

Nie wszystkie urządzenia mobilne zapewniają taki ustandaryzowany interfejs i nie istnieje standardowy interfejs dla wszystkich urządzeń mobilnych, ale wszyscy producenci mają jeden wspólny problem. Miniaturyzacja części urządzeń otwiera pytanie, jak automatycznie testować funkcjonalność i jakość lutowanych zintegrowanych komponentów. W celu rozwiązania tego problemu grupa branżowa Joint Test Action Group (JTAG) opracowała technologię testową zwaną skanowaniem granicznym .

Pomimo standaryzacji istnieją cztery zadania, zanim interfejs urządzenia JTAG będzie mógł zostać użyty do odzyskania pamięci. Aby znaleźć właściwe bity w rejestrze skanowania granic, należy wiedzieć, które obwody procesora i pamięci są używane oraz w jaki sposób są one podłączone do magistrali systemowej. W przypadku braku dostępu z zewnątrz należy znaleźć punkty testowe dla interfejsu JTAG na płytce drukowanej i określić, który punkt testowy jest używany dla którego sygnału. Port JTAG nie zawsze jest lutowany ze złączami, przez co czasem trzeba rozebrać urządzenie i przelutować port dostępowy. Trzeba znać protokół odczytu pamięci i wreszcie ustalić prawidłowe napięcie, aby nie doszło do uszkodzenia układu.

Skanowanie granic tworzy pełny obraz kryminalistyczny pamięci ulotnej i nieulotnej . Ryzyko zmiany danych jest zminimalizowane, a układ pamięci nie musi być wylutowywany . Generowanie obrazu może być powolne i nie wszystkie urządzenia mobilne obsługują JTAG. Ponadto znalezienie testowego portu dostępu może być trudne.

Narzędzia wiersza poleceń

Polecenia systemowe

Urządzenia mobilne nie dają możliwości uruchamiania lub bootowania z płyty CD , łączenia się z udziałem sieciowym lub innym urządzeniem z czystymi narzędziami. Dlatego polecenia systemowe mogą być jedynym sposobem na uratowanie pamięci ulotnej urządzenia mobilnego. Przy ryzyku modyfikacji poleceń systemowych należy oszacować, czy pamięć ulotna jest naprawdę ważna. Podobny problem pojawia się, gdy nie ma dostępnego połączenia sieciowego i nie można podłączyć pamięci dodatkowej do urządzenia mobilnego, ponieważ obraz pamięci ulotnej musi być zapisany w wewnętrznej pamięci nieulotnej , gdzie przechowywane są dane użytkownika i najprawdopodobniej usunięte ważne dane zostaną utracone. Polecenia systemowe są najtańszą metodą, ale wiążą się z pewnym ryzykiem utraty danych. Każde użycie polecenia z opcjami i danymi wyjściowymi musi być udokumentowane.

Komendy AT

Polecenia AT to stare polecenia modemu , np. zestaw poleceń Hayesa i polecenia AT telefonu Motorola, dlatego można ich używać tylko na urządzeniu obsługującym modem. Za pomocą tych poleceń można uzyskać informacje tylko za pośrednictwem systemu operacyjnego , tak że nie można wyodrębnić usuniętych danych.

dd

W przypadku pamięci zewnętrznej i pendrive'a do wykonania kopii bitowej potrzebne jest odpowiednie oprogramowanie, np. unixowe polecenie dd . Ponadto dyski flash USB z ochroną pamięci nie wymagają specjalnego sprzętu i można je podłączyć do dowolnego komputera. Wiele dysków USB i kart pamięci jest wyposażonych w przełącznik blokady zapisu, którego można użyć do zapobiegania zmianom danych podczas wykonywania kopii.

Jeżeli pendrive nie posiada wyłącznika zabezpieczającego, można zastosować bloker do zamontowania dysku w trybie tylko do odczytu lub w wyjątkowym przypadku można wylutować układ pamięci . Do wykonania kopii karty SIM i karty pamięci potrzebują czytnika kart . Karta SIM jest rzetelnie analizowana, dzięki czemu możliwe jest odzyskanie (usuniętych) danych, takich jak kontakty czy wiadomości tekstowe.

System operacyjny Android zawiera polecenie dd. W poście na blogu poświęconym technikom kryminalistycznym systemu Android zademonstrowano metodę wyświetlania na żywo obrazu urządzenia z systemem Android za pomocą polecenia dd.

Niekryminalistyczne narzędzia komercyjne

Narzędzia Flashera

Narzędzie flasher to programowanie sprzętu i/lub oprogramowania, które może być użyte do programowania (flashowania) pamięci urządzenia, np. pamięci EEPROM lub pamięci flash . Narzędzia te pochodzą głównie od producenta lub centrów serwisowych w celu debugowania, naprawy lub usług aktualizacji. Mogą nadpisywać pamięć nieulotną, a niektóre, w zależności od producenta lub urządzenia, mogą również odczytywać pamięć w celu wykonania kopii, pierwotnie przeznaczonej jako kopia zapasowa. Pamięć można zabezpieczyć przed odczytem np. poleceniem programowym lub zniszczeniem bezpieczników w obwodzie odczytu.

Należy zauważyć, że nie uniemożliwiłoby to wewnętrznego zapisywania lub używania pamięci przez procesor . Narzędzia Flasher są łatwe do podłączenia i użytkowania, ale niektóre mogą zmieniać dane i mieć inne niebezpieczne opcje lub nie tworzyć pełnej kopii.

Kontrowersje

Ogólnie rzecz biorąc, nie ma standardu określającego obsługiwane urządzenie w konkretnym produkcie. Doprowadziło to do sytuacji, w której różni producenci różnie definiują obsługiwane urządzenie. Taka sytuacja znacznie utrudnia porównywanie produktów na podstawie dostarczonych przez producenta list obsługiwanych urządzeń. Na przykład urządzenie, w przypadku którego wyodrębnienie logiczne przy użyciu tylko jednego produktu tworzy listę wywołań wykonanych przez urządzenie, może być wymienione jako obsługiwane przez tego dostawcę, podczas gdy inny dostawca może uzyskać znacznie więcej informacji.

Ponadto różne produkty pobierają różne ilości informacji z różnych urządzeń. Prowadzi to do bardzo złożonego krajobrazu przy próbie przeglądu produktów. Ogólnie rzecz biorąc, prowadzi to do sytuacji, w której zdecydowanie zaleca się dokładne przetestowanie produktu przed zakupem. Dość często stosuje się co najmniej dwa produkty, które wzajemnie się uzupełniają.

Technologia telefonii komórkowej rozwija się w szybkim tempie. Wydaje się, że kryminalistyka cyfrowa dotycząca urządzeń mobilnych stoi w miejscu lub rozwija się powoli. Aby kryminalistyka telefonów komórkowych mogła nadążyć za cyklami wypuszczania na rynek telefonów komórkowych, należy opracować bardziej wszechstronne i dogłębne ramy oceny zestawów narzędzi kryminalistyki mobilnej oraz udostępnić w odpowiednim czasie dane dotyczące odpowiednich narzędzi i technik dla każdego typu telefonu.

Antykryminalistyka

Antykomputerowa kryminalistyka jest trudniejsza ze względu na mały rozmiar urządzeń i ograniczony dostęp do danych użytkownika. Niemniej jednak istnieją rozwiązania mające na celu zabezpieczenie pamięci w sprzęcie za pomocą obwodów zabezpieczających w procesorze i układzie pamięci, tak że układu pamięci nie można odczytać nawet po wylutowaniu.