OpenBSD

Darmowy, funkcjonalny i bezpieczny

| |

| |

| Deweloper | Theo de Raadt i in. |

|---|---|

| Napisane w | C , montaż , Perl , powłoka Unix |

| Rodzina OS | Uniksopodobny ( BSD ) |

| Stan roboczy | Aktualny |

| Model źródłowy | Otwarte źródło |

| Pierwsze wydanie | lipiec 1996 |

| Najnowsze wydanie | 7.2 (20 października 2022 ) |

| Magazyn | |

| Menedżer pakietów | Narzędzia pakietu OpenBSD |

| Platformy | Alfa , x86-64 , ARMv7 , ARMv8 (64-bitowy) , PA-RISC , IA-32 , LANDISK , Loongson , Omron LUNA-88K , MIPS64 , macppc, PowerPC , 64-bitowy RISC-V , SPARC64 |

| Typ jądra | Monolityczny |

| Strefa użytkownika | BSD |

Domyślny interfejs użytkownika |

Zmodyfikowany pdksh , X11 ( FVWM ) |

| Licencja | BSD , ISC , inne licencje zezwalające |

| Oficjalna strona internetowa | |

OpenBSD to skoncentrowany na bezpieczeństwie , wolny i otwarty system operacyjny podobny do Uniksa , oparty na Berkeley Software Distribution (BSD). Theo de Raadt stworzył OpenBSD w 1995 roku, tworząc rozwidlenie NetBSD 1.0. Według strony internetowej projekt OpenBSD kładzie nacisk na „przenośność, standaryzację, poprawność, proaktywne bezpieczeństwo i zintegrowaną kryptografię”.

Projekt OpenBSD utrzymuje przenośne wersje wielu podsystemów jako pakiety dla innych systemów operacyjnych. Ze względu na preferowaną licencję BSD projektu, wiele komponentów jest ponownie wykorzystywanych w projektach oprogramowania własnościowego i sponsorowanych przez korporacje. Kod zapory w macOS firmy Apple jest oparty na kodzie zapory PF OpenBSD , standardowa biblioteka Bionic C systemu Android jest oparta na kodzie OpenBSD, LLVM używa wyrażeń regularnych OpenBSD Library, a Windows 10 używa OpenSSH (OpenBSD Secure Shell) z LibreSSL .

Słowo „open” w nazwie OpenBSD odnosi się do dostępności kodu źródłowego systemu operacyjnego w Internecie , chociaż słowo „open” w nazwie OpenSSH oznacza „OpenBSD”. Odnosi się to również do szerokiej gamy platform sprzętowych obsługiwanych przez system.

Historia

W grudniu 1994 roku Theo de Raadt , członek-założyciel projektu NetBSD , został poproszony o rezygnację z podstawowego zespołu NetBSD z powodu nieporozumień i konfliktów z innymi członkami zespołu NetBSD. W październiku 1995 roku De Raadt założył OpenBSD, nowy projekt rozwidlony z NetBSD 1.0. Pierwsze wydanie, OpenBSD 1.2, zostało wydane w lipcu 1996 roku, a następnie OpenBSD 2.0 w październiku tego samego roku. Od tego czasu projekt wydaje wersję co sześć miesięcy, z których każda jest obsługiwana przez jeden rok.

W dniu 25 lipca 2007 roku, deweloper OpenBSD, Bob Beck, ogłosił utworzenie OpenBSD Foundation , kanadyjskiej organizacji non-profit utworzonej w celu „działania jako pojedynczy punkt kontaktowy dla osób i organizacji wymagających podmiotu prawnego do czynienia, gdy chcą wspierać OpenBSD ”.

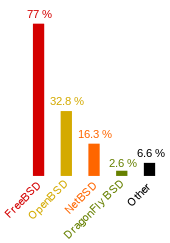

Statystyki użycia

Trudno jest określić, jak szeroko używany jest OpenBSD, ponieważ programiści nie publikują ani nie zbierają statystyk użytkowania.

We wrześniu 2005 roku BSD Certification Group przeprowadziła ankietę wśród 4330 indywidualnych użytkowników BSD, wykazując, że 32,8% korzystało z OpenBSD, za FreeBSD z 77%, przed NetBSD z 16,3% i DragonFly BSD z 2,6%. Jednak autorzy tej ankiety wyjaśnili, że nie jest ona ani „wyczerpująca”, ani „całkowicie dokładna”, ponieważ ankieta była rozpowszechniana głównie za pośrednictwem list mailingowych, forów i ustnie. To w połączeniu z innymi czynnikami, takimi jak brak grupy kontrolnej, proces wstępnej selekcji lub znaczny zasięg poza społecznością BSD, sprawia, że ankieta nie jest wiarygodna w ocenie wykorzystania BSD na całym świecie.

Używa

Urządzenia sieciowe

OpenBSD posiada solidny stos sieciowy TCP/IP i może być używany jako router lub bezprzewodowy punkt dostępowy . Rozszerzenia bezpieczeństwa OpenBSD , wbudowana kryptografia i filtr pakietów czynią go odpowiednim do celów bezpieczeństwa, takich jak zapory ogniowe , systemy wykrywania włamań i bramy VPN .

Kilka zastrzeżonych systemów opartych jest na OpenBSD, w tym urządzenia firmy Armorlogic (zapora aplikacji sieciowych Profense), Calyptix Security, GeNUA, RTMX i .vantronix.

Zagraniczne systemy operacyjne

Niektóre wersje usług firmy Microsoft dla systemu UNIX , rozszerzenia systemu operacyjnego Windows w celu zapewnienia funkcjonalności podobnej do systemu Unix, wykorzystują znaczną część bazy kodu OpenBSD zawartej w pakiecie interoperacyjności Interix , opracowanym przez firmę Softway Systems Inc., którą Microsoft nabył w 1999 r. Core Force, produkt zabezpieczający dla systemu Windows, jest oparty na zaporze pf OpenBSD . Zapora pf występuje również w innych systemach operacyjnych: w tym FreeBSD i macOS .

Komputery osobiste

OpenBSD jest dostarczany z Xenocara , implementacją systemu X Window , i jest odpowiedni jako system operacyjny dla komputerów osobistych , w tym laptopów. Od września 2018 r. OpenBSD zawiera około 8000 pakietów w swoim repozytorium oprogramowania , w tym środowiska graficzne, takie jak GNOME , Plazma 4 i Xfce , oraz przeglądarki internetowe, takie jak Firefox i Chromium . Projekt zawiera również trzy menedżery okien w głównej dystrybucji: cwm , FVWM (część domyślnej konfiguracji Xenocara) i twm .

Serwery

OpenBSD zawiera pełny zestaw serwerów i może być skonfigurowany jako serwer pocztowy , serwer WWW , serwer FTP , serwer DNS , router , zapora ogniowa , serwer plików NFS lub dowolna ich kombinacja. Od wersji 6.8 OpenBSD jest również dostarczany z natywną obsługą WireGuard w jądrze .

Bezpieczeństwo

Wkrótce po stworzeniu OpenBSD, De Raadt skontaktowała się z lokalną firmą zajmującą się oprogramowaniem zabezpieczającym o nazwie Secure Networks (później przejętą przez McAfee ). Opracowywali bezpieczeństwa sieci o nazwie Ballista, które miało wykrywać i wykorzystywać luki w zabezpieczeniach oprogramowania. Zbiegło się to z zainteresowaniem De Raadta bezpieczeństwem, więc obaj współpracowali aż do wydania OpenBSD 2.3. Ta współpraca pomogła zdefiniować bezpieczeństwo jako główny cel projektu OpenBSD.

OpenBSD zawiera wiele funkcji zaprojektowanych w celu poprawy bezpieczeństwa, takich jak:

- Bezpieczne alternatywy dla funkcji POSIX w standardowej bibliotece C, takie jak

strlcatdlastrcatistrlcpydlastrcpy - Modyfikacje łańcucha narzędzi, w tym sprawdzanie granic statycznych

- Techniki ochrony pamięci chroniące przed nieprawidłowym dostępem, takie jak ProPolice i funkcja ochrony strony W^X

- Silna kryptografia i randomizacja

- Wywołania systemowe i ograniczenia dostępu do systemu plików w celu ograniczenia możliwości procesu

Aby zmniejszyć ryzyko wystąpienia luki w zabezpieczeniach lub błędnej konfiguracji umożliwiającej eskalację uprawnień , napisano lub zaadaptowano wiele programów do wykorzystywania separacji uprawnień , cofania uprawnień i chrootowania . Separacja uprawnień jest techniką zapoczątkowaną w OpenBSD i zainspirowaną zasadą najmniejszych uprawnień , w której program jest dzielony na dwie lub więcej części, z których jedna wykonuje operacje uprzywilejowane, a druga — prawie zawsze większa część kodu — działa bez uprawnień . Cofnięcie uprawnień jest podobne i polega na wykonywaniu przez program wszelkich niezbędnych operacji z uprawnieniami, z którymi zaczyna, a następnie ich odrzucaniu. Chrootowanie polega na ograniczeniu aplikacji do jednej sekcji system plików , uniemożliwiając mu dostęp do obszarów zawierających pliki prywatne lub systemowe. Deweloperzy zastosowali te ulepszenia w wersjach OpenBSD wielu popularnych aplikacji, takich jak tcpdump , file , tmux , smtpd i syslogd .

Deweloperzy OpenBSD odegrali kluczową rolę w stworzeniu i rozwoju OpenSSH (aka OpenBSD Secure Shell), który jest rozwijany w repozytoriach OpenBSD CVS. OpenBSD Secure Shell jest oparty na oryginalnym SSH . Po raz pierwszy pojawił się w OpenBSD 2.6 i jest obecnie zdecydowanie najpopularniejszym klientem i serwerem SSH, dostępnym w wielu systemach operacyjnych.

Projekt ma politykę ciągłego audytu kodu źródłowego pod kątem problemów, pracy, którą programista Marc Espie opisał jako „nigdy nie ukończoną… bardziej kwestia procesu niż polowania na konkretny błąd”. Następnie wymienił kilka typowych kroków po znalezieniu błędu, w tym zbadanie całego drzewa źródłowego pod kątem tych samych i podobnych problemów, „próbowanie ustalenia, czy dokumentacja powinna zostać poprawiona” i zbadanie, czy „jest to możliwe aby rozszerzyć kompilator , aby ostrzegał przed tym konkretnym problemem”.

Rekord bezpieczeństwa

Witryna internetowa OpenBSD zawiera wyraźne odniesienie do historii bezpieczeństwa systemu. Do czerwca 2002 roku brzmiało to:

Pięć lat bez zdalnej dziury w domyślnej instalacji!

W czerwcu 2002 roku Mark Dowd z Internet Security Systems ujawnił błąd w kodzie OpenSSH implementującym uwierzytelnianie wyzwanie-odpowiedź . Ta luka w domyślnej instalacji OpenBSD umożliwiła atakującemu zdalny dostęp do konta root , co było niezwykle groźne nie tylko dla OpenBSD, ale także dla dużej liczby innych systemów operacyjnych, które korzystały w tym czasie z OpenSSH. Problem ten wymusił dostosowanie hasła na stronie OpenBSD do:

Jedna zdalna dziura w domyślnej instalacji w ciągu prawie 6 lat!

Cytat pozostawał niezmieniony w miarę upływu czasu, aż do 13 marca 2007 r., Kiedy Alfredo Ortega z Core Security Technologies ujawnił lukę w zabezpieczeniach zdalnych związanych z siecią. Cytat został następnie zmieniony na:

Tylko dwie zdalne dziury w domyślnej instalacji, w cholernie długim czasie!

To stwierdzenie zostało skrytykowane, ponieważ domyślna instalacja zawiera niewiele uruchomionych usług, a wiele przypadków użycia wymaga dodatkowych usług. Ponadto, ponieważ drzewo portów zawiera niezweryfikowane oprogramowanie innych firm , użytkownicy mogą łatwo naruszyć bezpieczeństwo, instalując lub niewłaściwie konfigurując pakiety. Projekt utrzymuje jednak, że slogan ma odnosić się do domyślnej instalacji i że jest pod tym względem poprawny.

Jedną z fundamentalnych idei stojących za OpenBSD jest dążenie do tego, aby systemy były domyślnie proste, czyste i bezpieczne . Domyślna instalacja jest dość minimalna, co według projektu ma zapewnić, że początkujący użytkownicy „nie muszą z dnia na dzień zostać ekspertami ds. Bezpieczeństwa”, co pasuje do praktyk open source i audytu kodu, które są uważane za ważne elementy systemu bezpieczeństwa .

Domniemany backdoor

W dniu 11 grudnia 2010 r. Gregory Perry, były konsultant techniczny Federalnego Biura Śledczego (FBI), wysłał e-mail do De Raadt, twierdząc, że FBI zapłaciło niektórym byłym programistom OpenBSD 10 lat przed wstawieniem backdoorów do OpenBSD Cryptographic Framework . De Raadt upublicznił e-mail 14 grudnia, przesyłając go na listę mailingową openbsd-tech i zasugerował audyt IPsec baza kodów. De Raadt sceptycznie odniósł się do raportu i zaprosił wszystkich programistów do niezależnego przejrzenia odpowiedniego kodu. W następnych tygodniach błędy zostały naprawione, ale nie znaleziono żadnych dowodów na istnienie backdoorów. De Raadt stwierdził: „Wierzę, że NetSec prawdopodobnie został zatrudniony do napisania rzekomych backdoorów. Gdyby zostały napisane, nie sądzę, aby trafiły do naszego drzewa. Mogły zostać wdrożone jako ich własny produkt”.

Krytyka

W grudniu 2017 r. Ilja van Sprundel, dyrektor IOActive , wygłosił wykład w CCC oraz DEF CON , zatytułowany „Czy wszystkie BSD są tworzone jednakowo? — badanie luk w jądrze BSD”, w którym stwierdził, że chociaż OpenBSD był wyraźny zwycięzca BSD pod względem bezpieczeństwa, „Błędy są nadal łatwe do znalezienia w tych jądrach, nawet w OpenBSD”.

Dwa lata później, w 2019 roku, w CCC wygłoszono wykład zatytułowany „Systematyczna ocena środków zaradczych OpenBSD”, w którym argumentowano, że chociaż OpenBSD ma pewne skuteczne środki zaradcze, znaczna część z nich jest „w najlepszym razie bezużyteczna i oparta na czystym szczęściu i przesądach ”, opowiadając się za bardziej racjonalnym podejściem do ich projektowania.

Kompatybilność sprzętowa

Obsługiwane platformy i urządzenia są wymienione w uwagach dotyczących obsługiwanych platform OpenBSD. Inne konfiguracje również mogą działać, ale po prostu nie zostały jeszcze przetestowane ani udokumentowane. Zgrubne, automatycznie wyodrębniane listy obsługiwanych identyfikatorów urządzeń są dostępne w repozytorium strony trzeciej.

Podprojekty

Wiele projektów open source rozpoczęło się jako komponenty OpenBSD, w tym:

- bioctl , ogólny interfejs zarządzania RAID podobny do ifconfig

- CARP , bezpłatna alternatywa dla opatentowanych przez Cisco protokołów redundancji HSRP / VRRP

- cwm , układający się w stos menedżer okien

- doas , bezpieczniejszy zamiennik sudo

- OpenBSD httpd, implementacja httpd

- hw.sensors , platforma czujników używana przez ponad 100 kierowców

- LibreSSL , implementacja protokołów SSL i TLS rozwidlona z OpenSSL 1.0.1g

- OpenBGPD , implementacja BGP-4

- OpenIKED , implementacja IKEv2

- OpenNTPD , prostsza alternatywa dla demona NTP ntp.org

- OpenOSPFD , implementacja OSPF

- OpenSMTPD , demon SMTP z obsługą IPv4 / IPv6 , PAM , Maildir i domen wirtualnych

- OpenSSH , implementacja SSH

- PF , stanowa zapora ogniowa IPv4 / IPv6 z obsługą NAT , PAT , QoS i normalizacji ruchu

- pfsync , protokół synchronizacji stanu zapory dla PF z obsługą wysokiej dostępności za pomocą CARP

- sndio , kompaktowy framework audio i MIDI

- spamd , filtr spamu z obsługą szarej listy zaprojektowany do współpracy z PF

- Xenocara , dostosowana infrastruktura kompilacji X.Org

Niektóre podsystemy zostały zintegrowane z innymi systemami operacyjnymi BSD, a wiele z nich jest dostępnych jako pakiety do użytku w innych systemach typu Unix.

Administrator Linuksa, Carlos Fenollosa, skomentował przejście z Linuksa na OpenBSD, że system jest wierny filozofii Uniksa polegającej na małych, prostych narzędziach, które dobrze ze sobą współpracują: „Niektóre podstawowe komponenty celowo nie są tak bogate w funkcje. Ponieważ 99% serwerów nie potrzebują elastyczności Apache, httpd OpenBSD będzie działać dobrze, będzie bezpieczniejszy i prawdopodobnie szybszy”. Scharakteryzował stosunek społeczności programistów do komponentów w następujący sposób: „Kiedy społeczność decyduje, że jakiś moduł jest do niczego, opracowują nowy od podstaw. OpenBSD ma własny NTPd, SMTPd, a ostatnio HTTPd. Działają świetnie”. W rezultacie OpenBSD jest stosunkowo płodny w tworzeniu komponentów, które są szeroko ponownie wykorzystywane przez inne systemy.

domyślnie uruchamia prawie wszystkie swoje standardowe demony w strukturach bezpieczeństwa chroot i privsep , jako część utwardzania systemu podstawowego.

Calgary Internet Exchange powstał w 2012 roku, częściowo w celu zaspokojenia potrzeb projektu OpenBSD.

rozpoczął się rozwój Isotop, francuskiego projektu mającego na celu dostosowanie OpenBSD do komputerów stacjonarnych i laptopów, przy użyciu xfce , a następnie dwm .

Komponenty innych firm

OpenBSD zawiera wiele komponentów firm trzecich , wiele z poprawkami specyficznymi dla OpenBSD, takimi jak X.Org , Clang (domyślny kompilator na kilku architekturach ), GCC , Perl , NSD , Unbound , ncurses , GNU binutils , GDB i AWK .

Rozwój

Rozwój jest ciągły, a zarządzanie zespołem otwarte i wielopoziomowe. Każdy, kto ma odpowiednie umiejętności, może wnieść swój wkład, przy czym prawa do zaangażowania są przyznawane na podstawie zasług, a De Raadt pełni rolę koordynatora. W ciągu roku wydawane są dwie oficjalne wersje, z numerem wersji zwiększanym o 0,1, z których każda jest obsługiwana przez dwanaście miesięcy (dwa cykle wydawnicze). Wydania migawek są również dostępne w częstych odstępach czasu.

Łatki konserwacyjne dla obsługiwanych wydań mogą być stosowane przy użyciu syspatch, ręcznie lub poprzez aktualizację systemu względem gałęzi patch repozytorium źródłowego CVS dla tej wersji. Alternatywnie administrator systemu może zdecydować się na aktualizację do następnej wersji migawki za pomocą sysupgrade lub gałęzi -current repozytorium CVS, aby uzyskać przedpremierowy dostęp do ostatnio dodanych funkcji. Narzędzie sysupgrade może również dokonać aktualizacji do najnowszej stabilnej wersji.

Ogólne jądro OpenBSD dostarczane domyślnie jest zdecydowanie zalecane dla użytkowników końcowych, w przeciwieństwie do systemów operacyjnych, które zalecają dostosowywanie jądra przez użytkownika.

Pakiety spoza systemu podstawowego są utrzymywane przez CVS poprzez drzewo portów i są odpowiedzialnością poszczególnych opiekunów, zwanych porterami. Oprócz utrzymywania aktualnej gałęzi, od porterów oczekuje się stosowania odpowiednich poprawek błędów i poprawek konserwacyjnych do gałęzi ich pakietu dla obsługiwanych wydań OpenBSD. Porty na ogół nie podlegają takim samym ciągłym audytom jak system podstawowy z powodu braku siły roboczej.

Pakiety binarne są budowane centralnie z drzewa portów dla każdej architektury. Ten proces jest stosowany dla bieżącej wersji, dla każdej obsługiwanej wersji i dla każdej migawki. Zaleca się, aby administratorzy korzystali z mechanizmu pakietów zamiast budować pakiet z drzewa portów, chyba że muszą wykonać własne zmiany w źródle.

Deweloperzy OpenBSD regularnie spotykają się na specjalnych wydarzeniach zwanych hackathonami , gdzie „siadają i kodują”, kładąc nacisk na produktywność.

Większość nowych wydawnictw zawiera piosenkę.

Open source i otwarta dokumentacja

OpenBSD jest znany z wysokiej jakości dokumentacji.

Kiedy tworzono OpenBSD, De Raadt zdecydował, że kod źródłowy powinien być dostępny do czytania dla każdego. W tamtym czasie mały zespół programistów miał na ogół dostęp do kodu źródłowego projektu. Chuck Cranor i De Raadt doszli do wniosku, że ta praktyka jest „sprzeczna z filozofią open source” i niewygodna dla potencjalnych współpracowników. Cranor i De Raadt wspólnie stworzyli pierwszy publiczny, anonimowy serwer systemu kontroli wersji . Decyzja De Raadta pozwoliła użytkownikom „przyjąć bardziej aktywną rolę” i potwierdziła zaangażowanie projektu w otwarty dostęp. OpenBSD wyróżnia się ciągłym używaniem CVS (dokładniej niewydany, zarządzany przez OpenBSD rozwidlenie o nazwie OpenCVS), podczas gdy większość innych projektów, które go używały, zostało przeniesionych do innych systemów.

OpenBSD nie zawiera sterowników binarnych o zamkniętym kodzie źródłowym w drzewie źródłowym ani kodu wymagającego podpisania umów o zachowaniu poufności .

Ponieważ OpenBSD ma siedzibę w Kanadzie, nie obowiązują żadne amerykańskie ograniczenia eksportowe dotyczące kryptografii, co pozwala dystrybucji na pełne wykorzystanie nowoczesnych algorytmów szyfrowania. Na przykład przestrzeń wymiany jest podzielona na małe sekcje, a każda sekcja jest szyfrowana własnym kluczem, co zapewnia, że poufne dane nie wyciekną do niezabezpieczonej części systemu.

OpenBSD losuje różne zachowania aplikacji, czyniąc je mniej przewidywalnymi, a tym samym trudniejszymi do zaatakowania. Na przykład identyfikatory PID są tworzone i losowo kojarzone z procesami; wywołanie systemowe wiązania używa losowych numerów portów ; pliki są tworzone z losowymi i-węzłów ; a datagramy IP mają losowe identyfikatory. Takie podejście pomaga również ujawnić błędy w jądrze i programach przestrzeni użytkownika.

Polityka OpenBSD dotycząca otwartości rozciąga się na dokumentację sprzętową: na slajdach do prezentacji z grudnia 2006 roku De Raadt wyjaśnił, że bez niej „programiści często popełniają błędy, pisząc sterowniki” i wskazał, że „[o mój Boże, udało mi się to uruchomić ] pośpiech jest trudniejszy do osiągnięcia, a niektórzy programiści po prostu się poddają”. Następnie powiedział, że sterowniki binarne dostarczane przez dostawców są niedopuszczalne do włączenia do OpenBSD, że „nie mają zaufania do plików binarnych dostawców działających w naszym jądrze” i że „nie ma sposobu, aby je naprawić… kiedy się psują ”.

Koncesjonowanie

OpenBSD utrzymuje ścisłą politykę licencyjną , preferując licencję ISC i inne warianty licencji BSD . Projekt ma na celu „zachowanie ducha oryginalnych praw autorskich Berkeley Unix ”, co pozwoliło na „stosunkowo nieobciążoną dystrybucję źródeł Unix”. Powszechnie stosowana Licencja Apache i Powszechna Licencja Publiczna GNU są uważane za zbyt restrykcyjne.

W czerwcu 2001 r., wywołany obawami dotyczącymi modyfikacji treści licencji IPFilter przez Darrena Reeda, podjęto systematyczny audyt licencji portów i drzew źródłowych OpenBSD. Stwierdzono, że kod w ponad stu plikach w całym systemie jest nielicencjonowany, niejednoznacznie licencjonowany lub używany niezgodnie z warunkami licencji. Aby upewnić się, że wszystkie licencje są przestrzegane, podjęto próbę skontaktowania się ze wszystkimi odpowiednimi właścicielami praw autorskich: niektóre fragmenty kodu usunięto, wiele zastąpiono, a inne, takie jak narzędzia do routingu multiemisji mrinfo i map - mbone , zostały ponownie licencjonowane , aby OpenBSD mógł nadal z nich korzystać. Podczas tego audytu usunięto również całe oprogramowanie wyprodukowane przez Daniela J. Bernsteina . W tamtym czasie Bernstein zażądał, aby wszystkie zmodyfikowane wersje jego kodu zostały przez niego zatwierdzone przed redystrybucją, na co programiści OpenBSD nie chcieli poświęcać czasu ani wysiłku.

Ze względu na kwestie licencyjne zespół OpenBSD ponownie zaimplementował oprogramowanie od podstaw lub zaadoptował odpowiednie istniejące oprogramowanie. Na przykład programiści OpenBSD stworzyli filtr pakietów PF po nałożeniu niedopuszczalnych ograniczeń na IPFilter . PF pojawił się po raz pierwszy w OpenBSD 3.0 i jest obecnie dostępny w wielu innych systemach operacyjnych. Deweloperzy OpenBSD zastąpili również narzędzia na licencji GPL (takie jak CVS i pkg-config ) ich odpowiednikami z licencją permisywną .

Finansowanie

Chociaż system operacyjny i jego przenośne komponenty są używane w produktach komercyjnych, De Raadt twierdzi, że niewielka część funduszy na projekt pochodzi z branży: „tradycyjnie całe nasze finansowanie pochodziło z darowizn użytkowników i użytkowników kupujących nasze płyty CD (inne nasze produkty nie „tak naprawdę nie zarabiamy dużo pieniędzy). Oczywiście nie było to dużo pieniędzy”.

Przez dwa lata na początku 2000 roku projekt był finansowany przez DARPA , która „opłaciła pensje 5 osobom za pracę w pełnym wymiarze godzin, kupiła sprzęt za około 30 000 USD i zapłaciła za 3 hackathony” od POSSE projekt .

W 2006 roku projekt OpenBSD napotkał trudności finansowe. Fundacja Mozilla i GoDaddy należą do organizacji, które pomogły OpenBSD przetrwać. Jednak De Raadt wyraził zaniepokojenie asymetrią finansowania: „Myślę, że składki powinny pochodzić przede wszystkim od dostawców, po drugie od użytkowników korporacyjnych, a po trzecie od użytkowników indywidualnych. Ale reakcja była prawie całkowicie odwrotna, z prawie Stosunek 15 do 1 dolara na korzyść małych ludzi. Wielkie dzięki, mali ludzie!"

W dniu 14 stycznia 2014 r. Bob Beck wystosował wniosek o dofinansowanie kosztów energii elektrycznej. Jeśli nie znaleziono trwałego finansowania, Beck zasugerował, że projekt OpenBSD zostanie zamknięty. Projekt wkrótce otrzymał darowiznę w wysokości 20 000 USD od Mircei Popescu, rumuńskiego twórcy giełdy bitcoinów MPEx, opłaconą w bitcoinach . W odpowiedzi na apel projekt zebrał 150 000 USD, co umożliwiło opłacenie rachunków i zabezpieczenie krótkoterminowej przyszłości.

Fundacji OpenBSD

| Tworzenie | 25 lipca 2007 |

|---|---|

| Założyciel | programiści OpenBSD |

| Status prawny | Organizacja non-profit |

| Lokalizacja | |

| Strona internetowa |

Fundacja OpenBSD jest kanadyjską federalną organizacją non-profit założoną w ramach projektu OpenBSD jako „ pojedynczy punkt kontaktowy dla osób i organizacji wymagających osobowości prawnej, gdy chcą wspierać OpenBSD”. Został ogłoszony publicznie przez programistę OpenBSD, Boba Becka, 25 lipca 2007 r. Służy również jako prawne zabezpieczenie innych projektów powiązanych z OpenBSD, w tym OpenSSH , OpenBGPD , OpenNTPD , OpenCVS , OpenSMTPD i LibreSSL .

Od 2014 roku kilka dużych datków na Fundację OpenBSD pochodziło od korporacji, takich jak Microsoft, Facebook i Google, a także Core Infrastructure Initiative .

W 2015 roku Microsoft został pierwszym darczyńcą fundacji na poziomie złotym, przekazując od 25 000 do 50 000 dolarów na wsparcie rozwoju OpenSSH, który został zintegrowany z PowerShell w lipcu, a później z Windows Server w 2018 roku. Inni darczyńcy to Google, Facebook i DuckDuckGo .

Podczas kampanii zbierania funduszy w latach 2016 i 2017 chińska firma Smartisan była głównym darczyńcą finansowym Fundacji OpenBSD.

Dystrybucja

OpenBSD jest swobodnie dostępny na różne sposoby: źródło może być pobierane przez anonimowe CVS , a wersje binarne i migawki rozwojowe mogą być pobierane przez FTP, HTTP i rsync. Gotowe zestawy CD-ROM do wersji 6.0 można zamówić online za niewielką opłatą, wraz z zestawem naklejek i kopią piosenki przewodniej wydania. Te, wraz z ich grafiką i innymi bonusami, były jednym z nielicznych źródeł dochodu projektu, finansowania sprzętu, usług internetowych i innych wydatków. Począwszy od wersji 6.1 zestawy CD-ROM nie są już wydawane.

OpenBSD zapewnia system zarządzania pakietami do łatwej instalacji i zarządzania programami, które nie są częścią podstawowego systemu operacyjnego. Pakiety to pliki binarne, które są wyodrębniane, zarządzane i usuwane za pomocą narzędzi do pakietów. W OpenBSD źródłem pakietów jest system portów, zbiór Makefile i inna infrastruktura wymagana do tworzenia pakietów. W OpenBSD porty i podstawowy system operacyjny są opracowywane i wydawane razem dla każdej wersji: oznacza to, że porty lub pakiety wydane na przykład w wersji 4.6 nie nadają się do użytku z wersją 4.5 i odwrotnie.

Piosenki i prace plastyczne

Początkowo OpenBSD używał otoczonej halo wersji maskotki demona BSD , narysowanej przez Ericka Greena, którego De Raadt poprosił o stworzenie logo dla wersji 2.3 i 2.4 OpenBSD. Green planował stworzyć pełnego demona, w tym głowę i ciało, ale tylko głowa została ukończona na czas dla OpenBSD 2.3. Ciało oraz widły i ogon zostały ukończone dla OpenBSD 2.4.

Kolejne wydania wykorzystywały wariacje, takie jak demon policyjny Ty Semaki, ale ostatecznie zdecydowały się na rozdymkę o imieniu Puffy. Od tego czasu Puffy pojawiał się w materiałach promocyjnych OpenBSD oraz w piosenkach i grafikach wydań.

Materiały promocyjne wczesnych wydań OpenBSD nie miały spójnego motywu ani projektu, ale później płyty CD-ROM, piosenki z wydania, plakaty i koszulki dla każdego wydania zostały wyprodukowane z jednym stylem i motywem, czasami wniesionym przez Ty Semaka z Plaid Tongue Devils . Stały się one częścią rzecznictwa OpenBSD, a każde wydanie wyjaśnia moralny lub polityczny punkt ważny dla projektu, często poprzez parodię.

Tematy obejmowały Puff the Barbarian w OpenBSD 3.3, który zawierał rockową piosenkę z lat 80. i parodię Conana the Barbarian nawiązującą do otwartej dokumentacji, The Wizard of OS w OpenBSD 3.7, związany z pracami projektu nad sterownikami bezprzewodowymi, oraz Hackers of the Lost RAID , parodia Indiany Jonesa nawiązująca do nowych narzędzi RAID w OpenBSD 3.8.

Wydania

Poniższa tabela podsumowuje historię wersji systemu operacyjnego OpenBSD .

| Legenda: | Stara wersja, nieobsługiwana | Starsza wersja, nadal utrzymywana | Aktualna stabilna wersja | Przyszłe wydanie |

|---|

| Wersja | Data wydania | Obsługiwane do | Znaczące zmiany |

|---|---|---|---|

| 1.1 | 18 października 1995 |

|

|

| 1.2 | 1 lipca 1996 r |

|

|

| 2.0 | 1 października 1996 r | ||

| 2.1 | 1 czerwca 1997 r | Zastąpienie starszego sh przez pdksh . | |

| 2.2 | 1 grudnia 1997 r | Dodanie strony man afterboot(8) . |

|

| 2.3 | 19 maja 1998 r | Wprowadził demona z aureolą lub bestię z aureoli w postaci samej głowy, stworzonej przez Ericka Greena. | |

| 2.4 | 1 grudnia 1998 r | Zawiera kompletnego demona z aureolą , z trójzębem i gotowym ciałem. | |

| 2.5 | 19 maja 1999 r | Wprowadzono obraz demona gliny wykonany przez Ty Semaka. | |

| 2.6 | 1 grudnia 1999 r | Oparta na oryginalnym pakiecie SSH i dalej rozwijana przez zespół OpenBSD, w wersji 2.6 pojawiła się pierwsza wersja OpenSSH , która jest obecnie dostępna jako standard w większości systemów operacyjnych typu Unix i jest najczęściej używanym pakietem SSH. | |

| 2.7 | 15 czerwca 2000 r | Dodano obsługę SSH2 do OpenSSH. | |

| 2.8 | 1 grudnia 2000 r |

isakmpd(8)

|

|

| 2.9 | 1 czerwca 2001 r |

Wydajność systemu plików wzrasta dzięki aktualizacjom oprogramowania i kodowi dirpref. |

|

| 3.0 | 1 grudnia 2001 r |

E-Railed (OpenBSD Mix) , utwór techno w wykonaniu maskotki wydania Puff Daddy , słynnego rapera i ikony polityki.

|

|

| 3.1 | 19 maja 2002 r |

Systemagic , w którym Puffy, Zabójca Kociąt , walczy ze złymi kotkami-scenariuszami . Zainspirowany twórczością Rammsteina i parodią Buffy the Vampire Slayer .

|

|

| 3.2 | 1 listopada 2002 r | Goldflipper , opowieść, w której James Pond, agent 077 , superszpieg i uprzejmy damski mężczyzna, radzi sobie z niebezpieczeństwami wrogiego Internetu. Stylizowany na orkiestrowe ballady wprowadzające z Jamesie Bondzie . | |

| 3.3 | 1 maja 2003 r |

Puff the Barbarian , urodzony w małej misce; Puff był niewolnikiem, teraz przedziera się przez C, szukając Młota . Jest to rockowa piosenka z lat 80. i parodia Conana Barbarzyńcy, zajmująca się otwartą dokumentacją.

|

|

| 3.4 | 1 listopada 2003 r |

The Legend of Puffy Hood , w którym Sir Puffy z Ramsay , bojownik o wolność, który wraz z Little Bobem z Beckley zabierał bogatym i dawał wszystkim. Informuje o projektu POSSE . Niezwykła mieszanka hip-hopowej i średniowiecznej, parodia opowieści o Robin Hoodzie, mająca na celu wyrażenie stosunku OpenBSD do wolności słowa.

|

|

| 3.5 | 1 maja 2004 r |

Licencja i redundancja CARP muszą być bezpłatne , gdy ryba, która chce uzyskać licencję na swój protokół wolnej redundancji, CARP, napotyka problemy z biurokracją. Parodia skeczu Fish License i Eric the Half-a-Bee Song autorstwa Monty Pythona , z wiadomością dotyczącą patentów na oprogramowanie.

|

|

| 3.6 | 1 listopada 2004 r |

Pond-erosa Puff (na żywo) była opowieścią o Pond-erosa Puff , bojowniku o wolność z Dzikiego Zachodu, który ma lizać kiepskich biurokratycznych nerdów, którzy obciążają oprogramowanie niepotrzebnymi słowami i ograniczeniami. Piosenka została stylizowana na twórczość Johnny'ego Casha , parodię Spaghetti Western i Clinta Eastwooda i zainspirowana liberalnym egzekwowaniem licencji.

|

|

| 3.7 | 19 maja 2005 r | The Wizard of OS , w którym Puffathy , mała dziewczynka z Alberty , musi współpracować z Tajwanem , aby uratować sytuację, uzyskując nieobciążoną sieć bezprzewodową . To wydawnictwo było stylizowane na twórczość Pink Floyd i parodię Czarnoksiężnika z krainy Oz ; dotyczyło to hakowania bezprzewodowego. | |

| 3.8 | 1 listopada 2005 r | 1 listopada 2006 r | Hackers of the Lost RAID , który szczegółowo opisał wyczyny Puffiana Jones , słynnego hakologa i poszukiwacza przygód, poszukującego Lost RAID, stylizowany na seriale radiowe z lat 30. i 40. XX wieku, był parodią Indiany Jonesa i był powiązany z nowym RAID narzędzia zawarte w tej wersji. Jest to pierwsza wersja wydana bez telnet , który został całkowicie usunięty z drzewa źródłowego przez Theo de Raadta w maju 2005. |

| 3.9 | 1 maja 2006 r | 1 maja 2007 r |

Attack of the Binary BLOB , który jest kroniką walki dewelopera z binarnymi blobami i blokadą sprzedawcy , parodia filmu The Blob z 1958 roku i pop-rockowej muzyki tamtej epoki.

|

| 4.0 | 1 listopada 2006 r | 1 listopada 2007 r |

Humppa Negala , parodia Hava Nagilah z częścią Entrance of the Gladiators i muzyką Humppa połączoną razem, bez żadnej historii, po prostu hołd złożony jednemu z ulubionych gatunków muzycznych twórców OpenBSD.

|

| 4.1 | 1 maja 2007 r | 1 maja 2008 r |

Puffy Baba and the 40 Vendors , parodia arabskiej bajki Ali Baba i czterdziestu złodziei, część książki Tysiąca i jednej nocy , w której programiści Linuksa są wyśmiewani z powodu ich przyzwolenia na umowy o zachowaniu poufności podczas opracowywania oprogramowania podczas jednocześnie sugerując, że dostawcy sprzętu są przestępcami za to, że nie udostępniają dokumentacji wymaganej do stworzenia niezawodnych sterowników urządzeń.

|

| 4.2 | 1 listopada 2007 r | 1 listopada 2008 r |

100001 1010101 , programiści jądra Linuksa zostają ukarani za naruszenie licencji typu ISC otwartej warstwy abstrakcji sprzętowej OpenBSD dla bezprzewodowych kart Atheros.

|

| 4.3 | 1 maja 2008 r | 1 maja 2009 r | Dom hipokryzji |

| 4.4 | 1 listopada 2008 r | 18 października 2009 r |

Trial of the BSD Knights , podsumowuje historię BSD , w tym pozew USL przeciwko BSDi . Piosenka została stylizowana na dzieła z Gwiezdnych Wojen .

|

| 4.5 | 1 maja 2009 r | 19 maja 2010 r |

Gry . Był stylizowany na dzieła Trona .

|

| 4.6 | 18 października 2009 r | 1 listopada 2010 r |

Planeta Użytkowników . W stylu Planety małp Puffy podróżuje w czasie, aby znaleźć głupią dystopię , w której „ jeden bardzo bogaty człowiek rządzi ziemią z jedną wielonarodowością ”. Od tego czasu oprogramowanie open source zostało zastąpione komputerami jednoprzyciskowymi, jednokanałowymi telewizorami i oprogramowaniem o zamkniętym kodzie źródłowym, które po zakupie staje się przestarzałe, zanim będziesz miał szansę z niego skorzystać. Ludzie utrzymują się z zielonej soi . Piosenka przewodnia jest wykonywana w stylu reggae rockowym The Police .

|

| 4.7 | 19 maja 2010 r | 1 maja 2011 r | Ciągle tu jestem |

| 4.8 | 1 listopada 2010 r | 1 listopada 2011 r |

El Pufiachi .

|

| 4.9 | 1 maja 2011 r | 1 maja 2012 r |

Odpowiedź .

|

| 5.0 | 1 listopada 2011 r | 1 listopada 2012 r | Co się martwię? . |

| 5.1 | 1 maja 2012 r | 1 maja 2014 r | Pogromcy błędów . Piosenka została stylizowana na twórczość Ghostbusters . |

| 5.2 | 1 listopada 2012 r | 1 listopada 2013 r |

Aquarela dla Linuksa .

|

| 5.3 | 1 maja 2013 r | 1 maja 2014 r |

Pływak Ostrza . Piosenka została stylizowana na twórczość Roya Lee , parodię Blade Runnera .

|

| 5.4 | 1 listopada 2013 r | 1 listopada 2014 r | Nasze ulubione hacki , parodia My Favorite Things . |

| 5.5 | 1 maja 2014 r | 1 maja 2015 r |

Zawiń w czasie .

|

| 5.6 | 1 listopada 2014 r | 18 października 2015 r |

Jazda Walkirii .

|

| 5.7 | 1 maja 2015 r | 29 marca 2016 r |

Źródło Ryby .

|

| 5.8 | 18 października 2015 r | 1 września 2016 r |

20 lat temu dzisiaj , Fanza , O wiele lepiej , Rok z życia . (wydanie z okazji 20. rocznicy)

|

| 5.9 | 29 marca 2016 r | 11 kwietnia 2017 r |

Doktor W^X , Systemagic (wydanie rocznicowe) .

|

| 6.0 | 1 września 2016 r | 9 października 2017 r |

Another Smash of the Stack , Black Hat , Money , Comfortably Dumb (różne piosenki) , Mother , Goodbye and Wish you are Secure , Wydają piosenki będące parodiami The Wall Pink Floyd , Comfortably Numb i Wish You Were Here .

|

| 6.1 | 11 kwietnia 2017 r | 15 kwietnia 2018 r |

Zima 95 , parodia Lata 69 .

|

| 6.2 | 9 października 2017 r | 18 października 2018 r |

Różnica trzech linii

|

| 6.3 | 2 kwietnia 2018 r | 3 maja 2019 r |

|

| 6.4 | 18 października 2018 r | 17 października 2019 r |

|

| 6.5 | 24 kwietnia 2019 r | 19 maja 2020 r |

|

| 6.6 | 17 października 2019 r | 18 października 2020 r |

|

| 6.7 | 19 maja 2020 r | 1 maja 2021 r |

|

| 6.8 | 18 października 2020 r | 14 października 2021 r |

|

| 6.9 | 1 maja 2021 r | 21 kwietnia 2022 r |

|

| 7.0 | 14 października 2021 r | 20 października 2022 r |

|

| 7.1 | 21 kwietnia 2022 r | maj 2023 r |

|

| 7.2 | 20 października 2022 r | listopad 2023 r |

|

Zobacz też

- Porównanie systemów operacyjnych BSD

- Porównanie systemów operacyjnych typu open source

- Projekt KAME , odpowiedzialny za obsługę IPv6 w OpenBSD

- Dziennik OpenBSD

- Funkcje bezpieczeństwa OpenBSD

- System operacyjny zorientowany na bezpieczeństwo

- Bezpieczeństwo systemu Unix

Notatki

Linki zewnętrzne

-

Oficjalna strona internetowa

- Lustro GitHub

- Strony podręcznika OpenBSD

- Porty i pakiety OpenBSD ( najnowsze )

- Wyszukiwanie kodu źródłowego OpenBSD

- Oprogramowanie z 1996 roku

- systemy operacyjne ARM

- Oprogramowanie kryptograficzne

- Wolne oprogramowanie zaprogramowane w C

- Podstawy projektu wolnego oprogramowania

- systemy operacyjne IA-32

- Lekkie systemy typu Unix

- Organizacje non-profit z siedzibą w Albercie

- OpenBSD

- Oprogramowanie OpenBSD korzystające z licencji ISC

- Systemy operacyjne PowerPC

- Forki oprogramowania

- Oprogramowanie korzystające z licencji BSD

- Systemy operacyjne X86-64