Cyberataki na Ukrainę w 2022 roku

Podczas przygotowań do rosyjskiej inwazji na Ukrainę w 2022 r. i rosyjskiej inwazji na Ukrainę w 2022 r . odnotowano liczne cyberataki na Ukrainę , a także kilka ataków na Rosję . Pierwszy duży cyberatak miał miejsce 14 stycznia 2022 r. i zniszczył kilkanaście ukraińskich rządowych stron internetowych. Według ukraińskich urzędników około 70 rządowych stron internetowych, w tym Ministerstwa Spraw Zagranicznych , Gabinetu Ministrów i Rada Bezpieczeństwa i Obrony została zaatakowana. Większość witryn została przywrócona w ciągu kilku godzin od ataku. 15 lutego kolejny cyberatak spowodował awarię wielu usług rządowych i bankowych.

24 lutego Rosja rozpoczęła pełną inwazję na Ukrainę. Przedstawiciele zachodniego wywiadu wierzyli, że towarzyszyć temu będzie poważny cyberatak na ukraińską infrastrukturę, ale to zagrożenie się nie zmaterializowało. Cyberataki na Ukrainę były kontynuowane podczas inwazji, ale z ograniczonym powodzeniem. Niezależne grupy hakerskie, takie jak Anonymous , przeprowadziły cyberataki na Rosję w odwecie za inwazję.

Tło

W czasie ataku napięcia między Rosją a Ukrainą były wysokie, ponad 100 000 rosyjskich żołnierzy stacjonowało w pobliżu granicy z Ukrainą i trwały rozmowy między Rosją a NATO . Rząd USA twierdził, że Rosja przygotowuje się do inwazji na Ukrainę, w tym „działań sabotażowych i operacji informacyjnych”. Stany Zjednoczone rzekomo znalazły również dowody „operacji fałszywej flagi” we wschodniej Ukrainie, które mogłyby posłużyć jako pretekst do inwazji. Rosja zaprzecza oskarżeniom o zbliżającą się inwazję, ale zagroziła „akcją wojskowo-techniczną”, jeśli jej żądania nie zostaną spełnione, zwłaszcza prośba, aby NATO nigdy nie przyjęło Ukrainy do sojuszu. Rosja ostro wypowiadała się przeciwko rozszerzeniu NATO do swoich granic.

Styczniowe ataki

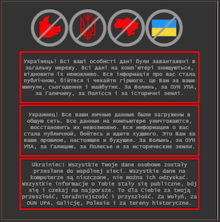

Ataki z 14 stycznia 2022 r. polegały na tym, że hakerzy zastąpili strony internetowe tekstami w języku ukraińskim , błędnym polskim i rosyjskim , które stwierdzają „bój się i czekaj na najgorsze” i twierdzą, że do internetu wyciekły dane osobowe. Dotkniętych zostało około 70 stron rządowych, w tym Ministerstwo Spraw Zagranicznych , Gabinet Ministrów oraz Rada Bezpieczeństwa i Obrony . SBU _ stwierdził, że żadne dane nie wyciekły. Wkrótce po pojawieniu się wiadomości strony zostały wyłączone. Miejsca zostały w większości przywrócone w ciągu kilku godzin. Zastępca sekretarza RBNiO Serhij Demedyuk stwierdził, że ukraińskie śledztwo w sprawie ataku podejrzewa, że do przeprowadzenia ataku wykorzystano uprawnienia administracyjne innej firmy. Oprogramowanie nienazwanej firmy było używane od 2016 roku do tworzenia witryn rządowych, z których większość została dotknięta atakiem. Demedyuk oskarżył również o atak UNC1151, grupę hakerów rzekomo powiązaną z białoruskim wywiadem.

Mniej więcej w tym samym czasie miał miejsce oddzielny destrukcyjny atak szkodliwego oprogramowania, który po raz pierwszy pojawił się 13 stycznia. Po raz pierwszy wykryty przez Microsoft Threat Intelligence Center (MSTIC), złośliwe oprogramowanie zostało zainstalowane na urządzeniach należących do „wielu organizacji rządowych, non-profit i informatycznych” na Ukrainie. Później zgłoszono, że obejmowało to Państwowe Pogotowie Ratunkowe i Biuro Ubezpieczeń Transportu Samochodowego. Oprogramowanie, oznaczone DEV-0586 lub WhisperGate, zostało zaprojektowane tak, aby wyglądało jak ransomware, ale brakuje mu funkcji odzyskiwania, co wskazuje na zamiar zwykłego zniszczenia plików zamiast szyfrowania ich dla okupu. MSTIC poinformował, że złośliwe oprogramowanie zostało zaprogramowane tak, aby uruchamiało się po wyłączeniu docelowego urządzenia. Złośliwe oprogramowanie zastąpiłoby główny rekord rozruchowy (MBR) z ogólnym żądaniem okupu. Następnie złośliwe oprogramowanie pobiera drugi .exe , który nadpisuje wszystkie pliki z określonymi rozszerzeniami z wcześniej określonej listy, usuwając wszystkie dane zawarte w docelowych plikach. Ładunek oprogramowania ransomware różni się od standardowego ataku ransomware na kilka sposobów, co wskazuje na wyłącznie destrukcyjny zamiar. Jednak późniejsze oceny wskazują, że szkody były ograniczone, prawdopodobnie celowy wybór napastników.

19 stycznia rosyjskie zaawansowane zagrożenie trwałe (APT) Gamaredon (znane również jako prymitywny niedźwiedź ) próbowało skompromitować zachodnią jednostkę rządową na Ukrainie. Cyberszpiegostwo wydaje się być głównym celem grupy, która działa od 2013 roku; w przeciwieństwie do większości APT, Gamaredon atakuje wszystkich użytkowników na całym świecie (oprócz niektórych ofiar, zwłaszcza organizacji ukraińskich) i wydaje się świadczyć usługi dla innych APT. Na przykład grupa zagrożeń InvisiMole zaatakowała wybrane systemy, które Gamaredon wcześniej naruszył i pobrał odciski palców.

Reakcje na styczniowy atak

Rosja

Rosja zaprzeczyła zarzutom Ukrainy, że była powiązana z cyberatakami.

Ukraina

Ukraińskie instytucje rządowe, takie jak Centrum Komunikacji Strategicznej i Bezpieczeństwa Informacji oraz Ministerstwo Spraw Zagranicznych , sugerowały, że sprawcą ataku była Federacja Rosyjska , zaznaczając, że nie byłby to pierwszy raz, kiedy Rosja zaatakowała Ukrainę .

Organizacje międzynarodowe

Wysoki Przedstawiciel Unii Europejskiej Josep Borrell powiedział o źródle ataku: „Można bardzo dobrze wyobrazić sobie z pewnym prawdopodobieństwem lub z marginesem błędu, skąd on może pochodzić”. Sekretarz generalny NATO Jens Stoltenberg zapowiedział, że organizacja zwiększy koordynację z Ukrainą w zakresie cyberobrony w obliczu potencjalnych dodatkowych cyberataków . NATO ogłosiło później, że podpisze porozumienie przyznające Ukrainie dostęp do platformy wymiany informacji o złośliwym oprogramowaniu .

Ataki lutowe

15 lutego duży atak DDoS spowodował awarię stron internetowych ministerstwa obrony, wojska i dwóch największych ukraińskich banków – PrivatBanku i Oszczadbanku . Monitor cyberbezpieczeństwa NetBlocks poinformował, że atak nasilił się w ciągu dnia, wpływając również na aplikacje mobilne i bankomaty banków. The New York Times opisał to jako „największy atak tego rodzaju w historii kraju”. Przedstawiciele ukraińskiego rządu stwierdzili, że ataku prawdopodobnie dokonał obcy rząd i zasugerowali, że stoi za nim Rosja. Chociaż istniały obawy, że atak typu „odmowa usługi” może być przykrywką dla poważniejszych ataków, ukraiński urzędnik powiedział, że takiego ataku nie wykryto.

Według rządu Wielkiej Brytanii i Rady Bezpieczeństwa Narodowego USA, ataku dokonał rosyjski Główny Zarząd Wywiadu (GRU). Amerykańska urzędniczka ds. bezpieczeństwa cybernetycznego, Anne Neuberger, stwierdziła, że znana infrastruktura GRU została zauważona, przesyłając duże ilości komunikacji do adresów IP i domen na Ukrainie. Rzecznik Kremla Dmitrij Pieskow zaprzeczył jakoby atak pochodził z Rosji.

23 lutego trzeci atak DDoS zniszczył wiele ukraińskich stron rządowych, wojskowych i bankowych. Chociaż witryny wojskowe i bankowe zostały opisane jako „szybciej odradzające się”, witryna SBU była niedostępna przez dłuższy czas. Tuż przed godziną 17.00 wykryto szkodliwe oprogramowanie usuwające dane na setkach komputerów należących do wielu ukraińskich organizacji, w tym z sektora finansowego, obronnego, lotniczego i usług IT. ESET Research nazwał złośliwe oprogramowanie HermeticWiper, nazwany tak od jego oryginalnego certyfikatu podpisywania kodu od cypryjskiej firmy Hermetica Digital Ltd. Wiper został podobno skompilowany 28 grudnia 2021 r., podczas gdy firma Symantec zgłosiła złośliwą aktywność już w listopadzie 2021 r., co sugeruje, że atak został zaplanowany z kilkumiesięcznym wyprzedzeniem. Firma Symantec zgłosiła również ataki wycieraczek na urządzenia na Litwie oraz że niektóre organizacje zostały naruszone na kilka miesięcy przed atakiem wycieraczek. Podobnie jak w przypadku styczniowego ataku WhisperGate, oprogramowanie ransomware jest często wdrażane jednocześnie z wycieraczką jako przynętą, a wycieraczka uszkadza główny rekord rozruchowy.

Dzień przed atakiem UE wysłała zespół szybkiego reagowania w cyberprzestrzeni składający się z około dziesięciu ekspertów ds. cyberbezpieczeństwa z Litwy, Chorwacji, Polski, Estonii, Rumunii i Holandii. Nie wiadomo, czy zespół ten pomógł złagodzić skutki cyberataku.

Atak zbiegł się w czasie z uznaniem przez Rosję separatystycznych regionów we wschodniej Ukrainie i zezwoleniem na rozmieszczenie tam rosyjskich wojsk. Stany Zjednoczone i Wielka Brytania oskarżyły o atak Rosję. Rosja zaprzeczyła oskarżeniom i nazwała je „rusofobicznymi”.

26 lutego Minister Transformacji Cyfrowej Ukrainy Mychajło Fiodorow zapowiedział utworzenie armii IT , w której znajdą się cyberspecjaliści, copywriterzy, projektanci, marketerzy i targetolodzy. W rezultacie zaatakowano liczne strony internetowe i banki rosyjskiego rządu. Upubliczniono dziesiątki numerów rosyjskich gwiazd i urzędników, a niektóre kanały telewizyjne wyemitowały ukraińskie piosenki, w tym Modlitwę za Ukrainę .

ataki marcowe

Od 6 marca Rosja zaczęła znacznie zwiększać częstotliwość cyberataków na ukraińską ludność cywilną.

Tylko 9 marca rekursywny resolwer blokujący złośliwe oprogramowanie Quad9 przechwycił i złagodził 4,6 miliona ataków na komputery i telefony na Ukrainie iw Polsce, w tempie ponad dziesięciokrotnie wyższym niż średnia europejska. Ekspert ds. cyberbezpieczeństwa Bill Woodcock z Packet Clearing House zauważył, że zablokowane zapytania DNS pochodzące z Ukrainy wyraźnie wskazują na wzrost ataków phishingowych i złośliwego oprogramowania na Ukraińców, a także zauważył, że liczby Polaków były również wyższe niż zwykle, ponieważ 70%, czyli 1,4 miliona ukraińskich uchodźców przebywało w tym czasie w Polsce . Wyjaśniając charakter ataku, Woodcock powiedział: „Ukraińcy są celem ogromnej liczby phishingu, a wiele złośliwego oprogramowania, które dostaje się na ich maszyny, próbuje skontaktować się ze złośliwą infrastrukturą dowodzenia i kontroli”.

28 marca RTComm.ru, rosyjski dostawca usług internetowych, BGP, przejął blok adresu IPv4 104.244.42.0/24 na Twitterze na okres dwóch godzin i piętnastu minut.

Zobacz też

- Cyberataki na Ukrainę w 2017 roku

- Kryzys rosyjsko-ukraiński 2021–2022

- Zakazy Kaspersky i zarzuty powiązań rosyjskiego rządu # Rosyjska inwazja na Ukrainę

- Rosyjsko-ukraińska cyberwojna

- Cyberwojna ze strony Rosji

- Cyberataki na Rumunię w 2022 r

- Lista cyberataków

- Awarie internetu w 2020 roku

- 2022 zbrodnie na Ukrainie

- 2022 w informatyce

- Nastroje antyukraińskie

- Ataki komputerowe

- Hakowanie w latach 2020

- Styczeń 2022 zbrodnie w Europie

- Styczeń 2022 wydarzenia na Ukrainie

- Preludium do rosyjskiej inwazji na Ukrainę w 2022 roku

- Rosyjsko-ukraińska cyberwojna

- Wojna rosyjsko-ukraińska